Professional Documents

Culture Documents

Helix Proe Esp

Uploaded by

sykrayoOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Helix Proe Esp

Uploaded by

sykrayoCopyright:

Available Formats

Traducido por Sykrayo Espaa

WEB ESPECIALIZADA EN SEGURIDAD DE REDES - SOFTWARE FORENSE Y CONTROL A DISTANCIA PROGRAMACIN EN LENGUAJES DE ALTO NIVEL - SOFTWARE POLICIAL Y BIOMETRICS SISTEMAS I/O AVANZADOS DE ALTO NIVEL sykrayo@hotmail.com

Traducido por Sykrayo Espaa

Hlice 1.7 para Principiantes

por BJ Gleason y Dibuj Fahey Manual Versin 03/07/2006

1

Traducido por Sykrayo Espaa

HelixManual@gmail.com

Traducido por Sykrayo Espaa

Estimado Helix usuario: Gracias por tomarse el tiempo para leer este documento. Este es un trabajo en progreso, y con suerte, usted lo encontrar til. El documento ha crecido rpidamente, y adems de ser una gua para el principiante, sino que tambin contiene materiales de referencia para la mayora de los comandos incluidos en el CD de Helix. A medida que se actualiza Helix, este manual ser actualizado, y slo han sido informados por Drew Fahey, se incluye en el CD Helix. Las actualizaciones provisionales, segn sea necesario, se publicarn en el http://www.e-fense.com sitio web. Hay varias cosas que no estn bien completado todava, pero espero que ser en las prximas revisiones. Si usted tiene algo que le gustara contribuir a este proyecto de documentacin, o si tiene alguna sugerencia, correccin, felicitaciones o quejas, por favor envelas a m en HelixManual@gmail.com. Por favor, incluya el nmero de versin del manual de la cubierta del documento, y cualquier nmero de pginas relacionadas. Mientras que yo podra trabajar en esto para siempre, y nunca tienen bastante la forma que yo quiero, llega un momento en el que no se puede postergar por ms tiempo y tienen que hacerlo por la puerta. As que para el futuro prximo, tengo la intencin de lanzar una actualizacin del manual aproximadamente cada 2 meses, mientras que todas las torceduras se estn elaborando. Algunas de las prximas actualizaciones incluyen: Documentacin de las herramientas de lnea de comandos de Windows Ms ejemplos Ms laboratorios prcticos para permitir a los usuarios practicar y perfeccionar sus habilidades Cuestiones de procedimiento forense He aprendido mucho de la hlice, y de las muchas otras herramientas forenses y sitios web que estn ah fuera. Esta es mi oportunidad de devolver un poco de lo que he tomado. Estoy deseando escuchar lo que piensas de este manual. Respetuosamente,

BJ Gleason 07 de marzo 2006, Sel, Corea Una nota sobre derechos de autor: El objetivo de este manual es para producir una nica fuente de referencia para las herramientas incluidas en el CD de Helix. Una gran cantidad de los materiales incluidos en este manual ha sido copiado de varios sitios web, y se han hecho intentos para asegurarse de que todo est bien documentado y referenciado. Si usted es propietario de los derechos del material, y tienen problemas con su inclusin en este 3

Traducido por Sykrayo Espaa

documento, por favor comunquese conmigo al llixManual@gmail.com, Y vamos a resolver el problema. Gracias por sus contribuciones, su paciencia y su comprensin.

Traducido por Sykrayo Espaa

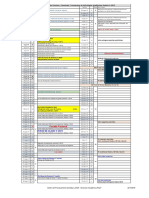

Tabla de Contenido

Introduccin

Gracias Historial de revisiones

9

9 10

Hlice

Qu es Helix? Por Helix diferente Modos de funcionamiento El lateral de Windows El lado Linux

12

12 12 12 13 14

Conseguir Helix

Descarga de Comprobacin de la Descarga Quemar un CD con Nero Quemar un CD con Roxio CD Creator

16

16 16 17 18

Temas Forenses (ventanas laterales)

Proteccin contra escritura de los medios de comunicacin Proteccin contra escritura Hardware Proteccin contra escritura de software Validacin de proteccin contra escritura Hardware / Software

19

19 20 21 21

Helix Pantalla Principal (Windows Side)

23

Ver informacin del sistema

27

Adquirir una imagen "en vivo" de un sistema Windows mediante dd

30

Usando dd FTK Imager

30 33

Herramientas de gestin de crisis para los sistemas Windows

35

Traducido por Sykrayo Espaa

Ventanas Forense Toolchest (WFT)

37

Coleccin de informes de respuesta a incidentes (IRCR2)

40

Disco Evidencia de First Responder (FRED)

42

First Responder Utilidad (FRU)

45

SecReport

47

Md5 Generador

50

Comando de Shell

52

Rootkit Revealer

53

Recuperacin de archivos

57

PuTTY SSH

63

Captura de Pantalla

64

Messenger Password

65

Mail Password Viewer

67

Proteja Visor de almacenamiento

68

Network Password Viewer

70

Registry Viewer

71

IE History Viewer

73

Asterisk Logger

74

Traducido por Sykrayo Espaa

IE Cookie Viewer

75

Mozilla Cookie Viewer

76

Cadena de Custodia

77

Preservacin de Evidencia Digital

79

Gua de Linux Forense para principiantes

79

El examen forense de evidencia digital

80

Examinar contenido del CD-ROM y Host

81

Analizar en busca de imgenes a partir de un sistema en vivo Salir de Helix

83 85

Helix desde la lnea de comandos (Windows Side)

No Inicio de la GUI Desde un shell de comandos Herramientas disponibles desde la lnea de comandos

86

86 86 87

Helix arranque (Linux Side) Temas Forenses (Side Linux)

Proteccin contra escritura de los medios de comunicacin Configuracin de un dispositivo USB para lectura / escritura Utilizando Helix en VMWare El sistema de archivos Helix

Unionfs Los sindicatos Copia en escritura93

90 91

91 91 91 92

93

Raid Esencial Entendimiento dd Adquisicin tradicional (imagen Dead) Imagen de un Listener Netcat / Cryptcat Imaging to a Samba Server

94 94 96 97 97

Traducido por Sykrayo Espaa

Fundamentos de arranque

F1 - Ayuda y Cheat Codes Opciones predeterminadas para los diferentes modos de inicio F2 - Lenguaje y Seleccin disposicin del teclado F3 - Seleccin del modo de Splash F4 - Resolucin de la pantalla

99

100 107 108 108 108

Interfaz de usuario Helix

El escritorio Tareas comunes El Administrador de archivos

110

111 112 113

Herramientas Helix

Adepto AIR: Imagen automatizada y restauracin

130

133

137

Ropa: EnCase herramienta de adquisicin de imgenes. Perdiguero

139 141

Autopsia

144

pyFlag

147

Regviewer

149

HexEditor (GHex)

151

Xfce Dif.

152

xhfs

153

Traducido por Sykrayo Espaa

ClamAV: ClamAV Antivirus escner.

184

F-Prot

186

pyFlag

188

RAID-Montaje

188

RAID-Montaje

189

Particin-Info

190

Herramientas de lnea de comandos

2hash: MD5 y SHA1 hash paralelas. chkrootkit: buscar rootkits. chntpw: Cambie las contraseas de Windows. dcfldd: dd reemplazo del DCFL. e2recover: Recuperar archivos borrados en sistemas de archivos ext2. f-prot: F-Prot Antivirus escner. Fatback: Analizar y recuperar archivos FAT eliminados. faust.pl: Analizar elf binarios y secuencias de comandos bash. Fenris: depuracin, seguimiento, descompilacin. lugar: Carve archivos basados en encabezado y pie de pgina. ftimes: Un conjunto de herramientas para la adquisicin de datos forenses. galleta: Analizador de la galleta por Internet Explorer. visin: Indexacin y sistema de consulta. grepmail: Grep travs de buzones. logfinder.py: EFF utilidad logfinder. logsh: Iniciar la sesin de terminal lshw: Hardware Lister. mac-ladrn: ladrn de tumbas de TCT escrito en C. mac_grab.pl: e-fensa utilidad momento MAC. md5deep: md5sum recursiva con bsquedas db. ser ms astuto que: suite de deteccin de esteganografa. pasco: herramienta forense para el anlisis de Internet Explorer. rifiuti: Analizador "Papelera de reciclaje". rkhunter: Rootkit Hunter. bistur: Fast File Carver sdd: Specialized dd w / un mejor rendimiento. sha1deep: sha1sum recursiva con bsquedas

192

d b . s h a 2 5 6 e e p : s h a 1 s u m r e c u r s i v a c o n

Traducido por Sykrayo Espaa

bsquedas db. Stegdetect: suite de deteccin de esteganografa. limpiar: Secure archivo borrado.

193 199 202 204 208 209 213 221 222 235 238 265 266 275 277 279 280 281 283 284 287 291 292 293 295 296 300 303 306 309

Binarios Estticos

314

Traducido por Sykrayo Espaa

La necesidad de Binarios Estticos

314

Ventanas

314

Linux

315

Solaris

316

Preguntas ms frecuentes

Obtener ms ayuda

317

318

Los laboratorios de prcticas

Lab 1a - Crear una imagen de un disquete sospechoso (Windows, Adquisicin vivo, dd) Lab 1b - Crear una imagen de un disquete sospechoso (Windows, FTK Imager) Lab 2 - Crear un disquete de un sospechoso de imagen (Windows, FTK Imager)

319

320 323 328

Apndice 1 - Samba archivo de configuracin Forense Apndice 2 - Comandos de Linux Referencias

332 333 339

Traducido por Sykrayo Espaa

Introduccin

e-fensa, Inc. desarroll Helix como una herramienta interna para proporcionar la capacidad de adquirir imgenes forenses de sonido de muchos tipos de discos duros y particiones de los sistemas que ejecutan configuraciones nicas, tales como arrays RAID. Rpidamente creci para incluir a muchos de cdigo abierto, y un poco de cdigo cerrado, herramientas para los investigadores forenses de e-fensa, y se convirti en la norma interna de los sistemas de imagen "en vivo", as como los sistemas que ejecutan configuraciones RAID. Esto nos ha permitido tratar fcilmente con el tema en el mundo corporativo que algunos sistemas no podran ser tomadas fuera de lnea para hacer una adquisicin forense ms tradicional. Como la mayora de los sistemas corporativos ejecutan Microsoft Windows, hemos desarrollado una funcionalidad de Windows para facilitar la captura de datos voltiles sistemas "en vivo de Windows, as como para llevar a cabo una adquisicin forense mientras el sistema se mantuvo en lnea. Helix primero se dio a conocer el 23 de noviembre 2003. Su popularidad creci rpidamente, y Rob Lee comenz a usarlo en SANS para ensear la pista forense. Helix ha estado yendo fuerte desde entonces y ha sido descargado en innumerables ocasiones. Muchas agencias gubernamentales y la aplicacin de la Ley comunidad en todo el mundo han recurrido a Helix como su nivel de adquisicin forense debido a su funcionalidad y la rentabilidad (que se puede superar GRATIS)! El Centro Nacional de Delitos de Cuello Blanco (NW3C) ha optado por utilizar Helix para ensear Aplicacin de la ley forense de Linux en CD de arranque. El nombre Helix fue elegido por ninguna razn en particular aparte de que encaja con el sonido del nombre Linux. Tambin desde forense es una ciencia en el smbolo DNA helix pareca aplicarse. As Helix naci. Helix es un trabajo en progreso y no est destinado a ser utilizado por personas sin adecuada respuesta a incidentes y / o capacitacin forense. Mientras que muchos comandos complejos se simplifican con una interfaz grfica de usuario, que es responsabilidad del usuario final para saber lo que esos comandos estn haciendo para que no elimine inadvertidamente pruebas, de modo que si se llama a declarar, no pareces un idiota cuando usted no puede explicar sus acciones en el estrado de los testigos. Helix es liberado bajo los trminos de la Licencia Pblica General GNU, versin 2. Helix se distribuye tal como se ofrecen SIN NINGUNA GARANTA, ni la garanta implcita de COMERCIALIZACIN o IDONEIDAD PARA UN PROPSITO PARTICULAR. Vea la Licencia Pblica General de GNU para ms detalles.

Gracias

Este manual es una compilacin de muchas fuentes. Mientras que la mayora de esta informacin se puede encontrar en otros lugares en el Internet, quera tirar de ellos al conjunto en un solo manual de referencia para mis alumnos, y para cualquier persona que est interesado en aprender ms acerca de la informtica forense. La lista de las personas que forman parte de esta lista es probablemente incompleta. Si usted piensa que alguien se pierde, o si he interpretado mal a alguien, por favor, hgamelo saber ... 10

Traducido por Sykrayo Espaa

Dibuj Fahey - Creador de la hlice y el Manual Helix Klaus Knopper - creador de Knoppix Nirsoft - los desarrolladores de muchos de los instrumentos basados en Windows Jesse Kornblum, Harlan Carvey, Kevin Mandia, Chris Prosise, Matt Pepe, Brian Carrier Y a los muchos otros que han contribuido con su tiempo y sus esfuerzos en desarrollo de estas herramientas.

11

Traducido por Sykrayo Espaa

Historial de revisiones

Versin Detalle s

07/03/2005

27/12/2005 10/05/2005

Liberacin retardada para que coincida con la nueva versin 1.7 Helix Fixed Descripcin FRU utilizar el Project Server Forense Actualizado a algunas de las capturas de pantalla en las secciones Linux Aadida descripciones de las principales herramientas en el lado de Linux. Aadido falta apndices Aadido iconos para cada herramienta Varias correcciones de ortografa Agreg "Temas forenses", tanto para el Windows y Linux lados. Aadido Lab1b - Crear una imagen de un disquete sospechoso (Windows, FTK Imager) Aadido hardware y soporte de software escriben funciones de proteccin. Continuando la actualizacin referencias Aadido nuevo Logo Helix Aadido Seccin "Helix Cmo" Agreg "Uso Helix en VMWare" Seccin Aadido Seccin "Binarios Estticos" Aadido FAQ Aadido opciones de arranque helicoidales, los cdigos de trucos Aadido descripciones de los paquetes individuales para el lado de Linux Primera pblica de un disquete de un sospechoso de imagen (Windows, FTK Imager) Aadido versin Lab 2 - Creacin Prueba de concepto con Drew Fahey

Gracias a todos los depuradores! Harlan Carvey Chris Cohen dibuj Fahey Ian Marks

12

Traducido por Sykrayo Espaa

Consejos para principiantes

Helix es una herramienta muy poderosa. Pero con un gran poder conlleva una gran responsabilidad, y como forense potencial investigador, es su responsabilidad de aprender a utilizar esta herramienta correctamente. Se espera que si se ha descargado y ha creado un disco de arranque Helix, y que tiene un inters en la ciencia forense digital. Pero al igual que se puede utilizar un martillo para construir una casa, no se puede construir una casa simplemente usando un martillo. Para construir una casa con xito, necesita arquitectos, abogados, trabajadores de la construccin, muchas herramientas, equipos e inspectores. Lo mismo es cierto en el campo de la ciencia forense digital. Antes de examinar cualquier sistema, es necesario asegurarse de que tiene permiso para examinar ese sistema. Es necesario conocer los aspectos legales de la coleccin, documentacin y preservacin de evidencia digital. Usted necesita saber cmo utilizar las herramientas de trabajo (como los que en el CD Helix). Errores simples y buenas intenciones pueden destruir completamente la evidencia digital. Se recomienda encarecidamente que los investigadores aspiran a aprender sobre ciencia forense digital, y la prctica en los sistemas controlados antes de tratar de obtener pruebas de un sistema real. Algunos libros recomendados en la ciencia forense digital incluyen: Carrier, B. (2005). Anlisis forense del sistema de archivos. Boston, Mass.; London: AddisonWesley. Carvey, H. A. (2005). Forense de Windows y de recuperacin de incidentes. Boston: Addison-Wesley. Casey, E. (2004). Pruebas y delito informtico digital: la ciencia forense, la informtica, y la Internet (2 ed.). Amsterdam; Boston: Academic Press. Farmer, D., y Venema, W. (2005). Descubrimiento Forense. Upper Saddle River, NJ: AddisonWesley. Jones, K. J. (2005). Anlisis forense digital real: la seguridad informtica y la respuesta a incidentes. Indianpolis, IN: Addison Wesley Professional. Prosise, C., y Mandia, K. (2003). Respuesta y la informtica forense de incidentes (2 ed.). New York, New York: McGraw-Hill/Osborne. Schweitzer, D. (2003). Respuesta a incidentes: informtica forense toolkit. Indianapolis, IN: Wiley. Salomn, M., Barrett, D., y escoba, N. (2005). Informtica forense JumpStart. San Francisco: Sybex. Vacca, J. R. (2005). Informtica forense: Crime Scene Investigation ordenador (2 ed.). Hingham, Massachusetts: Charles River Media. Tambin recomendara que se crea un laboratorio casero en el que practicar con estas herramientas. Recomiendo 2 sistemas con Windows 2000 o XP, con una conexin de red entre ellos, ya sea a travs de un interruptor o un cable cruzado. Dado que algunos de estos datos de transferencia de herramientas a travs de la red, asegrese de desactivar cualquier firewall, como la incorporada en XP Service Pack 2, que puede interferir con las conexiones de red. Me gustara marcar una mquina como "sospechoso", y en el otro como "forense". Para experimentar con imgenes de disco, recomiendo tener mquinas con disquetes, y el sistema sospechoso debera tener un pequeo disco duro (4 GB) o menos, ya que la copia duros ms grandes en una red puede llevar mucho tiempo y requerir mucho de espacio en el sistema forense. Para que el sistema forense, recomiendo tener dos discos duros (o al menos dos particiones) - una para el 13

Traducido por Sykrayo Espaa

sistema operativo y otro para las pruebas recogidas.

14

Traducido por Sykrayo Espaa

Hlice

Qu es Helix? Helix es una adaptacin de la norma Knoppix1 distribucin. Como tal, se lo debe todo a la labor ya realizada por Klaus Knopper y inspira en gran medida del trabajo realizado por varias personas en www.knoppix.net. De hecho, knoppix.net es el primer lugar para ir si usted est buscando informacin sobre cmo personalizar. Hay muchas otras distribuciones LiveCD disponibles que han existido ms de Helix, pero muchos de ellos ya no se mantienen o no se actualizan de forma bastante frecuente. Muchas de las ideas originales de Helix se origin a partir de estas distribuciones: Knoppix Knoppix-STD2, Fire3, Morphix4, Insert5 Por Helix diferente Helix es una versin muy modificada de Knoppix. Sin embargo, aunque hay muchas variantes en el Knoppix original, Helix es diferente, ya que gran parte del cdigo ha sido ajustado para fines forenses. Parte del cdigo ha sido elaborado a partir de cero y es una distribucin dedicada exclusivamente para la respuesta a incidentes y anlisis forense. Algunos de los principales cambios Helix incorporado en Knoppix son: 1. Helix NUNCA utilice el espacio de intercambio se encuentra en un sistema - incluso si se le obliga. 2. El montador Helix crear unidades que encuentra, pero obligar a un punto de montaje para ser ro, noatime, noexec, nodev, noauto, user 3. Helix ve a todos los sistemas de ficheros identificados por Knoppix (ext2, ext3, vfat, ntfs), pero tambin ver xfs, resier y jfs y mucho ms. 4. Helix incorpora tantos forense de cdigo abierto / herramientas de respuesta a incidentes que se podan encontrar. 5. Alta capacidad de "Knock y conversaciones." Esta caracterstica permite a un oficial de libertad condicional a una vista previa de un sistema de imgenes grficas que pueden violar la libertad condicional. 6. Entorno de ejecucin de Windows-side. 7. Aadido un sistema de archivo de superposicin para permitir que se escribe en el CD. 8. Actualizado por lo menos cada 3 meses para mantener al da. Modos de funcionamiento Helix funciona en dos modos diferentes - Windows y Linux. Helix es un entorno de arranque de Linux forense de sonido muy similar a Knoppix, pero mucho ms. El "otro lado" de Helix, una funcin ejecutable de Microsoft Windows, contiene aproximadamente 90 MB de las herramientas de respuesta a incidentes para Windows. La razn detrs de esto es que la mayora de incidentes requiere la interaccin con un sistema de Windows Live, el sistema operativo dominante en el mercado de las computadoras.

1 2 3

http://www.knopper.net/knoppix/index-en.html http://www.knoppix-std.org/ http://fire.dmzs.com/

15

Traducido por Sykrayo Espaa

4 5

http://www.morphix.org/modules/news/ http://www.inside-security.de/insert_en.html

16

Traducido por Sykrayo Espaa

Como tal Helix se divide en la parte de respuesta en directo y el lado arranque Linux OS. Windows: en el modo de Windows, que se ejecuta como una aplicacin de Windows estndar que se utiliza para recopilar informacin de "en vivo" (sigue encendido y conectado) del sistema de Windows. Debe tenerse en cuenta, que cuando un sistema de destino es vivo, su estado est cambiando constantemente. No importa qu herramientas se utilizan en un sistema vivo, se le perturbe el estado del sistema en vivo - incluso haciendo "nada" cambia el estado de un sistema en vivo, ya que todava se est ejecutando el sistema operativo. Sin embargo, como apagar el sistema puede ocasionar la prdida de informacin potencialmente importante forense, las herramientas se pueden usar para recoger informacin voltil. Tambin se puede utilizar para recopilar informacin fuera de los sistemas que no se puede apagar, como los servidores y otros recursos crticos que no se puede apagar. Por ltimo, la parte de Windows de Helix se puede utilizar un entorno forense porttil, ya que proporciona acceso a muchas ventanas basado utilidades forenses. Linux: En el modo de Linux, es un sistema operativo de arranque, autnomo que se puede utilizar para el anlisis en profundidad de los sistemas de "muertos" (apagada). Cuando se inicia la hlice, que se ejecuta por completo desde el CD, y slo monta los discos duros en modo de slo lectura, por lo que no se puede modificar. Adems de las herramientas estndar de Linux, esta parte incluye numerosas herramientas de anlisis forense que se puede utilizar para examinar el sistema de destino. El lateral de Windows Para obtener una respuesta en vivo en cualquier entorno de Windows, se puede simplemente inserte el CD Helix y "explorar" los directorios en el CD para los archivos binarios ambiente necesario. Los binarios son estticos por lo que se ejecutar desde el CD sin necesidad de ninguna librera adicional y o archivos. Esto hace que un CD de confianza perfecto para una respuesta a incidentes en los que no se puede confiar en las herramientas o programas de los sistemas. La otra opcin que tienes, al menos en un entorno Windows, es el Helix.exe. Normalmente se cargar automticamente el men si no se desactiva de ejecucin automtica. Correr Helix.exe o depender de ejecucin automtica, aparecer el medio ambiente Helix Windows en el que varias opciones vuelven supuesto available.Of estas opciones no son nuevas, un usuario podra duplicar manualmente. El entorno de la hlice simplemente pone las opciones juntos de una manera forense seguro, fcil de usar,. Empecemos por la diseccin de la parte de respuesta en directo de Helix. Las piedras angulares de la parte de respuesta en directo son las herramientas. Helix contiene binarios estticos para Linux, Solaris y Windows que utilizan GNU utilidades y herramientas Cygwin. Hay varias otras herramientas para incluir George de Garners Forense Adquisicin Utilidades suite, herramientas de Sysinternal, herramientas de cdigo abierto de Foundstone, el depurador de Windows, Windows Forense Caja de herramientas, y muchos more.All de estas herramientas han sido probadas y se coloca en la hlice con una interfaz grfica de usuario. El Helix GUI slo funcionar en un entorno de Windows Live. Se ha probado en Windows 98SE, Windows NT4, Windows 2000 y Windows XP. Existen ligeras diferencias en el funcionamiento de la unidad de CD Helix en cada uno. La nota ms importante a recordar es que desde que 17

Traducido por Sykrayo Espaa

Windows es necesario para ejecutar la interfaz anterior, muchos archivos DLL sern utilizados por la hlice del sistema operativo. Esto no es un problema, sin embargo, siempre y cuando usted es consciente de ello. Algunos de los archivos DLL que se utilizarn se muestran en la tabla a la derecha.

18

Traducido por Sykrayo Espaa

Estos archivos DLL no se incluyeron en el CD debido a la naturaleza de las diferentes versiones de Windows. No hay manera de construir con la corriente de tener el ejecutable de la hlice no acceder a la construida en archivos DLL de Windows. La respuesta a incidentes / forenses herramientas incluidas en el CD Helix son autosuficientes - la mayora de ellos utilizan sus propias bibliotecas y no las bibliotecas y / o archivos desde el sistema en funcionamiento. Helix puede y usar otros archivos DLL, dependiendo del sistema que se est ejecutando. Los otros archivos DLL que se utilizan son enganches al hardware.So especfico que usted debe tener en cuenta otros archivos que usted puede tocar durante el uso de Helix en un entorno real. Algunas de las nuevas caractersticas de la hlice en la parte de Windows incluyen la capacidad de entrada del usuario para algunas de las herramientas ms importantes, como Windows Forense Toolchest.Prior a la versin 1.5 de la entrada era esttico y no puede ser cambiado sin remasterizar el CD Helix. Mientras que muchas de las herramientas ms comunes se puede acceder a travs de la interfaz grfica de usuario Helix, muchas ms herramientas se puede acceder a travs de una herramienta de comandos forense. Muchas de estas herramientas se enumeran en la pgina siguiente, sin embargo, ya que la hlice se actualizan a menudo, siempre se puede comprobar en la carpeta / IR en el CD de Helix para ver qu herramientas estn incluidos. El lado Linux Uno de los mayores beneficios de la hlice es el entorno de arranque. Helix arrancar en todas las arquitecturas x86 que constituyen la mayora de las computadoras en el mundo. Es por esta razn por la que la hlice para el futuro inmediato se mantendr en un CDROM. Casi todos los ordenadores en el mundo tiene un CD-ROM, pero la mayora no tienen DVD, etc Mientras derivados como Helix USB se obtendrn, es ms estable en la plataforma CD. Helix, como Knoppix, se iniciar en un autnomo entorno Linux. Este entorno ha sido ajustado para fines forenses. Si bien hay muchas distribuciones de Knoppix como Knoppix-STD, Helix slo se concentra en la respuesta a incidentes y anlisis forense.

Archivos DLL utilizados por la hlice en Windows

C: \ WINDOWS \ system32 \ advapi32.dll C: \ WINDOWS \ system32 \ apphelp.dll C: \ WINDOWS \ system32 \ comctl32.dll C: \ WINDOWS \ system32 \ comdlg32.dll C: \ WINDOWS \ system32 \ CRYPT32.DLL C: \ WINDOWS \ system32 \ Dnsapi.dll C: \ WINDOWS \ system32 \ dsound.dll C: \ WINDOWS \ system32 \ gdi32.dll C: \ WINDOWS \ system32 \ Imagehlp.dll C: \ WINDOWS \ system32 \ kernel32.dll C: \ WINDOWS \ system32 \ ksuser.dll C: \ WINDOWS \ system32 \ midimap.dll C: \ WINDOWS \ system32 \ msacm32.dll C: \ WINDOWS \ system32 \ msacm32.drv C: \ WINDOWS \ system32 \ msasn1.dll C: \ WINDOWS \ system32 \ Msctf.dll C: \ WINDOWS \ system32 \ mslbui.dll C: \ WINDOWS \ system32 \ msvcrt.dll C: \ WINDOWS \ system32 \ netapi32.dll C: \ WINDOWS \ system32 \ ntdll.dll C: \ WINDOWS \ system32 \ ole32.dll C: \ WINDOWS \ system32 \ OLEAUT32.dll C: \ WINDOWS \ system32 \ oledlg.dll C: \ WINDOWS \ system32 \ OLEPRO32.DLL C: \ WINDOWS \ system32 \ rasadhlp.dll C: \ WINDOWS \ system32 \ Rpcrt4.dll C: \ WINDOWS \ system32 \ Secur32.dll C: \ WINDOWS \ system32 \ Setupapi.dll C: \ WINDOWS \ system32 \ SHELL32.dll C: \ WINDOWS \ system32 \ SHLWAPI.dll C: \ WINDOWS \ system32 \ USER32.dll C: \ WINDOWS \ system32 \ uxtheme.dll C: \ WINDOWS \ system32 \ Version.dll C: \ WINDOWS \ system32 \ wdmaud.drv C: \ WINDOWS \ system32 \ Winmm.dll C: \ WINDOWS \ system32 \

19

Traducido por Sykrayo Espaa

winspool.drv C: \ WINDOWS \ system32 \ Wintrust.dll C: \ WINDOWS \ system32 \ ws2_32.dll C: \ WINDOWS \ system32 \ ws2help.dll C: \ WINDOWS \ system32 \ wsock32.dll

20

Traducido por Sykrayo Espaa

Herramientas Helix

CONDUCIR DE ADQUISICIN: CYGWIN Herramientas: (dd, md5sum, sha1sum, tee, split) FAU por George Garner: (dd, nc, md5sum, volumen-dump, limpie) GNU Herramientas: (dd, md5sum, sha1sum, tee, split) Respuesta a incidentes HERRAMIENTAS: Windows NT: (cmdnt.exe, doskey.exe, ipconfig.exe, ...) Windows 2000: (cmd2k.exe, doskey.exe, netstat.exe, net.exe, ...) de Windows XP: (cmdxp.exe, doskey.exe, ipconfig.exe, ...) OTRAS HERRAMIENTAS: Cygwin: (versin 2.427) Somarsoft: (DUMPEVT, DumpSec, dumpreg) WFT: (Versin: v1.0.03 (20.09.2003) por Monty McDougal) getinfo: (Versin: 2.3.10 por Alexander Kotkov) Microsoft Herramientas de depuracin: (Versin: 6.2) GNU-Win32 Static-Binarios Linux Static-Binarios Solaris Static-Binarios De Foundstone herramientas de cdigo abierto: AFind HBusque SQLScan fileWATCH Auditados MessengerScan SuperScan4 galleta Franciscan DACLchk a MyDoomScanner NetSchedScan Visin pasco agresor rifiuti DSScan RPCScan2 bintext showin FPipe Sfind bopping sl FILESTAT SNScan ddosping trucha

Sysinternals Open Source HERRAMIENTAS: AccessEnum NTFSInfo Autorunsc psloglist DiskView Regmon LiveKD PsPasswd EFSDUMP TDIMON procexp psshutdown Filemon TOKENMON psexec PsSuspend HOSTNAME TCPView PsGetSid cuerdas LogonSessions Autoruns pskill Tcpvcon

NTSECURITY herramientas de cdigo abierto: browselist gsd promiscdetect dumpusers listmodules pstoreview efsview lns winfo etherchange macmatch winrelay filehasher periscopio gplist pmdump

PERL HERRAMIENTAS DE HARLEN Carvey: anu nci servicio os bho parti cipac in finfo sigs KeyTime ver derechos windata

21

Traducido por Sykrayo Espaa

Conseguir Helix

Helix est disponible como una descarga gratuita imagen ISO de http://www.e-fense.com/helix/. De la pgina de descarga http://www.e-fense.com/helix/downloads.php, Usted tendr la opcin de espejos sitios desde donde se puede descargar el archivo. Para obtener la mejor respuesta y descarga ms rpida, trate de elegir un servidor cercano a usted. Descarga de Si bien es posible descargar el archivo de imagen con el navegador, se recomienda utilizar una descarga acelerar como Download Express (http://www.metaproducts.com/DE.html), Download Accelerator Plus (http://www.speedbit.com /) O GetRight (http://www.getright.com/) Para asegurarse de que el archivo de gran tamao, que es aproximadamente 700MBs, descargas correctamente. Estas utilidades se pueden reanudar las descargas que se interrumpen, y puede archivos de gran tamao del segmento y descargar simultneamente los diferentes segmentos para transferencias ms rpidas. Comprobacin de la Descarga Despus de descargarlo, pero antes de que se quema en un CD, usted debe comprobar que el archivo se ha descargado correctamente. En la pgina de descarga es una firma MD5 del fichero. Para la hlice 1,7 12-07-2005 liberacin, el valor MD5 es 90d751e1be36ee24025d8a635f2a9e1d. U s t e d debe utilizar un generador de MD5 basado en Windows o DOS para asegurarse de que el archivo que ha descargado tiene el mismo firma. Si incluso un solo bit es diferente, se generar un MD5 diferente. Si los valores son iguales, muy bien, ahora se puede grabar en un CD. Si los valores son diferentes, usted debe tratar de descargar el archivo de nuevo. Algunos usuarios han reportado tener que descargar el archivo en varias ocasiones antes de que los valores de MD5 igualados. Un poco de mano herramientas MD5 para Windows es WinMD5 de Softgears. http://www.softgears.com/WinMD5.html. Es gratis, y no tiene que ser instalado. Simplemente descomprima y ejecute el archivo WinMD5.exe. En las ventanas MD5, puede navegar usando el botn "..." para encontrar donde se encuentra el archivo descargado. Haga clic en el botn "Mostrar MD5" para generar la firma MD5 para el archivo. Debido al tamao del archivo, es posible que tome un momento para el valor a mostrar. Este valor debe coincidir con el valor MD5 de la website.If los valores son los mismos, que ahora est listo para grabar el CD. 22

Traducido por Sykrayo Espaa

Quemar un CD con Nero El archivo ISO Helix. Es una copia de el CD hlice. Usted no slo debe copiar el archivo en un CD, usted tiene que grabar un CD con la imagen contenida en el archivo ISO.. Para ello, normalmente, seleccione una opcin en el software de grabacin llamado algo as como "Grabar imagen ..." o "Crear CD de imgenes ". Con Nero Burning ROM, seleccione la opcin "Recorder" en el men, y seleccione "Grabar imagen ...".

Seleccione la imagen. ISO que ha descargado y haga clic en "Open".

En este punto, simplemente haga clic en "Grabar" y Nero crear el CD Helix de la imagen ISO.. Una vez que el CD es expulsado al final del proceso de grabacin, usted tendr un CD arrancable Helix. Para obtener ms informacin acerca de Nero, visite http://ww.nero.com/.

23

Traducido por Sykrayo Espaa

Quemar un CD con Roxio CD Creator El Roxio CD Creator puede crear un CD desde un archivo ISO. El proceso de instalacin asocia automticamente. Archivos ISO en el Creador EasyCD. Para obtener ms informacin, visite: http://www.roxio.com. Desde el Explorador de Windows, haga clic derecho en el archivo Helix. ISO que ha descargado y haga clic en Abrir. En la configuracin de la creacin del CD cuadro de dilogo, seleccione el disco en vez de la seccin Mtodo de escritura para los mejores resultados. Haga clic en Aceptar para escribir la imagen al CD. Comprobacin del CD Una vez que el CD se quema, se puede comprobar de nuevo. Por lugar en el CD en un CD-ROM de arranque, una vez que aparezca el men de inicio de Helix, puede utilizar la opcin TestCD para asegurarse de que el CD se ha creado correctamente. Dependiendo de la velocidad de la unidad de CD, puede tardar algn tiempo en completarse. Durante el proceso de arranque, Helix comprobar todos los archivos para verificar es el valor MD5. Cuando se hace la comprobacin, se mostrar el mensaje "Todo se ve bien", y luego continuar con el inicio en el medio ambiente Helix.

24

Traducido por Sykrayo Espaa

Temas Forenses (ventanas laterales)

Proteccin contra escritura de los medios de comunicacin Para asegurar que los medios evidencias digitales no se modifica, antes de que se coloca en un sistema de duplicacin, debe estar en "Slo lectura", "bloqueado" o "proteccin contra escritura", para evitar la modificacin accidental. De forma predeterminada, Windows configurado todos los dispositivos como de lectura / escritura, por lo que se puede modificar fcilmente. El lado de Linux de arranque de la hlice se monta todos los medios de comunicacin como de slo lectura. Algunos medios de comunicacin han incorporado en el hardware de proteccin contra escritura opciones, que se debe utilizar. Si el medio no tiene proteccin contra escritura opciones, se deben utilizar otros medios (equipos de proteccin contra escritura bloqueadores son preferibles a software). 5.25 disquete: 5,25 disquetes tienen una pequea muesca. Si muesca que est abierto, el disco puede ser modificado. Para proteger contra escritura del disquete, cubra la ranura con una cinta adhesiva transparente, como cinta aislante, ya que algunos unidades utilizan la deteccin mecnica u ptica de la muesca. Imagen tomada de Computer Hope (2006b). 3.25 disquete: 3,25 disquetes tienen una pequea ventana con un control deslizante en el mismo. Si el control deslizante bloquea el agujero, el disco se puede modificar. Traslado de la diapositiva para que el agujero est expuesto ser de proteccin contra escritura del disco. Algunos fabricantes quitar fsicamente el control deslizante de distribuciones de software para evitar que se sobrescriban accidentalmente. Imagen tomada de Computer Hope (2006a). Unidades Zip: Las unidades Iomega Zip tienen la opcin de proteccin contra escritura de software, pero el software Zip deben ser cargados, y es probable que modifica el contenido de la unidad. Sin embargo, las ltimas unidades USB 750 MB no pueden escribir a 100MB discos, por lo que estn protegidos contra escritura cuando se utiliza en las unidades de 750 MB. Si se utiliza una unidad Zip USB, se recomienda el uso de un bloqueador de escritura de hardware como UltraBlock puente forense USB Digital de Inteligencia. MMC / SD (Multimedia Card / Secure Digital): Algunas tarjetas MMC / SD disponen de un interruptor en el lado a proteger. Estn habilitadas para escritura por defecto. Imagen tomada de la sala de estar (2006). 25

Traducido por Sykrayo Espaa

Sony Memory Stick: El dispositivo de memoria Sony tiene un interruptor de bloqueo en la parte inferior. Se escritura habilitada de forma predeterminada. Imagen tomada de MemoryStick.com (2006) Tarjetas de memoria flash Se recomienda el uso de un hardware de escritura bloqueador, como lector de tarjetas Forense Digital de inteligencia que puede leer los siguientes formatos de tarjetas multimedia: Tarjeta Compact Flash (CFC), Microdrive (MD), tarjeta Memory Stick (MSC), tarjeta Secure Digital Memory Stick Pro (MS Pro), Smart Media Card (SMC), Tarjeta xD (xD), (SDC) y MultiMedia Card (MMC).

26

Traducido por Sykrayo Espaa

USB Thumb Drive: Algunas unidades flash USB tienen un interruptor de proteccin contra escritura incorporado a ellos. A veces son empotradas y difciles de cambiar. Muchos pulgar unidades USB por lo que no dispone de interruptor de proteccin contra escritura. Imagen tomada desde NuLime.com (2006). Dispositivos USB: Se recomienda usar un bloqueador de escritura de hardware como UltraBlock puente forense USB Digital de Inteligencia. IDE / SATA / SCSI: Se recomienda el uso de un bloqueador de escritura de hardware tales como Ultrablock de Inteligencia digital. Otros dispositivos: Si el dispositivo no dispone de una funcin de proteccin contra escritura, el dispositivo debe estar protegido por hardware (preferido) o software. La parte arrancable del CD Helix monta todas las unidades como protegida contra escritura por defecto. Proteccin contra escritura Hardware Hay numerosos bloqueadores de escritura de hardware disponibles de muchas fuentes. Estos estn diseados y probados para que pueda montar y acceder a los medios de comunicacin sin modificarlo. Hay bloqueadores de escritura de tres dispositivos principales: Discos duros, unidades flash y dispositivos USB. Mientras que los tres dispositivos ilustrados son de la Inteligencia digital (http://www.digitalintelligence.com/), hay varias empresas que producen dispositivos similares. El software para estos dispositivos se actualizan regularmente, los usuarios deben asegurarse de que estn utilizando la versin ms reciente. Discos Duros: Ultrablock "El UltraBlock-IDE es un FireWire / USB a paralelo Junta puente IDE con proteccin contra escritura forense. El UltraBlock-IDE se puede conectar a su ordenador porttil o de escritorio mediante el FireWire-A (400 Mb / s), el nuevo FireWire-B (800 Mb / s), o la interfaz USB 1.x/2.0. El UltraBlock-IDE est provisto de proteccin contra escritura activada de forma predeterminada. Mediante la conexin de una unidad sospechosa al UltraBlock-IDE, puede estar seguro de que no escribe, modificaciones o alteraciones se producen en la unidad adjunta "(Inteligencia Digital, 2006b). Tambin existen versiones de la Ultrablock disponible para SCSI y SATA. Flash Drives: Lector de tarjetas Forense "Los forenses Ultrablock Lectores de tarjetas estn disponibles como un conjunto: Un slo lectura y una lectura-escritura. La unidad de slo lectura se debe utilizar para la adquisicin forense de la informacin encontrada en multimedia y tarjetas de memoria. La

Traducido por Sykrayo Espaa

unidad de lectura y escritura se incluye para proporcionar la capacidad de escribir en tarjetas de memoria para la prueba o validacin. El forense Lectores de tarjetas se pueden conectar directamente a un puerto USB 2.0 (o

Traducido por Sykrayo Espaa

USB 1.x) de su estacin de trabajo o porttil "(Inteligencia Digital, 2006a). Dispositivos USB: Puente forense USB "El UltraBlock USB Write Bloqueador apoya USB2.0 de alta velocidad (480 Mbit / s), USB 1.1 Full-Speed (12 Mbit / s) y dispositivos de baja velocidad (1,2 Mbit / s) que se ajuste al de almacenamiento masivo USB" a granel - slo "especificacin de la clase. El UltraBlock USB Write Bloqueador trabaja con unidades USB pulgar, discos USB externos, incluso cmaras basadas en USB con capacidad de lectura de tarjetas. "(Inteligencia Digital, 2006c) Proteccin contra escritura de software Aunque no del todo probado desde el punto de vista forense, Windows XP, Service Pack 2, Microsoft ha creado una forma de proteccin contra escritura de dispositivos USB (Hurlbut, 2005). Este mtodo requiere realizar cambios en el registro, sin embargo, hay servicios disponibles para que estos cambios se realizan de forma automtica. Para obtener ms informacin al respecto, consulte el apartado "Cmo deshabilitar el uso de dispositivos de almacenamiento USB" en la http://support.microsoft.com / default.aspx scid = kb; ES-ES; 823732 Validacin de proteccin contra escritura Hardware / Software Este proceso se basa en el Centro Nacional de (SNCF) proceso de validacin paso Ciencias Forenses 5 para las pruebas de los dispositivos de proteccin contra escritura (Erickson, 2004). Originalmente fue diseado para probar el XP SP2 USB software bloqueador de escritura de Windows, pero se ha adaptado para probar el hardware y / o bloqueadores de escritura de software. Paso # 1 - Preparar los medios de comunicacin a) Conecte el soporte de almacenamiento que pondr a prueba con la estacin de trabajo forense en el modo de escritura habilitada. b) Limpie los medios de comunicacin - validar que este ha sido sucsessful. c) Dar formato a los medios de comunicacin con un formato de archivo de su eleccin. d) Copia de una cantidad de datos a los medios de comunicacin. e) Eliminar una seleccin de estos datos de los medios de comunicacin. f) En el escritorio de la estacin de trabajo forense crea 3 carpetas. Llame a estos Paso 1, Paso 2 y el Paso 5. g) La imagen de los medios en la carpeta Paso 1 y anote el hash MD5. Paso # 2 - Prueba de los medios de comunicacin a) Retire y vuelva a colocar los medios de prueba en su estacin de trabajo 21

Traducido por Sykrayo Espaa

forense. b) Copia de algunos datos a los medios de comunicacin. c) Suprimido una seleccin de estos datos de los medios de comunicacin. d) La imagen de los medios en la carpeta Paso 2 y anote el hash MD5. e) Validar que este valor hash es diferente'''' a la producida en el paso # 1.

22

Traducido por Sykrayo Espaa

Paso # 3 - Activar el dispositivo de bloqueo de escritura a) Retire el papel de la estacin de trabajo forense. b) Fijar y / o activar el dispositivo de proteccin contra escritura. c) Siga los procedimientos de activacin especficos para el bloqueador especfico. Paso # 4 - Probar el dispositivo de bloqueo de escritura a) Introduzca la tarjeta en la estacin de trabajo forense. b) Tratar de copiar archivos en los medios de comunicacin. c) Tratar de eliminar los archivos de los medios de comunicacin. d) Trate de formatear el soporte. Paso # 5 - Verifique que no haya cambios en los medios de comunicacin a) Imagen de los medios de comunicacin en la carpeta Paso 3 y anote el hash MD5. b) Validar que este hash MD5 es la misma'''' como el hash MD5 de la Etapa # 2.

23

Traducido por Sykrayo Espaa

Helix Pantalla Principal (Windows Side)

Helix funciona en dos modos, un lado de Windows, y un entorno de arranque de Linux. El lado de las ventanas se puede utilizar para llevar a cabo una evaluacin preliminar para ver si hay alguna que merece investigacin adicional del sistema. Tambin se puede utilizar para capturar sistema que no se puede apagar o fuera de lnea para los periodos prolongados de tiempo se necesita para realizar una duplicacin forense. Nota: Al realizar una vista previa en vivo de un sistema, muchas de las acciones tomadas pueden y modificar la informacin de la mquina sospechosa. Este mtodo slo debe utilizarse cuando el sistema no puede ser tomado fuera de lnea. Ejecucin de la interfaz grfica de usuario de interfaz de Windows Si se activa las caractersticas de ejecucin automtica de CD (que es el valor predeterminado de Windows), debe aparecer una ventana de advertencia Helix. Si la ejecucin automtica est desactivada, puede ejecutar Helix haciendo doble clic en el archivo helix.exe en el CD.

El usuario puede seleccionar el idioma predeterminado que Helix usar a travs del cuadro desplegable. Ingls es el predeterminado, pero el francs, el alemn y el italiano tambin estn

24

Traducido por Sykrayo Espaa

disponibles.

25

Traducido por Sykrayo Espaa

Para utilizar Helix, debe leer primero la advertencia. Como se ha sealado en varias ocasiones en el manual, el uso de la hlice en un entorno real har cambios en el sistema - que es el de los riesgos inherentes a una situacin real de respuesta. Pero recuerde, slo insertar el CD se ha modificado el sistema - incluso slo dejando el sistema encendido est modificando el sistema. Entonces, qu hace usted? Se reduce a esto - Va a perder ms pruebas mediante el uso de esta herramienta o apagando el sistema? Usted necesita para tomar su decisin, y cuando est listo, presione el botn para continue.Once el usuario acepta el acuerdo "Estoy de acuerdo", aparecer la pantalla principal.

Los usuarios pueden seleccionar cualquiera de estas opciones, haga clic en los iconos asociados. Esta pantalla principal no se comporta como una ventana estndar - no es as se presenta en la barra de tareas, y no se puede cambiar a ella a travs de la <ALT> <TAB> Secuencia de teclas. Helix no colocar un icono en la bandeja del sistema que se puede utilizar para acceder al programa. Para llevar la pantalla principal Helix al frente, puede hacer doble clic en el icono o haga clic y seleccione Restaurar. Otras opciones en el men del botn derecho incluyen Minimizar y salir.

24

Traducido por Sykrayo Espaa

La pantalla principal ofrece examinadores con seis opciones principales para examinar el sistema de investigacin. A continuacin se describen estas opciones. Ver informacin del sistema Esta opcin le dar la informacin bsica del sistema. Se incluye la versin del sistema operativo, informacin de la red, la informacin del propietario, y un resumen de las unidades del sistema. Adems, hay una segunda pgina que mostrar una lista de los procesos en ejecucin.

Adquirir una imagen "en vivo" de un sistema Windows mediante dd Esta opcin permite al investigador realizar copias de los discos duros, disquetes, o memoria, y almacenarlos en un soporte extrable locales, oa travs de una red.

Herramientas de gestin de crisis para los sistemas Windows Esta opcin proporciona acceso a las herramientas 20, todos los cuales se pueden ejecutar directamente desde el CD-ROM. Al hacer clic en el icono, aparecer un pequeo tringulo al lado del icono. Haciendo clic en este pequeo tringulo dar acceso a las otras pginas de herramientas.

Los documentos relativos a la gestin de crisis, Informtica Forense, Ordenador Seguridad y Delitos Informticos La opcin ofrece al usuario el acceso a algunos documentos de referencia comunes en formato PDF. Los documentos incluyen un formulario de cadena de custodia, la conservacin de los datos probatorios digital, Gua forense Linux para principiantes, y el examen forense para la gua de la evidencia digital. Estos documentos son muy recomendables, y el investigador deben revisar antes de realizar cualquier examen forense.

Examinar contenido del CD-ROM y Host OS Este es un simple explorador de archivos que proporcionar al investigador con informacin sobre el archivo seleccionado. Se mostrar el nombre del archivo, creado, fechas accedidos y modificados, atributos, CRC, MD5 y el tamao del archivo. Debido a la naturaleza del sistema operativo Windows, la primera vez que seleccione un archivo, se mostrar la fecha de acceso del ltimo acceso. Si selecciona el mismo archivo, se mostrar la fecha y hora de la conexin anterior. Esta es una caracterstica del sistema operativo Windows, y no se puede prevenir. Este es uno de los problemas con el examen de un sistema en vivo - acciones del investigador pueden modificar el sistema.

Analizar en busca de imgenes a

25

Traducido por Sykrayo Espaa

partir de un sistema en vivo Esta herramienta permitir al investigador para analizar rpidamente el sistema para ver si hay algunas imgenes grficas sospechosas en el sistema sospechoso. Muchos formatos grficos diferentes son reconocidos, y se muestran como miniaturas.

26

Traducido por Sykrayo Espaa

Barra de mens Adems de los iconos, todas las funciones son accesibles directamente desde la barra de men de Helix. Archivo - Permite al usuario salir de la aplicacin Helix Inicio rpido - Permite al usuario poner en marcha una herramienta de comandos o el software FTK Imager Pgina - Permite al usuario saltar directamente a cualquiera de las pantallas de la utilidad Ayuda - Muestra informacin sobre el programa y el acuerdo de licencia Nota: Ya que estas herramientas se ejecutan directamente desde el CDROM, CD-ROM y la mayora de girar cuando no est en uso, al hacer clic en un icono, puede tomar un momento para que el CD-ROM a girar antes de que haya una respuesta de la aplicacin. Nota: Todas las herramientas se ejecutan en el mismo nivel que el actual usuario registrado. Los usuarios normales pueden tener muchas restricciones en los que impiden algunas de estas herramientas se ejecute. Acceso al sistema utilizando la cuenta de administrador le proporcionar la ms acceso.

27

Traducido por Sykrayo Espaa

Ver informacin del sistema

Esta pantalla muestra informacin general sobre el sistema que est siendo investigado. Algunos puntos de inters: "Admin:" nos indica si el usuario actual es el administrador (buena prctica de seguridad para cambiar el nombre de la cuenta de administrador) "Derechos de administrador" nos hablan de que el usuario actual tiene privilegios de administrador. "NIC:" es el acceso MAC de la tarjeta de red. Si este valor es "000000000000" que indica que la tarjeta de red est en modo promiscuo, y podra estar capturando todo el trfico de red en el sistema. "IP:" es la direccin IP actual - esto podra cambiar si el sistema est configurado para DHCP. Nombre de las unidades listadas sin informacin adicional (como A: \, E: \ y G: \ en el ejemplo anterior) indicar tpicamente unidades extrables sin soporte insertado. Al hacer clic sobre el pequeo tringulo situado junto al icono de previsualizacin mostrar la segunda pgina de la informacin, que muestra los procesos en ejecucin. Al hacer clic en el

28

Traducido por Sykrayo Espaa

tringulo intercambiar el entre las dos pginas de informacin.

29

Traducido por Sykrayo Espaa

Adems de mostrar todos los procesos que se ejecutan en la memoria, haga doble clic en cualquier proceso brindar al usuario la opcin de suspender la aplicacin seleccionada. Se debe tener cuidado, y el investigador debe asegurarse de que se da por concluido el proceso adecuado. La terminacin del proceso en falso podra dar lugar a daos en el sistema y la prdida de pruebas forenses.

30

Traducido por Sykrayo Espaa

FAQ: Por qu no slo tiene que utilizar el construido en el "administrador de tareas" para mostrar esta informacin? Si el sistema ha sido secuestrado por un rootkit, o algn otro programa malicioso, es posible que el Administrador de tareas de Windows se ha modificado para que no muestre el cdigo malicioso. Desde Helix se ejecuta desde el CD, no se puede modificar, y debe ser capaz de mostrar todos los programas actualmente en ejecucin en el sistema.

31

Traducido por Sykrayo Espaa

Adquirir una imagen "en vivo" de un sistema Windows mediante dd

Hay dos herramientas proporcionadas para adquirir imgenes de la memoria fsica o unidades de disco. En la primera pgina, hay un front-end grfico para la versin de lnea de comandos de dd, una utilidad de duplicacin de discos comn. En la segunda pgina, el investigador tiene acceso al FTK Imager de AccessData. La utilidad dd puede capturar la memoria fsica y las unidades, mientras que FTK Imager slo puede adquirir las unidades. Adems, dd pueden tomar imgenes de ms de una red, mientras que FTK Imager slo puede imagen a dispositivos locales. Al hacer clic sobre el pequeo tringulo situado junto al icono de impresin ptica mostrar el FTK Imager. Al hacer clic en el tringulo intercambiar el entre las dos herramientas de adquisicin de imgenes.

Usando dd El campo de origen incluye un cuadro desplegable para el investigador para seleccionar cualquier unidad del sistema. El destino puede ser una unidad extrable local, una unidad de red o un oyente netcat. El nombre de la imagen es el nombre elegido de usuario y la extensin 32

Traducido por Sykrayo Espaa

estndar es. "Dd".

33

Traducido por Sykrayo Espaa

Las opciones incluyen: Adjunto / compartido: marque esta opcin para guardar la imagen en un disco local o un recurso compartido de red. NetCat: marque esta opcin para transferir la imagen a un servidor netcat se encuentra en la red. Con esta opcin, tendr que especificar la direccin IP y nmero de puerto del servidor netcat. Dividir Image: Le permite dividir la imagen en varios archivos si la imagen ser superior a la capacidad del medio de almacenamiento. Por ejemplo, si usted es imgenes de un concierto de disco duro 10, se puede dividir la imagen para que quepa en un sistema de archivos de CD-ROM, DVD o FAT 32, que tiene una 4 GB limitacin de tamao de archivo. Una vez que introduzca todos los parmetros y pulsa el botn "Adquirir", una ventana de shell de comandos forense se abrir. Este intrprete de comandos usa cdigo binario de confianza para evitar que los kits de raz de la manipulacin de la imagen que se est creando.

Ahora puede pegar la lnea de comando dd en la cscara haciendo clic derecho y seleccionando "Pegar" en el men contextual. Pulse Enter para ejecutar el comando.

34

Traducido por Sykrayo Espaa

Una vez finalizado el mandato, habr 3 archivos en el directorio de destino: filename.dd - La imagen del disquete filename.dd.md5 - Un archivo que contiene el MD5 del archivo de imagen. Audit.log - un archivo que contiene el comando y la salida del programa.

35

Traducido por Sykrayo Espaa

FTK Imager "FTK Imager es una vista previa de datos y herramienta de imagen que le permite evaluar rpidamente las pruebas electrnicas para determinar si un anlisis con AccessData Forensic Toolkit (FTK ) est garantizado. FTK Imager tambin puede crear copias perfectas (imgenes forenses) de datos de la computadora sin realizar cambios en los datos originales. "(Acceso a datos de 2005) De acuerdo con el archivo de Ayuda de imagen FTK (Data Access, 2005), se puede: Vista previa de archivos y carpetas en los discos duros locales, disquetes, discos Zip, CD y DVD. Crear imgenes forenses de discos duros locales, disquetes, discos Zip, CD y DVD. Vista previa de los contenidos de las imgenes forenses almacenados en el equipo local o en una unidad de red. Archivos y carpetas Exportar. Generar informes hash de los archivos regulares e imgenes de disco (incluyendo los archivos dentro de imgenes de disco). Para acceder a la FTK Imager, seleccione la segunda pgina de la pgina de adquisicin de imgenes. Esta pgina mostrar las notas de la versin actual de la herramienta. Haga clic en "Imager" para lanzar la aplicacin real.

36

Traducido por Sykrayo Espaa

37

Traducido por Sykrayo Espaa

Nota: FTK Imager ahora tambin puede ser lanzado a travs del men de inicio rpido en la pantalla principal. La FTK Imager es una herramienta potente y flexible. Puede ser utilizado para examinar los medios de comunicacin y las imgenes, y se extrajo archivos borrados. Cuenta con amplia informacin disponible a travs del men Ayuda o en el icono de signo de interrogacin en la barra de herramientas. Para ver cmo crear una imagen del disco utilizando FTK Imager, consulte Lab 1b - Crear Imagen de un disquete sospechoso (Windows, FTK Imager).

38

Traducido por Sykrayo Espaa

Herramientas de gestin de crisis para los sistemas Windows

Este panel proporciona al investigador una serie de herramientas para responder a los incidentes. Hay tres pginas a este panel, el resto de pginas se puede acceder haciendo clic en los tringulos pequeos junto al icono de Respuesta a Incidentes en la barra de herramientas de la izquierda. Las herramientas incluyen: Forense de Windows Toolchest (WFT) Coleccin de informes de respuesta a incidentes (IRCR2) Disco Evidencia de First Responder (FRED) First Responder Utilidad (FRU) Los informes de seguridad (SecReport) Md5 Generador Comando de Shell - un shell de comandos vlida a efectos legales File Recovery - Recuperar archivos borrados Rootkit Revealer - detectar la presencia de rootkits en el sistema Servidor VNC Masilla SSH Captura de Pantalla Messenger Password Mail Password Viewer Visor de almacenamiento protegido 39

Traducido por Sykrayo Espaa

Network Password Viewer

40

Traducido por Sykrayo Espaa

Registry Viewer Asterisk Logger IE History Viewer IE Cookie Viewer Mozilla Cookie Viewer

La segunda la pgina de Servicios

La tercera la pgina de Servicios

41

Traducido por Sykrayo Espaa

Ventanas Forense Toolchest (WFT) La Caja de herramientas de Windows Forense (WFT) fue escrito por Monty McDougal. Est disponible a partir de http://www.foolmoon.net/security/wft/index. Html "El forense Toolchest de Windows (WFT) fue escrito para proporcionar una respuesta automtica incidente [o incluso una auditora] en un sistema Windows y recopilar informacin relevante para la seguridad del sistema. Se trata esencialmente de una concha de procesamiento por lotes forense mejorada capaz de ejecutar otras herramientas de seguridad y la elaboracin de informes basados en HTML de forma vlida a efectos legales. Una persona de seguridad bien puede utilizar para ayudar a buscar signos de un incidente (cuando se utiliza junto con las herramientas adecuadas). WFT est diseado para producir una salida que es til para el usuario, sino que tambin es adecuado para su uso en los procedimientos judiciales. Proporciona amplio registro de todas sus acciones, junto con el clculo de las sumas MD5 en el camino para que su salida es verificable. La principal ventaja de usar WFT para llevar a cabo las respuestas de incidentes es que proporciona una forma simplificada de secuencias de comandos tales respuestas utilizando una metodologa slida para la recopilacin de datos. "(McDougal, 2005) Cuando se inicia el programa WFT, se le pedir una carpeta de salida. El investigador debe apuntar a una carpeta de medios extrables (disquetes, zip, dispositivo USB) o una carpeta compartida en la red para evitar que la herramienta de modificacin de la unidad sospechosa. Una vez seleccionada la carpeta, el programa le preguntar al usuario si desea ejecutar algunas utilidades coleccin detalladas? stos pueden llegar a durar una hora o ms para ejecutar, en funcin del sistema del sistema, la cantidad de RAM, y muchos otros factores.

A continuacin, el programa le preguntar si el usuario desea ejecutar algunos programas que pueden escribir la informacin en el sistema del sospechoso. Estas herramientas pueden poner en peligro la integridad del sistema, por lo que esta opcin se debe utilizar con cuidado. Por ltimo, el programa mostrar el comando y pedir conformacin. 37

Traducido por Sykrayo Espaa

Una vez que el usuario hace clic en "S", una herramienta de comandos se abrir, y el proceso de recoleccin se iniciar. Dependiendo de las opciones seleccionadas, el proceso de recogida puede tardar desde unos pocos minutos a unas pocas horas. Una vez que la coleccin est terminado, el usuario ser devuelto al programa de la hlice. Si el usuario examina la carpeta de destino, hay un ahora un archivo "index.html". Este archivo se puede examinar con un navegador de su eleccin. Para evitar la contaminacin adicional del sistema sospechoso, que debe ser visto en otro sistema. Un resultado de ejemplo se muestra a continuacin.

La salida puede ser navegado utilizar los hipervnculos destacan. WFT produce una impresionante coleccin de informacin del sistema. Adems, en la ficha Registro muestra los comandos que se han ejecutado y la ficha Config muestra el archivo de configuracin WFT. Desde el sitio web: Windows Forense Toolchest (WFT) fue diseado para ser til tanto para un administrador de seguridad y como una herramienta para ser utilizado en un tribunal de justicia. Uno de los temas ms importantes que intervienen en un proceso judicial es asegurarse de que usted tiene un registro adecuado de todas las acciones que se han tomado. Tambin es necesario disponer de las medidas de proteccin adecuadas para garantizar que los datos presentados no han sido alterados. WFT busca cumplir con ambos requisitos. Una de las caractersticas ms importantes de WFT es el hecho de que los registros de cada actuacin que realiza como parte de la ejecucin de comandos. 38

Traducido por Sykrayo Espaa

Un investigador forense con Windows Toolchest (WFT) necesitara un cierto nivel de conocimiento para interpretar los datos producidos por ejecutarlo. Si el archivo de configuracin se utiliza correctamente, entonces WFT es auto

39

Traducido por Sykrayo Espaa

documentar hasta cierto punto, ya que cada informe HTML producido tendr la descripcin de la herramienta como parte de su salida. En ltima instancia, el investigador tiene que tener un conocimiento prctico de las herramientas que se invocan mediante WFT ser capaz de interpretar sus resultados. Principal beneficio de WFT al investigador es su capacidad para proporcionar un guin, respuesta automtica, mientras que la promocin de la integridad forense y el registro detallado.

Ventanas Forense Toolchest (WFT) proporciona una salida en dos formatos de datos. Cada uno de ellos sirve a un propsito especfico tal como se describe a continuacin. La primera y ms til formato de salida HTML. Abrir el archivo index.htm producido por WFT ofrece un fcil de leer y fcil de navegar interfaz para la salida de las distintas herramientas invocados mediante WFT. Cada uno de los informes producidos bajo WFT incluye la suma de comprobacin MD5 para el binario que se est ejecutando, la lnea de comandos exacta emitida para generar la salida, una descripcin de la herramienta, y la salida producida por la herramienta junto con la suma de comprobacin MD5 asociado con la salida. Los informes HTML se han diseado para ser auto-documentado a travs del texto que se proporciona en el archivo de configuracin. El segundo tipo de salida producida por WFT es la salida de texto sin formato de las herramientas. Este formato permite al espectador ver la salida del comando individual tal y como se produjo. Generalmente es una mala idea, de cualquier manera, manipular los datos que se utilizan como prueba en un tribunal de justicia. WFT busca preservar los datos originales al tiempo que proporciona una versin ms fcil de utilizar HTML para su visualizacin. Las sumas de comprobacin MD5 producidos por cada uno de los archivos de 40

Traducido por Sykrayo Espaa

salida durante la recoleccin constituye una garanta para asegurar la salida puede ser verificada en una fecha posterior.

41

Traducido por Sykrayo Espaa

Coleccin de informes de respuesta a incidentes (IRCR2) Escrito por John McLeod. Disponible desde http://ircr.tripod.com/ "La coleccin de informes de respuesta a incidentes es un script para llamar a una coleccin de herramientas que recoge y / o anlisis de datos en un sistema Microsoft Windows. Usted puede pensar en esto como una instantnea del sistema en el pasado. La mayora de las herramientas estn orientadas hacia la recogida de datos en lugar de anlisis. La idea de IRCR es que cualquier persona puede ejecutar la herramienta y enviar la salida a un profesional de la seguridad informtica especializada para su posterior anlisis. "(McLeod, 2005) Para evitar que el sistema sospechoso de ser modificado, esta herramienta enva la salida a un sistema de escucha que est conectado a travs de una conexin de red. En el sistema de escucha, es necesario ejecutar netcat. Para este ejemplo, hemos ejecutado el comando en una mquina con la direccin IP 192.168.1.2: nc-l-p 8888> IRCR2OutputReport.txt En el sistema sospechoso, cuando se inicia el programa IRCR2, se le pedir al usuario la direccin del sistema de escucha.

A continuacin, se le pedir para el puerto del oyente.

Por ltimo, se mostrar el comando y pedir confirmacin.

42

Traducido por Sykrayo Espaa

43

Traducido por Sykrayo Espaa

Dependiendo de la velocidad del sistema y la velocidad de la red, este programa puede tomar un tiempo para ejecutar. No es inusual para el programa para generar varios errores. Una vez finalizado el programa, el archivo de salida contendr un informe detallado del sistema sospechoso. Archivo de salida de muestra

Coleccin de informes de respuesta a incidentes

Nombre: Nombre del equipo: tal_mc Sistema operativo: Microsoft Windows XP [Versin 5.1.2600] START - Tiempo: 21:30:47.45 Fecha: Lunes 12/12/2005

21:30:47.63 Comando: AT AT lista programada SALIDA: No hay entradas en la lista. 21:30:47.76 Comando: doskey / history MS-DOS historia lista de salida: 21:30:47.87 Comando: ipconfig / all Muestra la informacin de configuracin SALIDA: Configuracin IP de Windows Host Name. . . . . . . . . . . . : Tal_mc Sufijo DNS principal. . . . . . . : Tipo de nodo. . . . . . . . . . . . : Enrutamiento IP habilitado mixto. . . . . . . . : No Proxy WINS habilitado. . . . . . . . : No se Adaptador Ethernet VMware Network vmnet8: Sufijo de conexin especfica DNS. : Descripcin. . . . . . . . . . . : Adaptador de VMware Virtual Ethernet para vmnet8 Direccin fsica. . . . . . . . . : 00-50-56-C0 00-08 DHCP permiti. . . . . . . . . . . : No se Direccin IP. . . . . . . . . . . . : 192.168.95.1 Mscara de subred. . . . . . . . . . . : 255.255.255.0 Puerta de enlace predeterminada. . . . . . . . . : 21:30:48.15 Comando: MEM.exe / d Muestra la memoria SALIDA uso: Direccin ------000000 000400 000500 000700 Nombre -------Tipo Tamao -----000400 000100 000200 000370 CON PRN AUX

-----Interrumpir Vector rea de Comunicacin ROM DOS rea de Comunicacin Datos del sistema Sistema controlador de dispositivo del sistema de controladores de dispositivos System Device Driver

IO

44

Traducido por Sykrayo Espaa

Disco Evidencia de First Responder (FRED) Escrito por el Agente Especial Jesse Kornblum de la Oficina de Investigaciones Especiales de los Estados Unidos Fuerza Area. Para obtener ms informacin sobre su trabajo, ver http://research.jessekornblum.com / FRED es la primera evidencia de disco de Responder. Este archivo de MS / DOS lotes recoger una gran cantidad de informacin del sistema y guardarla en un archivo de texto. Hay 3 iconos disponibles para FRED que determinan dnde se encuentra el archivo de salida. La tres iconos indican: Dispositivo de Almacenamiento Floppy, Netcat y Otros.

Salida a Floppy Si el sistema sospechoso tiene una unidad de disquete, el primer icono a escribir la informacin en un disquete. Si el usuario hace clic en "S", se crearn dos archivos en el disquete. La salida del informe estar en: \ audit.txt, y la firma MD5 del fichero audit.txt estar en el a: \ audit.MD5.

Salida a travs de NetCat El segundo icono se transmite a travs de la salida netcat a otro sistema. Esto es til si el sistema est conectado a una red, y no tiene un disquete. En el sistema de escucha, es necesario ejecutar netcat. Para este ejemplo, hemos ejecutado el comando en una mquina con la direccin IP 192.168.1.2: nc-l-p 8888> FREDOutputReport.txt En el sistema sospechoso, cuando el F.R.E.D. se inicia el programa, se le pedir al usuario la direccin del sistema de escucha. 45

Traducido por Sykrayo Espaa

A continuacin, se le pedir para el puerto del oyente.

Por ltimo, se mostrar el comando y pedir confirmacin.

Una vez finalizado el programa, pulse <CTRL>-C en el sistema de escucha. El archivo de salida contendr un informe detallado del sistema sospechoso. A diferencia de las otras dos opciones, esta opcin no se crear automticamente un archivo MD5 para la salida. Ahora debe ejecutar el md5sum en el registro de auditora adquirida, y guardar ese nmero. No modifique el archivo original, ya que eso va a cambiar la firma MD5. Se recomienda que el MD5 est escrito en la etiqueta de evidencia para el disquete.

Salida a otro dispositivo de almacenamiento Por ltimo, el tercer icono permitir al usuario seleccionar la carpeta de salida. Se recomienda que la salida se enva a una unidad extrable o un recurso compartido de red. La salida no debe ser escrito al sistema del sospechoso, ya que esto puede poner en peligro la integridad del sistema. El programa se confirme el directorio de salida.

46

Traducido por Sykrayo Espaa

47

Traducido por Sykrayo Espaa

El programa entonces confirmar el comando. Si el usuario hace clic en "S", se crearn dos archivos en la carpeta de destino. La salida del informe estar en audit.txt, y la firma MD5 del fichero audit.txt estar en el audit.MD5. Archivo de salida de muestra

FRED v1.4 - 6 de octubre de 2005 [modificado para HELIX 10/2005] ================================================= START TIEMPO ================================================= Hora: 21:52:54.84 Fecha: lun 12/12/2005 ================================================= PsInfo ================================================= System informacin para \ \ TAL_MC: Uptime: 12 das 23 horas 21 minutos 22 segundos versin Kernel: Microsoft Windows XP, multiprocesador libre Tipo de producto: profesionales Versin del producto: 5.1 Service Pack: 1a Kernel nmero de compilacin: 2,600 Organizacin social: Propietario registrado: 12/22/2004, 06:54:16 AM Estado de activacin:: Fecha Instale Activado Versin de IE: 6.0000 Raz del sistema: C: \ WINDOWS Procesadores: 2 Velocidad del procesador: 3,2 GHz Tipo de Intel (R) Pentium (R) 4 CPU procesador: Memoria fsica: 1536 MB Controlador de vdeo: Intel (R) 82845G/GL/GE/PE/GV Controlador grfico NET ================================================= CUENTAS ================================================= Nunca Fuerza cierre de sesin de usuario cunto tiempo 0 despus de que expire el tiempo: la edad mnima 42 de la contrasea (das): Edad mxima de la contrasea (das): Longitud mnima de la contrasea: 0 Longitud de historial de contraseas mantenido: Ninguno Umbral de bloqueo: Nunca Duracin del bloqueo 30 (minutos): Ventana de observacin de bloqueo (minutos): 30 Ordenado papel: ESTACIN DE TRABAJO r El comando se ha completado satisfactoriamente. NET ================================================= COMPARTIR ================================================= Share nombre Observacin de Recursos -------------------------------------------------- ---------------------------- $ IPC IPC remota D $ D: \ Default compartir C $ C: \ Default compartir F $ F: \ Default compartir ADMIN $ C: \ WINDOWS Remote

48

Traducido por Sykrayo Espaa

Admin E $ E: \ Default compartir

49

Traducido por Sykrayo Espaa

First Responder Utilidad (FRU) Escrito por Harlan Carvey. Disponible desde http://www.windows-ir.com/ Tools.html "La primera utilidad Responder (FRU) es utilizado por un primer nivel de respuesta para recuperar los datos voltiles de" sistemas de las vctimas ". La versin actual de la FRU es una herramienta CLI (interfaz de lnea de comandos) llamado FRUC. El FRUC funciona con una combinacin de un archivo INI y las opciones de lnea de comandos. "(Carvey, 2005a) Para evitar que el sistema sospechoso de ser modificado, esta herramienta enva la salida a un sistema de Project Server Forense (FSP) que se conecta a travs de un servidor de FSP connection.The red est disponible en el CD de la hlice en el directorio \ IR \ FSP en el FSPC archivo. zip. Una vez FSP se ha instalado en el sistema del investigador, el comando:

C:? Perl FSP> fsp.pl

Se iniciar el server.It FSP mostrar un men de configuracin (Carvey, 2005b). Para obtener ms informacin acerca de la FSP, ver Carvey, HA (2005). Forense de Windows y de recuperacin de incidentes. Boston: Addison-Wesley. Captulo 8 del libro, que trata de la FSP, est disponible como un captulo de la muestra a partir de: http://awprofessional.com/content/images/ 0321200985/samplechapter/carvey_ch08.pdf

En el sistema sospechoso, cuando se inicia el programa de FRU, se le pedir al usuario la direccin del sistema de escucha.

A continuacin, se le pedir para el puerto del oyente. Es importante que este puesto nmero coincide con el nmero de puerto en el servidor de FSP.

50

Traducido por Sykrayo Espaa

Se le preguntar por la ubicacin del archivo fruc.ini. El usuario debe seleccionar el archivo por defecto, a menos que hayan creado su propio archivo fruc.ini.

Por ltimo, se mostrar el comando y pedir confirmacin.

Una vez que el usuario hace clic en "S", el comando se coloca en el portapapeles.

Cuando se abra la consola de comandos, el usuario debe haga clic en el interior de la misma, y seleccione Pegar para insertar el comando en el shell de comandos.

Al pulsar Intro se ejecutar el comando. La informacin en el sistema del sospechoso se transferir ahora al Proyecto Forense servidor Sistema. 51

Traducido por Sykrayo Espaa

SecReport SecReport es una herramienta gratuita disponible en http://members.verizon.net / ~ vze3vkmg/index.htm. "Es una pequea suite de dos herramientas de lnea de comandos para la recopilacin de informacin relacionada con la seguridad del sistema basado en Windows (SecReport) y la comparacin de los dos informes de cualquiera de los dos sistemas o de la misma del sistema despus de un tiempo (Delta). Yo uso estas herramientas para evaluar rpidamente el nivel de aseguramiento de sistema de Windows y comparar los resultados con el valor basal. Las herramientas son tiles tanto en la administracin de la seguridad diaria y durante Responce incidente - para la recoleccin rpida de informacin. Las herramientas no necesitan ser instalados en el sistema y se puede ejecutar directamente desde el disco duro o CD-R o una unidad de red (asignada o UNC). Formato de los informes - XML. Los informes se pueden visualizar con el navegador IE 6.0. Archivo hash MD5 de informe creado automticamente. "(SecReport, 2005) Plataformas compatibles: Windows 2000, XP, 2003 - soporte completo; NT4 (SP6 o posterior) apoyo limitado Helix ofrece al investigador con una interfaz grfica de la aplicacin. Al hacer clic en el SecReport Icono generar la siguiente ventana:

La salida debe ser dirigida a los medios extrables para evitar la contaminacin del sistema del sospechoso. Introduzca el nombre de la unidad y haga clic en Aceptar.

Informacin sobre hotfix requiere una conexin rpida a Internet. El valor predeterminado es No. Haga clic en Aceptar para continuar. El mensaje de confirmacin showsthe comando y sus parmetros. 52

Traducido por Sykrayo Espaa

Al hacer clic en S, se abrir una consola de comandos, que se ejecutar el comando. Despus de unos minutos, el programa se complete y pedir al usuario que presione cualquier tecla para continuar.

Al pulsar cualquier tecla se cerrar la ventana. El investigador encontrar dos archivos de salida en la ubicacin especificada. securityreport.xsl es la hoja de estilo para el informe, y el archivo machinename_date.xml. Haga doble clic en el archivo xml. Abrir el informe en Internet Explorer. Este informe se prolonga por varias pginas, detallando los siguientes datos: Configuracin de la red Directiva de auditora Configuracin del registro de eventos Servicios Aplicaciones Hotfixes Puertos abiertos Configuracin del archivo de paginacin Hardware Procesadores Discos fijos Los puestos de control mixtos 53

Traducido por Sykrayo Espaa

Ejemplo de Salida

54

Traducido por Sykrayo Espaa

Md5 Generador En la pgina 2 de las herramientas de gestin de crisis, ver un cuadro de entrada que le permitir generar la firma MD5 de cualquier archivo.

Comience presionando el botn "...". Con ello se abre un gestor de archivos que puede utilizar para seleccionar un archivo.

55

Traducido por Sykrayo Espaa

56

Traducido por Sykrayo Espaa

Seleccione un archivo y una vez que ha sido incluido en el "FILE:" cuadro de texto, el usuario puede hacer clic en "HASH" botn para generar el MD5 del archivo.

57

Traducido por Sykrayo Espaa

Comando de Shell Este es un shell de comandos vlida a efectos legales, lo que significa que funciona slo de confianza, no comprometidos, los binarios que se incluyen en el CD.

El Helix GUI detectar automticamente y ejecutar el shell de comandos apropiados para el sistema operativo que est en uso. Todos los comandos estndar estn disponibles, as como el acceso a las versiones de lnea de comandos de muchas de las herramientas forenses incluido en el CD. El comando path mostrar todos los directorios que se buscan para encontrar el comando. Desde hace varios directorios pueden contener comandos con el mismo nombre, si el usuario desea un comando especfico, deben especificar la ruta completa al comando especfico.

22:32:49.43 I: \ IR> ruta PATH = I: \ IR \ FAU \, I: \ IR \ Cygwin \, I: \ IR \ bin \, I: \ IR \ WFT; I: \ IR \ IRCR \, I: \ IR \ unxu tils \, I: \ IR \ Sysinternals \, I: \ IR \ microsoft \, I: \ IR \ SystemTools \, I: \ IR \ ntsec ureza \, I: \ IR \ perl \, I: \ IR \ Foundstone \, I: \ IR \ 2k \, I: \ IR \ 2k3 \, I: \ IR \ PSF \, I: \ IR \ nt \, I: \ IR \ XP \; I: \ \ IR conchas \, I: \ IR \ NirSoft \, I: \ IR \ windbg \ 22:32:53.43 I: \ IR>

58

Traducido por Sykrayo Espaa

Rootkit Revealer Esta es una herramienta gratuita de SysInternals (http://www.sysinternals.com/Utilities / RootkitRevealer.html). Segn el sitio web, "Se ejecuta en Windows NT 4 y superiores, y su salida se enumeran Registro y discrepancias API del sistema de archivos que pueden indicar la presencia de un usuario o modo kernel rootkits. RootkitRevealer detecta correctamente todos los rootkits persistentes publicados en www.rootkit.com, incluyendo AFX, Vanquish y HackerDefender ". Qu es un rootkit? Se trata de una serie de aplicaciones de malware que reemplazan las utilidades estndar de Windows con programas de caballo de Troya, en un intento de hacerse cargo de su sistema. Esto rootkits modifican el sistema operativo para que pueda ocultar con xito y evitar los medios tradicionales de deteccin. Por ejemplo, puede modificar el explorador de Windows y los comandos DIR para que el usuario no ser capaz de ver el directorio del rootkit es instalado in Adems, los rootkits se abren puertas traseras en el sistema para permitir el control remoto del sistema de envo de spam, lanzamiento de ataques de denegacin de servicio, o por piratear software. Para obtener ms informacin sobre los rootkits, consulte www.rootkit.com y la pgina de Microsoft en la investigacin rootkit research.microsoft.com / rootkit /. Para ejecutar la aplicacin, haga clic en el icono revelador rootkit. En la ventana de confirmacin, haga clic en S para ejecutar el programa. Aparecer la ventana principal de exploracin.

59

Traducido por Sykrayo Espaa

60

Traducido por Sykrayo Espaa