Professional Documents

Culture Documents

Bacen 1

Uploaded by

Marcelo MachadoOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Bacen 1

Uploaded by

Marcelo MachadoCopyright:

Available Formats

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.

net

PROGRAMA DE TI BACEN TCNICO 2 SISTEMA DE INFORMAO 8. Segurana do conhecimento - Proteo de informaes. 10. Segurana de sistemas de TI - aspectos bsicos - ameaas comuns no ambiente digital. CESPE PRF 2003 1) Para evitar que as informaes obtidas em sua pesquisa, ao trafegarem na rede mundial de computadores, do servidor ao cliente, possam ser visualizadas por quem estiver monitorando as operaes realizadas na Internet, o usurio tem disposio diversas ferramentas cuja eficincia varia de implementao para implementao. Atualmente, as ferramentas que apresentam melhor desempenho para a funcionalidade mencionada so as denominadas sniffers e backdoors e os sistemas ditos firewall, sendo que, para garantir tal eficincia, todas essas ferramentas fazem uso de tcnicas de criptografia tanto no servidor quanto no cliente da aplicao Internet. ( ) Certo ( ) Errado BB 2007 CESPE /UnB 2) Para que um computador esteja efetivamente protegido contra a ao de vrus de computador e contra ataques de hackers, suficiente que haja, no computador, um programa antivrus que tenha sido atualizado h, no mximo, trs meses, sendo desnecessrio, atualmente, o uso de firewall no combate a ataques de hackers. ( ) Certo ( ) Errado MDICO PERITO INSS FCC 2006 3) Dadas as seguintes declaraes: I programas que se replicam e se espalham de um computador a outro, atacando outros programas, reas ou arquivos em discos; II programas que se propagam em uma rede sem necessariamente modificar programas nas mquinas de destino; III Programas que parecem ter uma funo inofensiva, porm tem outras funes sub-reptcias. Os itens I, II e III correspondem, respectivamente, a ameaas programadas do tipo: a) cavalos de tria, vrus e worms b) worms, vrus e cavalos de tria c) worms, cavalos de troa e vrus d) vrus, worms e cavalos de tria e) vrus, cavalos de tria e worms DOCAS TCNICO EM INFORMTICA FUNRIO 2006 4) Considere as afirmativas abaixo: I Um worm um programa que contamina outras mquinas enviando cpias de si mesmo atravs da rede. II SPAM um e-mail indesejado enviado para um grande nmero de pessoas na Internet. III Adware so programas que procuram por falhas de segurana para facilitar o controle da mquina pelo invasor. Est(o) correta(s) a(s) afirmativa(s): a) I, apenas. b) III apenas. c) I, II e III. d) I e II, apenas. e) II e III, apenas. TRE TCNICO JURAMENTADO 2001 5) A expresso vrus de computador tornou-se comum no vocabulrio dos usurios de computador, embora a maior parte destas pessoas no tenha uma boa noo do que seja o vrus. Um vrus de computador : a) resultado da exposio freqente de computadores ao meio ambiente; b) oriunda de uma mensagem com alguma anomalia; c) um defeito no hardware (parte fsica) do computador; d) um programa que foi criado por uma pessoa, provavelmente por um programador; e) causado por alguma mutao em algum vrus ou bactria. TRT 4 REGIO FCC 2006 6) So respectiva e intrisecamente associados tipologia conhecida de vrus, servio de Internet e Mensagens enviadas em massa por meio de correio eletrnico: a) telnet, chat e host b) spyware, cavalo de tria e hoax c) shareware, FTP e spam d) cavalo de tria, chat e spam e) middleware, FTP e hoax BANCO DO BRASIL CESPE 7) Pode-se aumentar a segurana em transaes de dados na Internet por meio do uso de tcnicas de criptografia e de sistemas firewall: a criptografia permite que dados sejam codificados e que somente quem tenha a chave correta para a decodificao possa decifrar a informao, enquanto sistemas firewall so utilizados para diminuir riscos de ataques a bancos de dados e a sistemas computacionais de uma forma geral. ( ) CERTO ( ) ERRADO Escriturrio FCC 2006 8) Os cones desenvolvidos pelos internautas, na forma de carinhas feitas de caracteres comuns, para demonstrar estados de esprito como tristeza, loucura ou felicidade, so denominados a) emoticons, apenas. b) smileys, apenas. c) emoticons ou smileys, apenas. d) emoticons ou flames, apenas. e) emoticons, smiles ou flames. 9) Uma mensagem enviada de X para Y criptografada e decriptografada, respectivamente, pelas chaves: a) publica de Y (que X conhece) e privada de Y. b) pblica de Y (que X conhece) e privada de X. c) privada de X (que Y conhece) e privada de Y. d) privada de X (que Y conhece) e pblica de X. e) privada de Y (que X conhece) e pblica de X. PC ES CESPE 2006 ESCRIVO/DELEGADO/PERITO

Figura I 10) Caso a situao de espionagem mencionada na rea de pginas da janela do IE6 ilustrada na figura I utilizasse recursos de keylogger e armazenasse informaes processadas no computador, o uso de sistema firewall seria indicado para impedir que essas informaes fossem enviadas a uma mquina de um possvel espio na Internet. ( ) Certo ( ) Errado

1 Informaticaparaconcursos-rj@yahoogrupos.com.br

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.net

PC ES CESPE 2006 AUXILIAR DE PERCIA MDICA Muitos usurios de computador relaxam na segurana de suas mquinas sob o argumento de que no acessam o stio do banco via Internet, no fazem compras on-line e no guardam informaes crticas no sistema. Ter receio de se fazer compras on-line ou de se acessar o stio de um banco pela Internet justifica-se plenamente em nossos dias, mas o simples fato de se ter o computador conectado Internet, obriga voc a consider-lo como parte integrante de uma rede; e se estiver contaminado por programas maliciosos e conectado Internet, o seu computador pode ser prejudicial no s para voc, como para muitas outras pessoas. Uma das formas comuns de comprometimento de computadores domsticos, atualmente, est relacionada aos chamados bots, software maliciosos que formam redes de mquinas comandadas remotamente por algum mal intencionado. Quando invadido por um bot, um sistema fica merc do invasor, que pode tomar vrias atitudes prejudiciais ao usurio, desde acessar dados privados (como senhas), at usar a mquina comprometida para atacar outros computadores. Internet: <http://tecnologia.terra.com.br> (com adaptaes). Tendo o texto acima como referncia inicial, julgue os itens seguintes. 11) Ter receio de se fazer compras on-line ou de se acessar o stio de um banco pela Internet, como menciona o texto, justifica-se, atualmente, pela possibilidade de perda de privacidade causada por software maliciosos capazes de enviar dados privativos referentes a senhas de acesso a contas bancrias e nmeros de carto de crdito a outras mquinas conectadas remotamente na Internet. ( ) Certo ( ) Errado 12) Para que se possam realizar compras on-line em stios localizados no Brasil, a Infra-estrutura de Chaves Pblicas Brasileira (ICP-Brasil), criada pelo governo brasileiro, exige que o usurio possua o certificado digital, expedido por uma autoridade certificadora autorizada, o que diminui as possibilidades do uso indevido e no-autorizado de informaes privativas obtidas de forma fraudulenta. ( ) Certo ( ) Errado 13) correto inferir-se do texto que um bot consiste de fato em um hoax, um e-mail malicioso que contm em seu interior link para uma pgina web falsa, a qual, normalmente, induz um usurio a preencher formulrios com dados pessoais, acreditando encontrar-se em uma pgina conhecida e com conexo segura. ( ) Certo ( ) Errado 14) Sabendo que os bots, mencionados no texto, so ferramentas de ataque distribudo, que so usados comumente para ataques de negao de servio distribudo (DDoS) e de envio de spam, a partir de mquinas contaminadas, correto concluir que o uso de sistema firewall, em cada uma dessas mquinas, pode reduzir a eficincia desses ataques a partir dessas mquinas, ao dificultar a transmisso no-autorizada de dados de cada mquina para a Internet. ( ) Certo ( ) Errado ANVISA CESPE 2007 TCNICO ADMINISTRATIVO 15) Cookie um vrus que capta as informaes digitadas pelo usurio e as encaminha para um servidor. ( ) Certo ( ) Errado PREFEITURA MUN. DE VITRIA CESPE 2007 TECNOLOGIA 16) Caso seja necessria a troca da placa de rede de um computador, ser necessrio manter o endereo MAC original, de forma a se evitar conflito de endereo na rede. ( ) Certo ( ) Errado PREFEITURA MUN. DE VITRIA CESPE 2007 TECNOLOGIA 17) Autenticar confirmar a identidade de uma entidade visando, por exemplo, garantir que a entidade quem ela diz ser. As tcnicas para autenticao podem basear-se na verificao de informaes como, por exemplo, senhas. ( ) Certo ( ) Errado POLICIA FEDERAL CESPE 2004 PERITO 18) Segurana da informao caracterizada, basicamente, pelo fornecimento de trs servios de segurana: a preservao do sigilo ou da confidencialidade das informaes, a garantia da integridade dos dados e a manuteno da disponibilidade. ( ) Certo ( ) Errado 19) Em relao segurana fsica e do ambiente de uma organizao, a definio de reas de segurana contribui para prevenir o acesso no-autorizado, o dano e a interferncia nas informaes e instalaes fsicas da organizao. ( ) Certo ( ) Errado TRE - PARA CESPE 2005 ANALISTA JUDICIRIO Usurio muda comportamento para evitar spyware:

Uma pesquisa concluiu que, nos Estados Unidos da Amrica, 90% dos internautas afirmaram que mudaram seus hbitos de navegao para evitar spyware e outras ameaas da Internet. A pesquisa a firma ainda que a grande maioria dos internautas parou de abrir arquivos de e-mails duvidosos ou tomou outras medidas para evitar programas que possam danificar computadores ou monitorar atividades online. Quase metade dos internautas disse que parou de visitar stios considerados por eles como suspeitos de envio de arquivos indesejveis a seus computadores. Enquanto isso, 25% afirmaram que no fazem mais downloads de msicas ou filmes de redes de troca de arquivos que possam abrigar spyware. A pesquisa identificou que 18% dos pesquisados informaram que trocaram de browser tambm para evitar programas espies. Esse tipo de software pode deixar o computador mais lento, travar sistemas e encher a tela do usurio com propaganda indesejada. Falsrios usam esses programas para roubar senhas e outras informaes importantes dos internautas. Spywares chegam aos computadores tambm por meio de vrus ou por download de jogos e outros programas gratuitos. Internet: <http://tecnologia.terra.com.br> (com adaptaes). 20) Julgue os itens a seguir, relativos ao assunto tratado no texto acima. I correto inferir-se do texto que spywares utilizam mensagens de correio eletrnico para atingir um computador vtima. II O Internet Explorer 6 (IE6) disponibiliza recursos que permitem ao usurio definir restries de segurana que probem o download de arquivos a partir de pginas web. Esses recursos fazem do IE6 um browser que permite evitar que programas espies sejam instalados em um computador a partir do download de arquivos contidos em pginas web.

2 Informaticaparaconcursos-rj@yahoogrupos.com.br

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.net

III Caso o contexto fosse o do envio de mensagens de correio eletrnico, a expresso propaganda indesejada poderia estar corretamente associada ao termo spam. IV Para que os spywares possam roubar senhas e outras informaes importantes dos internautas, como foi mencionado no texto, necessrio que os computadores dos internautas estejam conectados Internet por meio de uma conexo de banda larga, tal como a ADSL, pois, em uma conexo do tipo dial-up, os spywares no so capazes de atuar, devido a incompatibilidades tecnolgicas. V Caso as informaes carregadas da Internet, tais como msicas, filmes, e-mails e jogos, fossem obtidas na forma criptografada, no haveria possibilidade de carregamento de spywares e vrus de computador, pois a criptografia permite o estabelecimento de conexo de Internet segura, na qual as informaes so protegidas contra as referidas ameaas. A quantidade de itens certos igual a: A) 1. B) 2. C) 3. D) 4. E) 5 FUND. CULTURAL PARA CESPE 2007 21) Vrus um programa pernicioso, que causa danos nos computadores, apagando ou corrompendo dados. Para se evitar um vrus, deve-se instalar e manter atualizado o A) Microsoft Office. B) protocolo TCP/IP. C) antivrus e o firewall. D) sistema operacional. PREFEITURA MUNICIPAL DE VITRIA CESPE 2007 TI 22) Realizar cpias de segurana (backup) pode ser parte de uma poltica de segurana. Por exemplo, pode-se exigir uma cpia de segurana integral no primeiro dia de cada ms e cpias incrementais nos outros dias. ( ) Certo ( ) Errado 23) Pode-se usar certificados digitais para se garantir a autenticidade das informaes, como, por exemplo, das mensagens trocadas por correio eletrnico. ( ) Certo ( ) Errado 24) Um programa do tipo vrus , tipicamente, capaz de se duplicar e se inserir em programas ou em arquivos. Alguns vrus so escritos nas linguagens de comando de programas como editores de texto. ( ) Certo ( ) Errado 25) O pretty good privacy (PGP) um programa que possibilita assinar digitalmente as mensagens de correio eletrnico. Diferentes mensagens enviadas por um usurio devem ter todas a mesma assinatura digital. ( ) Certo ( ) Errado 26) Em um algoritmo criptogrfico simtrico, existem chaves pblicas e privadas. Um usurio pode divulgar a sua chave pblica para outros usurios, mas deve manter em segredo sua chave privada. ( ) Certo ( ) Errado CMARA DOS DEPUTADOS TCNICO LEGISLATIVO FCC SETEMBRO/2007 27) Um programa capaz de se auto-propagar automaticamente atravs de redes, enviando cpias de si mesmo, de computador para computador, denomina-se: a) Cavalo de Tria b) Macro c) Backup d) Backdoor e) Worm CMARA DOS DEPUTADOS ANALISTA LEGISLATIVO FCC SETEMBRO/2007 28) Um certificado digital : I Um arquivo eletrnico que contm a identificao de uma pessoa ou instituio; II Equivalente ao RG ou CPF de uma pessoa; III O mesmo que uma assinatura digital. Est correto o que consta em: a) I apenas b) III apenas c) I e II apenas d) I e III apenas e) I, II e III CMARA DOS DEPUTADOS ANALISTA LEGISLATIVO FCC AGOSTO/2007 Instrues: Para responder s questes de nmeros 25 a 30, considere os dados abaixo. 1o - O funcionrio do expediente (FE) pretende conversar, por meio da internet, com o funcionrio do departamento de cpias reprogrficas (FC), no modo de dilogo instantneo. 2o - Na conversa mencionada no 1o, FE solicita a FC que lhe encaminhe dados de seu interesse, transferindo-lhe um arquivo pela internet, com acesso dirigido e autorizado e tambm porque, devido grande quantidade de informaes que possui, esse arquivo no pode ser encaminhado como anexo de correio eletrnico. 3o - O encarregado do departamento em que trabalha FE recomenda-lhe que, logo aps receber o arquivo referido no 2o, faa um backup usando uma ferramenta que produza um arquivo com extenso zip. 4o - Tanto com respeito ao arquivo recebido quanto em relao ao backup (3o), FE orientado para gravar os arquivos usando cdigos de proteo contra acesso no autorizado. 5o - A fim de evitar conseqncias desagradveis, tanto FE quanto FC tomam providncias para evitar a ocorrncia de cdigo de programa malicioso que eventualmente possa esta inserido nos arquivos que manipulam. 6o - FC costuma navegar pela internet buscando assuntos de interesse do rgo em que trabalha e, em algumas ocasies, ele pede definies de termos usando a Pesquisa Google. 29)A orientao dada no 4o refere-se ao uso de (A) firewall. (B) anti adware. (C) password. (D) anti spyware. (E) filtro de phishing. 30) As providncias tomadas no 5o referem-se ao uso de (A) spamming. (B) mailing. (C) games. (D) antivrus. (E) browsers TRF 1 REGIO DEZEMBRO/2006 FCC 31) Na categoria de cdigos maliciosos (Malware), um adware um tipo de software A) que alm de executar funes para as quais foi aparentemente projetado, tambm executa outras funes normalmente maliciosas e sem o conhecimento do usurio. B) que tem o objetivo de monitorar as atividades de um sistema e enviar as informaes coletadas para terceiros. C) projetados para apresentar propagandas atravs de um browser ou de algum outro programa instalado no computador. D) que permite o retorno de um invasor a um computador comprometido, utilizando servios criados ou modificados para este fim. E) capaz de capturar e armazenar as teclas digitadas pelo usurio no teclado de um computador. ANTT - Nvel Mdio - NCE 2005 32) Considere as seguintes definies relativas segurana da informao:

3 Informaticaparaconcursos-rj@yahoogrupos.com.br

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.net

* Adware: programa criado para mostrar propagandas em geral; * Cavalo de Tria: programa que se faz passar por um aplicativo til, mas possui cdigo malicioso; * Spyware: software de segurana desenvolvido para detectar vrus de ltima gerao; * Vrus: organismo vivo cuja mutao permite contaminar computadores. O nmero de definies corretas : A) 0 B) 1 C) 2 D) 3 E) 4 TST CESPE JANEIRO/2008 33) O termo worm usado na informtica para designar programas que combatem tipos especficos de vrus de computador que costumam se disseminar criando cpias de si mesmos em outros sistemas e so transmitidos por conexo de rede ou por anexos de e-mail. ( ) CERTO ( ) ERRADO 34) Caso um usurio envie uma mensagem de correio eletrnico e deseje que ela no possa ser lida por algum que, por algum meio, a intercepte, ele deve se certificar que nenhum processo de criptografia seja usado para codific-la. ( ) CERTO ( ) ERRADO INSS CESPE MARO/2008 35) Para se enviar uma mensagem confidencial de correio eletrnico, cujo contedo no deva ser decifrado caso essa mensagem seja interceptada antes de chegar ao destinatrio, suficiente que o computador a partir do qual a mensagem seja enviada tenha, instalados, um programa antivrus e um firewall e que esse computador no esteja conectado a uma intranet. ( ) CERTO ( ) ERRADO Acerca da comunicao institucional e da segurana da informao, julgue os itens que se seguem. 36) A assinatura digital, por meio de um conjunto de dados criptografados associados a um documento, garante a integridade e confidencialidade do documento. ( ) CERTO ( ) ERRADO 37) O Honeypot um tipo de software cuja funo detectar ou impedir a ao de agente externo, estranho ao sistema, atraindo-o para outra parte do sistema aparentemente vulnervel. ( ) CERTO ( ) ERRADO DELEGADO DE TOCANTINS CESPE/UNB JAN/2008 38) O firewall o dispositivo que permite a conexo com a Internet, uma vez que responsvel pela converso do sinal analgico em sinal digital. ( ) Certo ( ) Errado 39) Trojan um programa que age utilizando o princpio do cavalo de tria. Aps ser instalado no computador, ele libera uma porta de comunicao para um possvel invasor. ( ) Certo ( ) Errado 40) A assinatura digital consiste na criao de um cdigo de modo que a pessoa ou entidade que receber uma mensagem contendo este cdigo possa verificar se o remetente mesmo quem diz ser e identificar qualquer mensagem que possa ter sido modificada. ( ) Certo ( ) Errado Auditor Fiscal de Controle Externo Tribunal de Contas PI FCC 41) O procedimento para realizao de back-ups leva em conta o tipo de cpia que ser gravada. Assinale a alternativa correta, em relao a tipos de back-up. a)Diferencial, incremental e total. b)Simples, completo e parcial.FCC c)Parcial, on-line e off-line. d)Incremental, decremental e total. e)Simples, decremental e diferencial. Auditor Fiscal de Controle Externo Tribunal de Contas PI - FCC 42) Em relao aos procedimentos para realizao de cpia de segurana, correto afirmar que a)as unidades de fita no so recomendadas para a realizao de cpias de segurana. b)o ideal executar back-ups full e sempre com a maior freqncia possvel, pois, dessa forma, assegura-se que a restaurao impedir interrupes de funcionamento do sistema. c)uma das prticas que mais garantem o retorno de um sistema avariado a realizao de cpia de segurana, atravs do espelhamento de discos rgidos, pois o sistema restaurado rapidamente, devido ao desempenho desse tipo de componente. d)a realizao de cpia de segurana adequada necessidade de rpida restaurao deve levar em conta a capacidade da unidade de leitura/gravao, o tipo de mdia e a freqncia de realizao de back-ups. e)para garantir a soluo de continuidade dos servios, devese adotar o procedimento de realizao de vrias cpias de segurana nos perodos em que houver pouca demanda de usurios. Auditor Fiscal de Controle Externo Tribunal de Contas PI FCC 43)Por recomendao da auditoria, foram adotados procedimentos de backup de arquivos dos computadores. A fim de evitar a interrupo dos trabalhos, em caso de sinistro, foi recomendado principalmente que a) os computadores sejam mantidos desligados, aps o expediente, e somente as cpias do sistema operacional sejam mantidas em locais geograficamente distintos e vigiadas 24 horas por dia. b) sejam feitas semanalmente cpias de arquivos e que estas sejam guardadas, de preferncia, em um mesmo local para agilizar a retomada. c) os computadores permaneam ligados, ininterruptamente, e apenas as cpias dos arquivos de programas sejam mantidas em locais geograficamente distintos e vigiadas 24 horas por dia. d) sejam feitas diariamente cpias de arquivos e que estas sejam guardadas, de preferncia, em um mesmo local para agilizar a retomada. e) sejam feitas regularmente cpias de segurana dos arquivos e que estas sejam mantidas em locais geograficamente distintos. Tcnico Administrativo TRT 8 Regio FCC 44) Para evitar a perda irrecupervel das informaes gravadas em um computador e proteg-las contra acesso no autorizado, necessrio que se adote, respectivamente, as medidas inerentes s operaes de a) backup dos arquivos do sistema operacional e configurao de criptografia. b) checkup dos arquivos do sistema operacional e inicializao da rede executiva. c) criptografia de dados e inicializao da rede privativa. d) backup de arquivos e uso de senha privativa. e) uso de senha privativa e backup dos arquivos do sistema operacional. Tcnico - TRT CE 2004 45) Para executar o programa de backup em uma instalao padro do Windows, a seqncia correta (A)Iniciar / Programas / Ferramentas do Sistema / Backup. (B)Iniciar / Programas / Acessrios / Ferramentas do Sistema / Backup. (C)Iniciar / Configuraes / Painel de Controle / Backup.

4 Informaticaparaconcursos-rj@yahoogrupos.com.br

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.net

(D)Iniciar / Programas / Acessrios / Ferramentas de Multimdia / Backup. (E)Iniciar / Configuraes / Painel de Controle / Ferramentas de Multimdia / Backup. Tcnico - TRT CE 2004 46) Um backup ____ (I) captura todos os dados que foram alterados desde o backup ____ (II) ou total mais recente. Discos pticos apresentam degradao (III) do que fitas, sendo de restaurao e backup mais ____ (IV) do que estas. Completa-se corretamente o texto acima substituindose I, II, III e IV por: (A) diferencial - incremental - maior - rpidos (B) diferencial - diferencial - menor - lentos (C) incremental - incremental - menor - lentos (D) incremental - diferencial - menor - rpidos (E) incremental - diferencial - maior rpidos TRE SP - OUTUBRO/2006 FCC 47) Em relao a backup ou cpia de segurana, correto afirmar: a) A cpia de segurana imprescindvel para os documentos gravados no computador, mas no para os programas residentes no disco rgido, pois, em caso de ocorrncia de problemas a reinstalao recuperar a ltima configurao de cada programa. b) O disco que contm o sistema operacional o local mais indicado para guardar as cpias de segurana. c) Backup a cpia de segurana de um arquivo ou programa em outro dispositivo de armazenagem (fita, disquete etc), para prevenir eventual acidente com o original. d) Para arquivos que exijam criptografia, devido sua confidencialidade, recomendvel que a respectiva cpia de segurana seja gravada em disquetes e estes sejam guardados em local seguro. e) Dependendo do tipo e tamanho do arquivo, o Backup no necessrio. AGU NOVEMBRO DE 2006 NCE 48) No MS-Word 2000, ao se ativar a opo Criar sempre backup na caixa de dilogo Opes do menu Ferramentas, a cpia de backup ter a extenso: a) BAK b) DOC c) TEMP d) TMP e) WBK ELETROBRAS NCE 49) Um usurio domstico utiliza a ferramenta de backup do MS Windows 2000 para manter uma cpia segura dos seus dados em um HD removvel. Ele utiliza a seguinte poltica de backup: todo dia 7 de cada ms: backup normal todo dia 14 de cada ms: backup incremental todo dia 21 de cada ms: backup incremental todo dia 28 de cada ms: backup diferencial Suponha que, ao ligar o seu computador, no dia 22, esse usurio perceba que seu disco foi corrompido. Para ter seus dados de volta, os backups que ele deve restaurar, na ordem correta, so: (A) o backup do dia 21, o backup do dia 14, o backup do dia 7; (B) o backup do dia 7 e o backup do dia 21; (C) o backup do dia 7, o backup do dia 14, o backup do dia 21; (D) somente o backup do dia 21; (E) somente o backup do dia 7. CEF ACRE CESGRANRIO - 2008 50) Um arranjo de 4 discos rgidos, cada um com 120 GB de capacidade, compe uma configurao RAID 1+0 de um determinado servidor S. Que espao de armazenamento em disco est disponvel, em GB, para o sistema operacional de S? (A) 120 (B) 240 (C) 360 (D) 480 (E) 960 CEF ACRE CESGRANRIO - 2008 51) Qual dos princpios bsicos da segurana da informao enuncia a garantia de que uma informao no foi alterada durante seu percurso, da origem ao destino? (A) No-repdio (B) Integridade (C) Autenticidade (D) Disponibilidade (E) Confidencialidade 52) Quais princpios da segurana da informao so obtidos com o uso da assinatura digital? (A) Autenticidade, confidencialidade e disponibilidade. (B) Autenticidade, confidencialidade e integridade. (C) Autenticidade, integridade e no-repdio. (D) Autenticidade, confidencialidade, disponibilidade, integridade e no-repdio. (E) Confidencialidade, disponibilidade, integridade e norepdio. ACADEPOL MINAS 2008 53) A criptografia simtrica um mtodo de codificao que utiliza A) chaves pblicas e privadas para encriptar e desencriptar as mensagens. B) duas chaves privadas para encriptar e desencriptar as mensagens. C) duas chaves pblicas para encriptar e desencriptar a mesma mensagem. D) uma nica chave para encriptar e desencriptar as mensagens. 54)"O mecanismo digital utilizado para fornecer confiabilidade, tanto sobre a autenticidade de um determinado documento como sobre o remetente do mesmo" refere-se a A) assinatura digital. B) encriptao simtrica. C) pendrive. D) servidor de proxy. DELEGADO ACADEPOL MG 2008 55)Com o avano da internet, atualmente existem diversos tipos de programas que impedem o bom funcionamento de um sistema e, por isso, podem ser considerados como nocivos. Assinale a nica alternativa que NO faz parte dessa classificao. A) Adware B) Freeware C) Trojan D) Vrus 56)Qual chave ou conjunto de chaves enviamos ao servidor de chaves PGP para possibilitar aos demais usurios verificarem a autenticidade de um documento eletrnico ou para possibilitar a encriptao do mesmo? A) Chave privada B) Chave privada e pblica C) Chave nica D) Chave pblica MINISTRIO DA SADE CESPE 2008 Acerca de conceitos de tecnologia da informao, julgue os itens que se seguem. 57) Criptografia uma tcnica por meio da qual feita a conferncia da assinatura digital do usurio. ( )CERTA ( )ERRADA 58) Um dos pilares bsicos da segurana da informao a confidencialidade, que visa a proteger a informao contra modificao sem permisso. ( )CERTA ( )ERRADA

5 Informaticaparaconcursos-rj@yahoogrupos.com.br

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.net

59) O controle de acesso, que uma das formas de assegurar que somente pessoas autorizadas acessem determinada informao, pode ser realizado mediante o uso de dados biomtricos. ( )CERTA ( )ERRADA CEF DF CESGRANRIO - 2008 60) Suponha uma situao na qual no exista nenhuma falha de segurana na proteo da(s) chave(s) privada(s) e pblica(s). Quando um usurio A escreve um e-mail M para o usurio B e o assina digitalmente, B pode ter certeza de que (A) somente B pode ter acesso mensagem M que A enviou. (B) somente quem possui a chave privada de A pode ter acesso mensagem M. (C) B receber a mensagem M, mesmo que A no consiga envi-la. (D) B receber a mensagem M, mesmo se seu servidor de email deixar de existir. (E) A foi quem enviou a mensagem M para B. TRT/SP FCC - 2008 61)O software que infecta um computador, cujo objetivo criptografar arquivos nele armazenados e, na seqncia, cobrar um resgate do usurio para fornecer uma senha que possibilite decriptar os dados, um malware do tipo (A) trojan, denominado ransomware. (B) backdoor, denominado ransomware. (C) worm, denominado ransomware. (D) trojan, denominado spyware. (E) backdoor, denominado spyware. DECEA CESGRANRIO MAIO 2009 62) Considere o contexto no qual no existe falha de segurana na proteo da(s) chave(s) privada(s) e pblica(s). Dentro deste contexto, se Marcelo escreve um e-mail para Jos e o assina digitalmente, Jos pode ter certeza de que (A) Marcelo foi quem enviou a mensagem para Jos. (B) receber a mensagem, mesmo se seu servidor de email deixar de existir. (C) receber a mensagem, mesmo que Marcelo no consiga envi-la. (D) somente quem possui a chave privada de Marcelo pode ter acesso mensagem. (E) somente ele prprio pode ter acesso mensagem que Marcelo enviou. FUNASA CESGRANRIO 2009 63) Qual dos itens abaixo NO representa um mecanismo de segurana? (A) Assinatura digital (B) Software anti-spyware (C) Sistema biomtrico (D) Firewall (E) Worm ANP CESGRANRIO 2008 64) Os procedimentos a seguir so recomendados para aumentar o nvel de segurana do computador, EXCETO: (A) no utilizar programas piratas. (B) manter antivrus e spyware atualizados. (C) instalar programas com procedncia desconhecida. (D) evitar o uso de dispositivos de armazenamento de terceiros. (E) realizar periodicamente backup dos arquivos mais importantes. 65) Para executar tarefas comuns, que no exijam privilgios de administrador, uma boa prtica de segurana no utilizar um usurio que possua tais privilgios, uma vez que (A) cavalos de tria s atacam mquinas autenticadas com administrador do sistema. (B) um cdigo malicioso pode ganhar os privilgios do usurio autenticado. (C) programas antivrus s podem ser atualizados por usurios sem privilgios de administrador. (D) usurios sem privilgio de administrador so imunes a cdigo malicioso. (E) usurios sem privilgios de administrador, apenas, possuem permisso para executar o navegador html. DECEA CESGRANRIO 2007 66) Para aumentar o nvel de segurana do seu computador, que possui sistema operacional Windows XP, um usurio decidiu adotar as seguintes medidas: I manter o Windows XP atualizado atravs da instalao dos Service Pack do sistema operacional; II utilizar firewalls para detectar tentativas de intruses; III instalar keyloggers e trojans para remover os vrus de macro. Qual(is) medida(s) ir(o) aumentar a segurana do computador? (A) I, apenas. (B) II, apenas. (C) I e II, apenas. (D) II e III, apenas. (E) I, II e III. BR DISTRIBUIDORA CESGRANRIO 2008 67) Um administrador de rede percebeu que um dos componentes de software do kernel do seu servidor Web est apresentando um comportamento estranho. Aps realizar um checksum no componente ele percebeu que o teste falhou e que a soluo para o problema seria reinstalar todo o sistema operacional, pois, outros componentes do kernel tambm apresentaram o mesmo problema. Com base neste teste, conclui-se que o servidor sofreu um ataque do tipo (A) spyware. (B) rootkit. (C) spoofing. (D) adware. (E) keylog. 68) Mensagens de e-mail no desejadas e enviadas em massa para mltiplas pessoas so conhecidas como (A) anexo. (B) hotmail. (C) mime. (D) spam. (E) vrus. 69) Com o objetivo de manter sigilo das informaes dos documentos, a escrita utilizada com abreviaturas, cdigos ou cifras, visando comunicao secreta, denominada (A) paleografia. (B) crisografia. (C) heliografia. (D) sigilografia. (E) criptografia. EPE CESGRANRIO 2005 70) Enviar a mesma mensagem para muitas pessoas um processo de inundao conhecido como: (A) anotao. (B) emoticons. (C) hipertexto. (D) spam. (E) tooltip. CEF DF 2008 71) No mbito da segurana da informao, observe as afirmativas a seguir. I - Se uma ferramenta de anlise de vulnerabilidades aponta falha de segurana em um determinado ambiente, porque no existem barreiras de proteo (firewalls) configuradas. II - Os esforos de controle de acesso devem ser direcionados aos usurios externos, j que ataques de usurios internos no so factveis. III - Heursticas em programas de antivrus podem detectar um vrus ainda no conhecido, contudo, esse mecanismo est sujeito a falsos positivos. Est(o) correta(s) SOMENTE a(s) afirmativa(s)

6 Informaticaparaconcursos-rj@yahoogrupos.com.br

Prof. Renato da Costa www.renatodacosta.net informatica@renatodacosta.net

(A) I (B) III (C) I e II (D) I e III (E) II e III

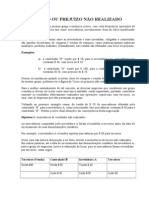

GABARITO: 1 2 E E 15 16 E E 29 30 C D 43 44 E D 57 58 E E 71 72 B

3 D 17 C 31 C 45 B 59 C

4 D 18 C 32 C 46 C 60 E

5 D 19 C 33 E 47 C 61 A

6 D 20 C 34 E 48 E 62 A

7 C 21 C 35 E 49 C 63 E

8 C 22 C 36 E 50 B 64 C

9 A 23 C 37 C 51 B 65 B

10 C 24 C 38 E 52 C 66 C

11 C 25 E 39 C 53 D 67 B

12 E 26 E 40 C 54 A 68 D

13 E 27 E 41 A 55 B 69 E

14 C 28 C 42 D 56 D 70 D

7 Informaticaparaconcursos-rj@yahoogrupos.com.br

This document was created with Win2PDF available at http://www.win2pdf.com. The unregistered version of Win2PDF is for evaluation or non-commercial use only. This page will not be added after purchasing Win2PDF.

You might also like

- Luciano Silva Rosa-ICMS SC 2011 - FEPESE - Uma Questao IncorretaDocument4 pagesLuciano Silva Rosa-ICMS SC 2011 - FEPESE - Uma Questao IncorretaMarcelo MachadoNo ratings yet

- O Homem LightDocument20 pagesO Homem Lightos_eias100% (1)

- Resultados Não RealizadosDocument4 pagesResultados Não RealizadosMarcelo MachadoNo ratings yet

- 1e2 TimotioDocument63 pages1e2 TimotiopizzaescadaoNo ratings yet

- Aula 02Document88 pagesAula 02Marcelo MachadoNo ratings yet

- Questoes MPU ADM 10Document6 pagesQuestoes MPU ADM 10Patricia CostaNo ratings yet

- Aula 01Document79 pagesAula 01Marcelo MachadoNo ratings yet

- Questoes MPU ADM 09 SerproDocument5 pagesQuestoes MPU ADM 09 Serpro260500julhoNo ratings yet

- Por Que Deus Usa Pessoas Como Sansão? Daniel Santos JRDocument20 pagesPor Que Deus Usa Pessoas Como Sansão? Daniel Santos JRDaniel Santos Jr100% (2)

- Dad - Tcu 2009Document68 pagesDad - Tcu 2009Guilherme Andrade RosaNo ratings yet

- Aula 07repartição CompetenciaDocument72 pagesAula 07repartição CompetenciaMarcelo MachadoNo ratings yet

- Aula 04-2Document39 pagesAula 04-2Marcelo MachadoNo ratings yet

- Impostos históricos e resistência fiscalDocument17 pagesImpostos históricos e resistência fiscalildavalNo ratings yet

- AuxiliAr de APoio AdministrAtivo VunespDocument11 pagesAuxiliAr de APoio AdministrAtivo VunespPaulo Filipe TellesNo ratings yet

- MODULE 12 - Malware ForensicsDocument98 pagesMODULE 12 - Malware ForensicsLuiz Henrique Silva SantosNo ratings yet

- g130 g150 Lists Man 0718 PT-BR PDFDocument2,128 pagesg130 g150 Lists Man 0718 PT-BR PDFJorgeJoseFernandesFilhoNo ratings yet

- HSC MailInspector Guia de Administração v.4.1Document124 pagesHSC MailInspector Guia de Administração v.4.1HSC Brasil ConsultCorpNo ratings yet

- Gestão Segurança InformaçãoDocument455 pagesGestão Segurança InformaçãoAmonRhanieryNo ratings yet

- Segurança da Informação e MoodleDocument154 pagesSegurança da Informação e MoodleMarcosBrunoSilvaNo ratings yet

- Vírus de BootDocument6 pagesVírus de BootJay Klender WorsesNo ratings yet

- Exerc Internet UbuntuDocument6 pagesExerc Internet UbunturaipereiNo ratings yet

- Tipos de memória e suas característicasDocument9 pagesTipos de memória e suas característicasricardoansNo ratings yet

- 1 - SENAI - Ferramentas de InternetDocument37 pages1 - SENAI - Ferramentas de InternetElemesmuNo ratings yet

- Man 8058 8060 8065 ErrDocument264 pagesMan 8058 8060 8065 ErrJoão Batista Dias Alves JuniorNo ratings yet

- Seguranca em Aplicativos de Comunicacao Instantanea e Redes SociaisDocument20 pagesSeguranca em Aplicativos de Comunicacao Instantanea e Redes SociaiscandidoNo ratings yet

- TIC - 7º ANO: Tilização Do Computador E Ou de Dispositivos Eletrónicos Similares em SegurançaDocument19 pagesTIC - 7º ANO: Tilização Do Computador E Ou de Dispositivos Eletrónicos Similares em Segurançamaiateresa2033100% (1)

- Segurança de dados e armazenamento na nuvemDocument3 pagesSegurança de dados e armazenamento na nuvemLuiz SilvaNo ratings yet

- Ciência e InovaçãoDocument43 pagesCiência e InovaçãoSilmara AbreuNo ratings yet

- Simulado Internet - Isolada - GabaritoDocument3 pagesSimulado Internet - Isolada - GabaritoMarco GuimarãesNo ratings yet

- Como Ativar Um Dispositivo Hikvision PDFDocument14 pagesComo Ativar Um Dispositivo Hikvision PDFIgor BaleraNo ratings yet

- Crimes Virtuais: Terra E CulturaDocument12 pagesCrimes Virtuais: Terra E CulturaBruno QueirózNo ratings yet

- Servidor de Impressão - Print ServerDocument53 pagesServidor de Impressão - Print Serverleonardo_boy100% (2)

- (Hacker) Total - Descobrindo Coisas Com CPFDocument3 pages(Hacker) Total - Descobrindo Coisas Com CPFRicardoDeJesusNeves0% (1)

- CIBERCRIMESDocument51 pagesCIBERCRIMESGuilherme Candjongo100% (2)

- Segurança da Informação: Princípios, Ameaças e ProteçãoDocument13 pagesSegurança da Informação: Princípios, Ameaças e ProteçãoEdson Pereira100% (1)

- O LIVRO PROÍBIDO DO CURSO DE HACKER DO PROFESSOR MARCO AURÉLIO - Meuslivrosvirtuais - BlogspotDocument87 pagesO LIVRO PROÍBIDO DO CURSO DE HACKER DO PROFESSOR MARCO AURÉLIO - Meuslivrosvirtuais - BlogspotJoaoBapthistaNo ratings yet

- Principais ferramentas de auditoriaDocument10 pagesPrincipais ferramentas de auditoriavanderleimadrugaNo ratings yet

- Padrões e normas de segurança da informaçãoDocument61 pagesPadrões e normas de segurança da informaçãoIvison TorresNo ratings yet

- Material Papa Mike PmpeDocument16 pagesMaterial Papa Mike PmpeRayane MartinsNo ratings yet

- Exercicios 2Document7 pagesExercicios 2Hélio Cardoso.No ratings yet

- Adoção de Mecanismos e Ferramentas Seguras para Proteger A Informação Nas Organizações - Sistemas de InformaçãoDocument18 pagesAdoção de Mecanismos e Ferramentas Seguras para Proteger A Informação Nas Organizações - Sistemas de InformaçãoMatheusNo ratings yet

- Segurança da Informação e Prevenção a AmeaçasDocument122 pagesSegurança da Informação e Prevenção a AmeaçasJessica AzevedoNo ratings yet

- Segurança, responsabilidade e respeito no digitalDocument15 pagesSegurança, responsabilidade e respeito no digitalMisterioso RockNo ratings yet