Professional Documents

Culture Documents

Galileocomputing Poster Check Point A3

Uploaded by

felixyaviveOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Galileocomputing Poster Check Point A3

Uploaded by

felixyaviveCopyright:

Available Formats

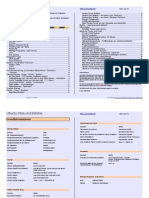

Die 100 wichtigsten Check Point VPN-1-Kommandos

Security Gateway I

fw stat cpstat fw f policy [-o 1] cpstat polsrv f default cpstat os f memory cpstat os f cpu cpstat fg f default cpstat fw f sync cpstat vpn f accelerator fw unloadlocal fw fetch Mgmt-HQ-01* cprestart cpstop cpstart cpstop FW1 cpstart FW1 cpstop ADVR cpstart ADVR etmstop etmstart cpridstop cpridstart Name der aktiven Policy zustzlich zu fw stat noch Statistiken der durchgelassenen/verworfenen Pakete Anzahl der lizenzierten SecureClients Statistik Speichernutzung Statistik Prozessorauslastung Statistiken Check Point QoS Statistiken State Synchronisation Statistiken Kryptobeschleunigung aktive Policy lokal deinstallieren reaktivieren der zuletzt aktiven Fassung der Policy vom Gateway aus SVN Foundation reinitialisieren SVN Foundation beenden SVN Foundation starten FireWall-1 Dienst anhalten Firewall-1 Dienst starten Advanced Routing beenden Advanced Routing starten Check Point QoS beenden Check Point QoS starten CPRID (fr SmartUpdate) beenden CPRID (fr SmartUpdate) starten

Security Gateway II

vpn macutil Frank fr Frank MAC-Adresse zwecks DHCPReservierung der Office Mode-Adresse fr den SecureClient anzeigen aus userlist.txt die Zuordnungstabelle MAC-Adresse zu Benutzernamen erstellen VPN-Dienst terminieren VPN-Dienst starten Krypto-Statistik anzeigen Kryptokarte aktivieren Kryptokarte deaktivieren VPN-Debugging einschalten IKE-Debugging einschalten Cluster-Status anzeigen defekte Interfaces deregistrieren virtuelles Interface Faildev mit Status problem registrieren (-> Cluster Failover) Cluster Control Protocol in Broadcast-Modus Cluster-Dienst starten Cluster-Dienst terminieren Visualisierung von Paketen durch Security Gateway Statistiken Kernelspeichernutzung Liste der Interfaces am Gateway Proxy-ARP-Eintrge auf dem Gateway anzeigen Gateway-Interfaces samt IP-Adressen anzeigen

Security Gateway III

fw fw fw fw fw ctl ctl ctl ctl ctl debug 0 debug buf 2048 debug m cluster + all debug m pivot kdebug f > cluster.dbg Befehlssequenz fr das exemplarische Debugging vom Cluster, wobei der pivot-Kernelflag herausgenommen wurde. Die Outputdatei fr das Debugging ist die Datei namens cluster.dbg Chain Modules anzeigen GUI-Clients anzeigen (IP-Adressen in hex. Schreibweise) gem SAM-Regel gesperrte IP-Adressen anzeigen (in hex.) zustzliche Informationen zu gesperrten IP-Adressen anzeigen IP-Adresse 172.10.20.130 als Quell-IP per Reject verwerfen. Sperre betrgt 7.200 Sekunden (2 h) Quell-IP 172.10.20.131 per Drop verwerfen smtliche SAM-Regeln lschen identisch zu fw sam D aus SAM Rule Adresse 10.100.101.102 explizit entfernen NG/NGX-Version des Security Gateways anzeigen dynamische Objekte anzeigen dynamisches Objekt BlockList mit Adressbereich 10.23.107.23 10.23.107.77 anlegen in dynamisches Objekt BlockList Adressbereich 10.223.102.30 10.223.102.243 einfgen aus dynamischem Objekt BlockList Adressbereich 10.23.107.23 10.23.107.77 entfernen

Nokia IPSO

CLISH> set interface eth1 speed 100M duplex full auto-advertise on linkrecog-delay 6 CLISH> add interface eth1c0 address 10.20.30.1/24 CLISH> save config CLISH> set static-route default nexthop gateway address 172.16.20.2 on CLISH> set static-route 192.168.10.0/24 nexthop gateway address 172.16.20.1 on priority 1 CLISH> set config-lock on override CLISH> show interfaces CLISH> show vrrp CLISH> show vrrp interfaces CLISH> set cryptaccel enable CLISH> set cryptaccel disable voyager e 0 80 ipsofwd on admin ipsofwd off admin ipsofwd list BOOTMGR[1]> boot s #/etc/overpw BOOTMGR[2]> install BOOTMGR[3]> printenv Physikalische Netzwerkkartenparameter fr eth1 konfigurieren IP-Adresse und Subnetmask von eth1c0 konfigurieren genderte Einstellungen speichern IP-Adresse fr Standard Gateway einstellen statische Route zu einem bestimmten Zielnetz mit hchster Prioritt einrichten Schreibzugriff auf die Systemkonfiguration bernehmen Netzwerkkartenkonfigurationen anzeigen VRRP-Zustand anzeigen VRRP-Interface-Informationen anzeigen Kryptobeschleunigerkarte aktivieren Kryptobeschleunigerkarte deaktivieren Zugriff auf Nokia Network Voyager ber Port 80 freischalten das Routing explizit einschalten das Routing explizit ausschalten es wird angezeigt, ob Routing ein- oder ausgeschaltet ist Nokia IP Appliance in den Single User Mode booten nach Booten in Single User Mode das Passwort des admins berschreiben Neuinstallation des IPSO-Betriebssystems vornehmen IPSO-Systemeinstellungen anzeigen IPSO-Testboot aktivieren IPSO-Testboot deaktivieren IPSO-Upgrade durchfhren. k ist obligatorisch, wenn bereits installierte Packages nach Upgrade nicht deaktiviert werden sollen Package-Upgrade. i dient nur als Warnung (install only). Das neue Package wrde zwar installiert, aber anschlieend wieder deaktiviert.

vpn macutil < userlist.txt > ~/ mac2user.txt vpn drv off vpn drv on vpn accel stat vpn accel on vpn accel off vpn debug on vpn debug ikeon cphaprob state cphaprob a unregister cphaprob d Faildev s problem t 0 register cphaconf set_ccp broadcast cphastart cphastop fw monitor fw ctl pstat fw ctl iflist fw ctl arp fw ctl getifs

fw ctl chain fw tab t gui_clients_list fw tab t sam_blocked_ips fw tab t sam_requests fw sam t 7200 i src 172.10.20.130 fw sam J src 172.10.20.131 fw sam D fw tab t sam_blocked_ips x fw tab t sam_blocked_ips e 0a646566 x fw ver dynamic_objects l dynamic_objects n BlockList r 10.23.107.23 220.23.107.77 a dynamic_objects o BlockList r 10.223.102.30 213.223.102.243 -a dynamic_objects o BlockList r 10.23.107.23 220.23.107.77 d

SmartCenter Server

fwm unload FireWall-HQ-01* fwm load $FWDIR/conf/Standard.W FireWallHQ-01* smartportalstop smartportalstart fwm admin_lock v fwm admin_lock ua fwm admin_lock u erwin fwm a fwm sic_reset fwm dbload cprlic print FireWall-HQ-01* fw logswitch fw logswitch audit fwm logexport i $FWDIR/ log/2007-10-10_183301_1.log o~/log_ Oct_2007.csv d , -n ldapmodify c h 172.16.20.200 D "cn= Administrator,cn=users,DC=Konolab,DC=com" p abc123 Z p 636 f $FWDIR/lib/ldap/ schema_microsoft_ad.ldif fwm ver aktive Policy vom SmartCenter aus deinstallieren vom SmartCenter aus eine Policy auf einem Gateway aktivieren SmartPortal beenden SmartPortal starten Liste der gesperrten Administratoren alle gesperrten Administratoren entsperren Administrator erwin entsperren Administrator anlegen internal CA komplett reinitialisieren Benutzerdatenbank auf SmartCenter bertragen Check Point-Lizenz eines Gateways vom SmartCenter aus anzeigen Log Rotation anstoen Log Rotation fr Audit Log anstoen Log in ASCII-Datei (CSV) ohne Reverse Lookup-Auflsung exportieren Mit Einstellungen der schema_microsoft_ad.ldif eine SchemaErweiterung auf dem Directory Server (172.16.20.200) durchfhren und dabei Berechtigungsnachweis von cn=Administrator, cn=users, DC=Konolab, DC=com verwenden. Kommunikationsport ist TCP 636 (LDAP-SSL). NG/NGX-Version des SmartCenters anzeigen

SecurePlatform

patch add cd echo 1 > /proc/sys/net/ipv4/ip_forward cat /proc/sys/net/ipv4/ip_forward backup --sched on 23:30 w Wed --file Wed_Back bei eingelegter CD-ROM ein Inplace Upgrade durchfhren Routing einschalten Prfen, ob Routing eingeschaltet ist jeden Mittwoch um 23:30 Uhr eine Sicherung durchfhren. Lokale Sicherungsdatei heit Wed_Back.tgz und befindet sich unter dem Verzeichnis /var/CPbackup/ backups Sicherung des SecurePlatform-Systems einmalig auf den TFTP-Server mit der IP-Adresse 172.16.20.101 transferieren. Sicherungsdatei befindet sich auf dem TFTP-RootVerzeichnis und heit FireWall-HQ-01_Backup.tgz* Sicherung FireWall-HQ-01_Backup.tgz* vom TFTP-Server (172.16.20.101) zurcksichern Festplatten-Image Snapshot_Dec07 auf TFTP-Server (172.16.20.101) sichern Festplatten-Image Snapshot_Dec07.tgz vom TFTP-Server (172.16.20.101) zurckspielen Web User Interface deaktivieren Web User Interface aktivieren Web User Interface mit Port tcp/4477 aktivieren fr SecurePlatform als NTP-Client eine Liste der NTPServer konfigurieren. Zeitsynchronisation alle 60 sec durchfhren nachdem NTP-Server mit dem vorherigen Kommando konfiguriert wurden, NTP-Client initialisieren NTP-Clientdienst beenden SecurePlatform-Maschine herunterfahren SecurePlatform-Maschine neu starten

BOOTMGR[4]> setenv testboot YES BOOTMGR[5]> unsetenv testboot newimage i k

newpkg i

backup --tftp 172.16.20.101 --path / FireWallHQ-01_Backup*

SmartCenter & Security Gateway

cpconfig sysconfig cplic print Check Point-Konfigurationswerkzeug aufrufen Systemkonfigurationswerkzeug aufrufen lokale Check Point-Lizenz anzeigen

restore --tftp 172.16.20.101 FireWall-HQ-01_Backup.tgz* snapshot --tftp 172.16.20.101 Snapshot_Dec07 revert --tftp 172.16.20.101 Snapshot_Dec07.tgz webui disable webui enable webui enable 4477 ntp n 60 ptbtime1.ptb.de ptbtime2.ptb.de

SUN Solaris

ndd set /dev/ip ip_forwarding 1 ndd get /dev/ip ip_forwarding Routing aktivieren prfen, ob Routing eingeschaltet ist

Microsoft Windows

net start | find "Check Point" anzeigen, welche Check Point-Dienste gestartet wurden

ntpstart ntpstop shutdown reboot

Yasushi Kono Check Point VPN-1 Power 1076 S., 2007, 69,90 Euro, ISBN 978-3-89842-897-2 www.galileocomputing.de/1424

* FireWall-HQ-01 und Mgmt_HQ_01 sind exemplarische Namen, die Sie durch die Namen in Ihrem System ersetzen mssen.

You might also like

- PowerShell: Anwendung und effektive NutzungFrom EverandPowerShell: Anwendung und effektive NutzungRating: 5 out of 5 stars5/5 (1)

- Advanced VPN: Rund um IPSec- und SSL-VPNs mit Routern von CiscoFrom EverandAdvanced VPN: Rund um IPSec- und SSL-VPNs mit Routern von CiscoAirnet Technologie- und Bildungszentrum GmbHNo ratings yet

- ArubaOS-CX Switch BefehlsübersichtDocument9 pagesArubaOS-CX Switch BefehlsübersichtPhilipp-Brawl StarsNo ratings yet

- COMSTAR AnwendenDocument28 pagesCOMSTAR AnwendenmichaelpauswNo ratings yet

- Hausautomation Mit Dem Raspberrypi Fhem-1Document38 pagesHausautomation Mit Dem Raspberrypi Fhem-1api-249195777No ratings yet

- HP Procurve BefehlsuebersichtDocument6 pagesHP Procurve BefehlsuebersichtPatrick KrollNo ratings yet

- Serielles Netz Über CAN-Open Und Mini - OS9 Als Slave Mit Der HC010 - An-SchaltbaugruppeDocument8 pagesSerielles Netz Über CAN-Open Und Mini - OS9 Als Slave Mit Der HC010 - An-SchaltbaugruppeMIguel Angel CorralesNo ratings yet

- Solaris Command RefDocument20 pagesSolaris Command RefIndrajit NandiNo ratings yet

- 28APPS + Neuen Server Einrichten 120424 112512Document12 pages28APPS + Neuen Server Einrichten 120424 112512nourhamwii28No ratings yet

- Modul MikrotikDocument11 pagesModul MikrotikDaryonoz BradozNo ratings yet

- CCNA BefehleDocument13 pagesCCNA BefehleMichaela MüllerNo ratings yet

- NixOS InstallationDocument5 pagesNixOS Installationmeister ederNo ratings yet

- CNC Emb 15 sp3 hf2 00Document39 pagesCNC Emb 15 sp3 hf2 00Patryk MarczewskiNo ratings yet

- Ws For DocuDocument5 pagesWs For Docupratik2408No ratings yet

- Solaranzeige auf VM Ware Esxi installierenDocument15 pagesSolaranzeige auf VM Ware Esxi installierenpotekatsNo ratings yet

- VIMS-P MPDS 5 Treiber Dokumentation V1.3Document16 pagesVIMS-P MPDS 5 Treiber Dokumentation V1.3i.alexpopescuNo ratings yet

- UBUNTU Befehle InfosDocument10 pagesUBUNTU Befehle InfoskomooryNo ratings yet

- About Remote Troubleshooting - HelpDocument14 pagesAbout Remote Troubleshooting - HelpMegan MilesNo ratings yet

- IP CamSecure Lite (DE) PDFDocument106 pagesIP CamSecure Lite (DE) PDFAnonymous tinvt9No ratings yet

- NexusB CiscoDocument9 pagesNexusB CiscoJosue LimaNo ratings yet

- Webmin Administration 8.0Document3 pagesWebmin Administration 8.0assopapouNo ratings yet

- New Text DocumentDocument9 pagesNew Text DocumentDuna FlaviuNo ratings yet

- Willemer - Wie Werde Ich UNIX-GuruDocument725 pagesWillemer - Wie Werde Ich UNIX-GuruЛепоје БорицкетовNo ratings yet

- MMDVM PDFDocument16 pagesMMDVM PDFDr. DMRNo ratings yet

- CMD Befehle PDFDocument9 pagesCMD Befehle PDFMüller FlorianNo ratings yet

- Modul - 8.2b - VLAN-erweiterte - Konfiguration - UebungDocument5 pagesModul - 8.2b - VLAN-erweiterte - Konfiguration - UebungMarko ManojlovicNo ratings yet

- L 01-01-0070 ESM Unter LinuxDocument9 pagesL 01-01-0070 ESM Unter LinuxAlexander HackerNo ratings yet

- Plone 2.1.2Document6 pagesPlone 2.1.2sammyjr75No ratings yet

- Kohnlehome - de Netz Routerkonfiguration RoutingDocument2 pagesKohnlehome - de Netz Routerkonfiguration RoutingDummheit123No ratings yet

- faq-deuDocument7 pagesfaq-deuhatem43226No ratings yet

- Wolfgang - Barth SAP - Monitoring PDFDocument27 pagesWolfgang - Barth SAP - Monitoring PDFAngel Rafael Acosta MuñozNo ratings yet

- Beispiel Für Einen MTCNA-TestantwortschlüsselDocument7 pagesBeispiel Für Einen MTCNA-TestantwortschlüsselScribdTranslationsNo ratings yet

- Ah de Modbus TCP 8294 de 03Document32 pagesAh de Modbus TCP 8294 de 03ZH HamzaNo ratings yet

- Handout Raspberry Pi Workshop TouchdisplayDocument7 pagesHandout Raspberry Pi Workshop Touchdisplayjcj57No ratings yet

- Kali BefehleDocument4 pagesKali BefehlePommes100% (1)

- VBServer 20 KDDocument4 pagesVBServer 20 KDMarcos Antonio SilvaNo ratings yet

- KH NextCloud Mit OnlineOffice AnbindungDocument4 pagesKH NextCloud Mit OnlineOffice AnbindungOliver BrinkmannNo ratings yet

- Dansguardian Version 2.10.1.1 - Installation Und Konfiguration Unter Centos 6.xDocument46 pagesDansguardian Version 2.10.1.1 - Installation Und Konfiguration Unter Centos 6.xSuvashreePradhanNo ratings yet

- Quick Ubuntu 18 AdministrationDocument18 pagesQuick Ubuntu 18 AdministrationBadi Ul ZamanNo ratings yet

- SAPTRAINING: ADM 960 - Sicherheit Im SAP UmfeldDocument20 pagesSAPTRAINING: ADM 960 - Sicherheit Im SAP UmfeldMario MöllenbeckNo ratings yet

- Ltos6 Cli PDFDocument42 pagesLtos6 Cli PDFIvancica RamljakNo ratings yet

- Release Notes PX FirmwareloaderV4!00!010 - DEDocument7 pagesRelease Notes PX FirmwareloaderV4!00!010 - DEem emmNo ratings yet

- NagiosQL 3.2 Installation deDocument24 pagesNagiosQL 3.2 Installation depatricio hernan chocano mirandaNo ratings yet

- ControllerDocument29 pagesControllerArijit MallikNo ratings yet

- UVIInterfacebeschreibungDocument22 pagesUVIInterfacebeschreibungSergPodoprigoraNo ratings yet

- Spez KR C1 07 enDocument29 pagesSpez KR C1 07 enafonsomoutinhoNo ratings yet

- Factory ResetDocument3 pagesFactory ResetAlex NeukomNo ratings yet

- VLANkonfiguration PDFDocument1 pageVLANkonfiguration PDFnebondzaNo ratings yet

- Oscam Howto - 1213-2Document14 pagesOscam Howto - 1213-2pepebotella1960100% (1)

- Opc Ua Server Configuration en-USDocument12 pagesOpc Ua Server Configuration en-UShraskoNo ratings yet

- Installation Manual deDocument83 pagesInstallation Manual detru_matiNo ratings yet

- ARP Guard Quick Start GuideDocument3 pagesARP Guard Quick Start GuideKai KlapsNo ratings yet

- Homeserver Mit FhemDocument5 pagesHomeserver Mit FhemSeaVlaaNo ratings yet

- CppUnit ProjekteinstellungenDocument11 pagesCppUnit ProjekteinstellungenHawx GamerNo ratings yet

- Präsentation LPIC-1 101 - Modul 102 PDFDocument37 pagesPräsentation LPIC-1 101 - Modul 102 PDFmoonwalker.bhNo ratings yet

- GA1 ZusammenfassungDocument387 pagesGA1 Zusammenfassungnetto skyNo ratings yet

- SC VPN LF9Document29 pagesSC VPN LF9skat698No ratings yet

- WuT W&T Wiesemann Und Theis Com-Server 58631 58633Document233 pagesWuT W&T Wiesemann Und Theis Com-Server 58631 58633aol123456100% (2)

- Aktive Netzkomponenten: Router und Switches von CiscoFrom EverandAktive Netzkomponenten: Router und Switches von CiscoAirnet Technologie- und Bildungszentrum GmbHNo ratings yet

- Firewall h323Document9 pagesFirewall h323massoudradNo ratings yet

- NSN BSC PrechecksDocument50 pagesNSN BSC PrechecksShaXaib AkhtarNo ratings yet

- MasterThesis Johannes Weber IPv6SecurityTestLaboratoryDocument189 pagesMasterThesis Johannes Weber IPv6SecurityTestLaboratoryKundan PrasadNo ratings yet

- Utm9202 Manual de 01Document670 pagesUtm9202 Manual de 01TimoNo ratings yet