Professional Documents

Culture Documents

Thesis Scribd

Uploaded by

euqehtbCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Thesis Scribd

Uploaded by

euqehtbCopyright:

Available Formats

Universit de Versailles Saint-Quentin Laboratoire de Recherche en Informatique

COLE DOCTORALE

SOFT

T H S E

prsente pour obtenir le grade de

Docteur de lUniversit de Versailles

Laboratoire PRi SM

Spcialit : Informatique

soutenue publiquement par

Joana Treger

tude de la Scurit de Schmas de

Chiffrement par Bloc et de Schmas

Multivaris

Le 28 Juin, 2010

Jury :

Rapporteurs : Henri Gilbert - Orange Labs

David Naccache - ENS

Examinateurs : Jean-Sbastien Coron - Universit du Luxembourg

Pierre-Alain Fouque - ENS

liane Jaulmes - ANSSI

Antoine Joux - DGA et UVSQ

Directeur de thse : Jacques Patarin - UVSQ

Universit de Versailles Saint-Quentin Laboratoire de Recherche en Informatique

COLE DOCTORALE

SOFT

T H S E

prsente pour obtenir le grade de

Docteur de lUniversit de Versailles

Laboratoire PRi SM

Spcialit : Informatique

soutenue publiquement par

Joana Treger

tude de la Scurit de Schmas de

Chiffrement par Bloc et de Schmas

Multivaris

Le 28 Juin, 2010

Jury :

Rapporteurs : Henri Gilbert - Orange Labs

David Naccache - ENS

Examinateurs : Jean-Sbastien Coron - Universit du Luxembourg

Pierre-Alain Fouque - ENS

liane Jaulmes - ANSSI

Antoine Joux - DGA et UVSQ

Directeur de thse : Jacques Patarin - UVSQ

Remerciements

Mes premiers sentiments de reconnaissance vont Jacques Patarin. Je tiens le

remercier davoir accept dtre mon directeur de thse et de mavoir fait conance

ds le dpart de cette course un peu folle. Merci de mavoir trs vite introduite

au sein de la communaut scientique. Merci lui davoir partag ses ides et de

mavoir guide dans mes travaux. Une deuxime vague de reconnaissance va An-

toine Joux. Merci pour sa disponibilit, sa matrise et son enthousiasme contagieux

pour (presque) tous les sujets en cryptologie. Je le remercie sincrement de mavoir

encadre, paralllement Jacques, et pour ses conseils durant ces annes de thse,

notamment vers la n.

Je souhaite ensuite remercier trs chaleureusement chacune des personnes consti-

tuant mon jury. Tout dabord, chapeau mes deux rapporteurs Henri Gilbert et

David Naccache, qui ont accept cette tche malgr leur emploi du temps plus

que charg. Merci David, davoir accept in extremis dtre mon rapporteur, puis

davoir russi fournir son rapport dans la semaine suivante. Je lui en suis extr-

mement reconnaissante. Merci Henri davoir accept dtre mon rapporteur alors

quil tait dj trs pris avec lorganisation dEurocrypt, je sais quil na lui aussi

eu que trs peu de temps pour faire le rapport et len remercie. Je le remercie ga-

lement pour ses corrections qui mont quelques fois donn le sourire. Merci donc

eux de me faire lhonneur dtre dans mon jury, mais galement tous les autres

membres. Je suis notamment trs heureuse de pouvoir compter parmi eux Pierre-

Alain Fouque, et garderai lesprit son attention et la manire dont il sest occup

de lorganisation de ma soutenance lENS. Merci liane Jaulmes de me faire

le plaisir de sa prsence. Je la remercie aussi de mavoir accepte au sein de son

quipe lANSSI, avant mme la nalisation de ma thse. Je suis galement trs

touche que Jean-Sbastien Coron ait accept de faire partie de mon jury de thse

et le remercie davoir fait le dplacement. Merci nouveau inniment Antoine et

Jacques, cette fois-ci pour venir complter ce remarquable jury de thse.

Je tiens remercier tous ceux que je nai pas encore mentionn mais avec qui jai

eu lhonneur et le plaisir de travailler. Dans lordre dapparition : merci Ludovic,

qui ma suivie depuis mon stage de Master, et pour son In Grbner bases we trust !

qui ma marque. Merci de rendre la collaboration si facile et si agrable, merci pour

les cafs les repas dans sa super cantine. Merci Olivier, pour son initiation

Magma et ses conseils, Valrie et Emmanuel, pour nos moments de panique

avec la date denvoi de Crunch ou autres serveurs de soumission. Je pense bien sr

galement Charles et encore une fois Pierre-Alain, pour nos runions motives

sur le thme cassage de HFE, et avec qui jai normment apprci de travailler. Je

remercie enn encore Jean-Charles, Benjamin et Michal, avec qui jai eu le privilge

dinteragir galement.

De tout coeur merci tous ceux qui ont eu la gentillesse de me prter main forte

pour la relecture et la mise en forme du prsent manuscrit. Merci notamment Jean-

Michel, qui a t le premier se dvouer, Vanessa, pour nos discussions animes

sur les bases de Grbner, Mara, pour avoir relu toute une partie de la thse et y

ii

avoir pris du plaisir, Jean-Ren, pour ses remarques pertinentes, Thomas, pour sa

relecture de dernire minute, et Fabien, pour ses scripts pour ma bibliographie. Je

souhaite remercier trs particulirement Cdric, dont lactivit na rien voir avec la

cryptologie, mais qui a lu et relu minutieusement et avec beaucoup denthousiasme

les points que je lui demandais et mme au-del. Enn, un grand merci Marcio

pour avoir pass des soires et des week-ends faire ma place le travail le plus

ennuyeux : la mise en page, la correction des typos, des rfrences, des citations,...

Tout ce monde a largement contribu rendre ce manuscrit de qualit meilleure

quil naurait jamais pu ltre sans eux.

Ces annes de thse nauraient pas t pareilles sans tous les membres du labo-

ratoire PRi SM, passs ou prsents. Je commence par ma co-bureau ou plutt co-

bureaux Sorina. Merci davoir rendu notre environnement scientique (beaucoup)

plus familier. Merci dtre la meilleure la guerre des bureaux qui aura marqu beau-

coup desprits (spciale ddicace Thierry), jtais trs re dtre sa co-quipire.

Merci ensuite tout le reste de lquipe crypto : Aurlie qui est passe la premire

et nous a tous accueillis et aids comme une grande soeur et a continu de me faire

bncier de son exprience lors des derniers prparatifs, Jean-Michel, pour aller

plus souvent en Alsace que moi et me rapporter un peu de ma rgion Versailles,

Vanessa, pour lnergie avec laquelle elle est arrive (et sa carte de piscine), Anja,

pour toutes ses invitations danser la salsa, Bastien, Guilhem, Peter et Malika, les

derniers arrivs, qui ont contribu la bonne ambiance de lquipe et du labo. Merci

galement aux permanents que je nai pas encore cits, Louis et Michal, pour leur

ecacit au quotidien, leur aide et leur disponibilit. Je ne peux oublier de men-

tionner tous les membres de lquipe arch. Je commence par William, qui a accueilli

notre quipe un peu comme la sienne. Merci pour son aide plusieurs reprises,

pour sa distribution de pruneaux ou de tomates. Merci aux anciens, Patrick, Jean.

Je souhaite remercier en particulier Seb, pour ses dpannages informatiques, son

initiation au tennis, ses fausses ddicaces de Nadal, et je marrte l sinon je vais

me mettre crire autant que lui. Merci Andrs, pour nos changes... de balles

et nos visionnements de quelques moments forts de lATP tour. Merci ceux de

passage, et aux actuels : David, Emmanuel, Cdric, ou encore Bettina (mon autre

co-bureau). Je remercie en particulier Stphane, qui a pris le relais de Seb pour

les dpannages informatiques et qui jai donn beaucoup de travail. Je le remercie

galement pour sa disponibilit et ses explications ultra passionnes lorsquil sagit

dinformatique ou de code C. Enn, merci Souad, qui est tellement plus quune

collgue, merci pour nos repas partags, et pour tout le reste. Quitter Versailles a

rim pour moi avec mon arrive lANSSI. Je tiens vraiment remercier chaleu-

reusement toute lquipe (et mme au-del, mais je ne peux malheureusement pas

citer tout le monde) de mavoir accepte et de mavoir autorise la naliser ma

thse l-bas. Merci notamment Florent, Loc, liane, Jean-Ren, Thomas, Marion

et Karim pour leur accueil chaleureux ou leurs conseils prcieux de pr-soutenance.

Merci galement toutes les personnes, collgues de crypto ou non, qui ont

agrment mes semaines durant la thse (surtout les lundis), et permis de gagner

des accessoires inoubliables... Merci Los Pumas ! Pour citer quelques noms : Bea,

iii

Chris, Yann, Andrea, Lore, Gatan, Cline, Anne, Stphane, Christina, Mara, Fab,

Sylvain, Isabelle. Merci tout particulirement Mara pour trop de choses, quelles

soient en rapport avec la thse ou pas ; jai eu beaucoup de chance de tomber sur elle

en arrivant Paris. Merci la plupart de Los Pumas davoir transform les soires

de confrences ou rencontres scientiques en des moments inoubliables. Jai en tte

notamment les journes C2, avec les parties de loup-garou, de mime, et le poulet

rti de Bordeaux. Merci Iwen, Lo, Ayoub, Fabien, Christophe, Cline, Manuel,

Nicolas, Nadya, Yannick, Thomas et tous ceux que jai dj cits ou que joublie,

davoir contribu certains de ces moments.

Une pense particulire va ma famille entire. Je les remercie davoir t l pour

moi, de mavoir pousse et davoir cru en moi. Merci mes parents Liliane et Hubert

davoir compris mes nombreuses absences aux repas de famille, mes absences lors

des conversations tlphoniques parfois galement. Merci ma soeur Cynthia dtre

l, toujours et quoi quil arrive. Merci mes grand-parents Madeleine, Georges,

Ccile et Albert de stre intresss et davoir fait leort tant de fois dessayer de

comprendre en quoi consistent mes travaux de thse. Une pense trs spciale va

mes grand-pres, qui mauront vu commencer cette thse, mais nauront pas eu le

plaisir de me voir la terminer.

Enn, parce quil le mrite vraiment, merci encore Marcio. Merci pour son aide

qui ma pargn bien des journes de travail, mais pour tellement plus encore : merci

pour le scooter ( !), merci davoir support mes humeurs (trop) variables pendant la

thse et surtout pendant la rdaction, merci pour ses leons de positivisme... Valeu

gatinhu!

Jai srement oubli lune ou lautre personne dans ces remerciements, tant jai

t bien entoure durant ces annes. Je crois que si je le pouvais, je rajouterais

sans doute encore plusieurs noms... Que ces dernires lignes puissent tenir lieu de

sincres excuses auprs de tous ces oublis et quils trouvent ici le tmoignage de

ma reconnaissance.

Abstract :

The thesis focuses on the security of block ciphers and multivariate schemes.

In the rst part, we study Feistel networks with internal permutations and Misty-

like schemes, which are both involved in the design of many symmetric algorithms.

The study is made in a generic context, which means that the internal permutations

are supposed random. This allows to exhibit properties of the schemes structure,

without taking into account eventual weaknesses of the internal permutations. This

part focuses on generic attacks on these schemes, and is related to the series of

works done by Patarin et al. on similar structures. We consider attacks that allow

to distinguish with high probability one scheme or the other from a random permu-

tation. Dierent types of attacks are studied for the rst rounds (e.g. two points,

three points or four points attacks), then, we extend the two points attacks for any

number of rounds, thanks to Patarins H-coecient technique.

The second part of the thesis deals with multivariate cryptosystems. Two schemes

are studied in particular : the so-called HM scheme (Hidden Matrix scheme) and

the HFE scheme (Hidden Field Equations), both designed by Patarin in 1998 and

1996 respectively. For HM, we exhibit a special property of the dierential of the

public key, which gives an ecient distinguisher between the system of equations for-

ming the public key and a random system of equations. Moreover, the use of Grbner

bases (in particular, MAGMAs implementation of Faugres F

4

algorithm) allows

to eciently invert the public key in polynomial time, for any practical paremeters.

We also study the equations involved in such a Grbner based attack. More pre-

cisely we show that many low-degree polynomials appear during the computation,

which mostly explains the good behaviour of the Grbner bases algorithms. Finally

for HFE, we describe a key-recovery attack that aects a whole family of special

instances, and whose complexity comes down to solving one instance of the IP pro-

blem. These weak instances are the polynomials with coecients in the base eld.

They happen to oer a commutation property with the Frobenius map, allowing

our attack to work.

Keywords : block cipher, Feistel cipher, MISTY, generic attacks, two-point at-

tacks, H coecients, multivariate cryptology, HM scheme, HFE, Grbner bases,

cryptanalysis.

Rsum :

La thse se concentre sur ltude de la scurit de schmas de chirement par

blocs, et de schmas multivaris.

Dans la premire partie, nous nous intressons ltude de schmas de chire-

ment par blocs, notamment les schmas de Feistel avec permutations internes et

les schmas du type Misty, impliqus dans la conception de plusieurs algorithmes

symtriques. Le cadre de ltude faite est gnrique, dans le sens o les permutations

internes sont supposes alatoires. Ceci nous permet dobtenir des proprits de la

structure mme des schmas, sans prendre en compte leur contexte dutilisation.

Cette partie se concentre sur des attaques gnriques contre ces deux schmas et

fait cho aux travaux de Patarin et al. sur des schmas apparents. Les attaques

considres sont des attaques permettant de distinguer avec forte probabilit lun

ou lautre des deux schmas dune permutation purement alatoire. Nous nous pen-

chons sur dirents types dattaques pour les premiers tours (attaques deux points,

trois points et quatre points), puis nous tendons les attaques deux points grce

la technique des coecients H de Patarin pour un nombre de tours quelconque.

La deuxime partie de la thse concerne ltude de cryptosystmes multivaris.

Nous tudions deux schmas : le schma HM (Hidden Matrix) et le schma HFE

(Hidden Field Equation), tous deux concus par Patarin en 1998 et 1996 respective-

ment. Concernant HM, nous mettons en vidence une proprit de la direntielle de

la cl publique fournissant un distingueur ecace entre la cl publique du schma et

un systme alatoire dquations. Par ailleurs, nous montons une attaque par bases

de Grbner, utilisant les implantations sous MAGMA de lalgorithme F

4

de Faugre,

permettant dinverser le systme dquations formant la cl publique ecacement

en pratique. Nous accompagnons nos observations exprimentales dlments tho-

riques, notamment, nous montrons lapparition de plusieurs polynmes de bas degr

au cours du calcul dune base de Grbner. Pour ce qui est de HFE, nous exposons

une attaque permettant le recouvrement de la cl prive pour une famille dinstances

particulires, dont la complexit se ramne la rsolution dune instance du pro-

blme IP. Ces instances faibles sont les polynmes HFE coecients dans le corps

de base. Ces polynmes vrient une proprit de commutativit avec le morphsisme

de Frobenius, la base de notre attaque.

Mots cls : chirement par bloc, schmas de Feistel, MISTY, attaques gnriques,

attaques deux points, coecients H, cryptologie multivariable, schma HM, HFE,

bases de Grbner, cryptanalyse.

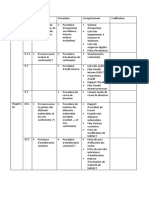

Table des matires

Remerciements . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . i

Abstract . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . v

Rsum . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . v

Table des matires . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xii

Table des gures . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xiv

Liste des tableaux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . xvi

Notations et Dnitions . . . . . . . . . . . . . . . . . . . . . . . . . . . . xvii

I AUTOUR DES SCHMAS DE FEISTEL ET DE MISTY 1

1 Schmas de Feistel avec Permutations Internes et Schmas du type

Misty, Attaques Gnriques et Attaques Deux Points 3

1.1 Les schmas de Feistel avec permutations internes . . . . . . . . . . . 3

1.1.1 Introduction gnrale . . . . . . . . . . . . . . . . . . . . . . . 3

1.1.2 Dnition des schmas de Feistel et proprits lmentaires . 4

1.2 Les schmas du type Misty . . . . . . . . . . . . . . . . . . . . . . . 6

1.2.1 Introduction gnrale . . . . . . . . . . . . . . . . . . . . . . . 6

1.2.2 Dnition et proprits lmentaires . . . . . . . . . . . . . . 7

1.3 Attaques Gnriques et Attaques Deux Points . . . . . . . . . . . . . 9

2 Meilleures Attaques Gnriques sur les Premiers Tours de Schmas

de Feistel avec Permutations Alatoires et Misty L 11

2.1 Meilleures attaques gnriques sur les premiers tours de schmas de

Feistel avec permutations internes . . . . . . . . . . . . . . . . . . . . 12

2.1.1 Un tour . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.1.2 Deux tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.1.3 Trois tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

2.1.4 Quatre tours . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.1.5 Cinq tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.2 Meilleures attaques gnriques, de complexit infrieure O

_

2

2n

_

sur

les premiers tours de schmas du type Misty . . . . . . . . . . . . . . 19

2.2.1 Un tour . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.2.2 Deux tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

2.2.3 Trois tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

2.2.4 Quatre tours . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

2.2.5 Cinq tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

x Table des matires

3 Limitations de la Mthode Utilise sur Les Premiers Tours, Prin-

cipe de lAnalyse Systmatique 29

3.1 Ide de la mthode gnrale . . . . . . . . . . . . . . . . . . . . . . . 31

3.2 Illustrations : attaques gnriques sur six tours de schmas Misty L

et six tours de schmas de Feistel avec permutations internes . . . . 31

3.2.1 Illustration 1 : attaque gnrique sur six tours de schmas

Misty L . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

3.2.2 Illustration 2 : attaque gnrique sur six tours de schmas de

Feistel avec permutations internes . . . . . . . . . . . . . . . 36

3.3 Probabilits P

r

, P

k et P

M

k

L

, Coecients H . . . . . . . . . . . . . . 41

3.4 Implication des probabilits P

r

et P

k ou P

M

k

L

dans les attaques deux

points . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 46

3.4.1 Attaque dune permutation . . . . . . . . . . . . . . . . . . . 47

3.4.2 Attaque dun gnrateur de permutations . . . . . . . . . . . 49

3.4.3 Choix de lensemble de relations menant la meilleure attaque 50

3.5 Rsultats gnraux pour le calcul direct des coecients H . . . . . . 50

3.5.1 Familiarisation avec des objets en relation avec les schmas

considrs, blocs internes et squences 1 . . . . . . . . . . . . 51

3.5.2 Thorme gnral sur lexpression du coecient H . . . . . . 54

4 Attaques Deux Points Systmatiques sur les Schmas de Feistel

avec Permutations Internes et Misty L. Rsultats 59

4.1 Approche systmatique et rsultats pour les schmas Misty L . . . . 60

4.1.1 Rsum des rsultats pour les schmas Misty L . . . . . . . . 60

4.1.2 Valeurs numriques et exemples dapplication aux attaques

deux points . . . . . . . . . . . . . . . . . . . . . . . . . . . . 61

4.1.3 Rsultats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 63

4.1.4 Complment : valeur exacte des coecients H pour les six

premiers tours . . . . . . . . . . . . . . . . . . . . . . . . . . 65

4.2 Approche systmatique et rsultats pour les schmas de Feistel avec

permutations internes . . . . . . . . . . . . . . . . . . . . . . . . . . 66

4.2.1 Rsum des rsultats pour les schmas de Feistel avec permu-

tations internes . . . . . . . . . . . . . . . . . . . . . . . . . . 67

4.2.2 Valeurs numriques et exemples dapplication aux attaques

deux points . . . . . . . . . . . . . . . . . . . . . . . . . . . . 68

4.2.3 Rsultats . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71

4.2.4 Complment : valeur exacte des coecients H, pour les six

premiers tours . . . . . . . . . . . . . . . . . . . . . . . . . . 72

II CRYPTANALYSE EN CRYPTOLOGIE MULTIVARIE 75

5 Introduction la Cryptologie Multivarie, Outils 77

Table des matires xi

5.1 Description gnrale des schmas multivaris et problmes diciles

sous-jacents . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78

5.2 Outils mathmatiques . . . . . . . . . . . . . . . . . . . . . . . . . . 81

5.2.1 Corps nis et extensions de corps ni, morphisme de Frobenius 81

5.2.2 Les bases de Grbner . . . . . . . . . . . . . . . . . . . . . . . 83

5.2.3 Le problme IP (Isomorphisms of Polynomials) . . . . . . . 92

5.3 Quelques exemples de schmas multivaris . . . . . . . . . . . . . . . 93

5.3.1 C

(ou MI) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 93

5.3.2 HFE . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 94

5.3.3 SFLASH . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

5.3.4 OV et UOV . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

6 Faiblesses du Schma HM (Hidden Matrix) 97

6.1 Le schma HM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

6.1.1 Description du schma HM . . . . . . . . . . . . . . . . . . . 98

6.1.2 Travaux prcdents en rapport avec le schma HM, quelques

considrations . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

6.2 Mise en vidence dun distingueur : proprit de la direntielle de HM100

6.2.1 Proprit de la direntielle de lapplication interne secrte f

de HM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6.2.2 Proprit de la direntielle de la cl publique PK de HM . . 101

6.3 Inversion du Schma . . . . . . . . . . . . . . . . . . . . . . . . . . . 102

6.3.1 Illustration : Cas M = 0 . . . . . . . . . . . . . . . . . . . . . 103

6.3.2 Rsultats exprimentaux et observations . . . . . . . . . . . . 104

6.3.3 propos du comportement du degr de rgularit . . . . . . 105

6.3.4 Rsum des observations . . . . . . . . . . . . . . . . . . . . . 109

6.4 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

7 Une Famille de Cls Faibles pour le Systme HFE (Hidden Field

Equations) 111

7.1 Description du schma HFE et attaques existantes . . . . . . . . . . 112

7.1.1 Description du systme HFE . . . . . . . . . . . . . . . . . . 112

7.1.2 Cls secrtes quivalentes et extension publique . . . . . . . . 113

7.1.3 Attaques existantes sur le systme HFE . . . . . . . . . . . . 114

7.2 Nouvelle famille de cls faibles pour HFE . . . . . . . . . . . . . . . 115

7.2.1 Rappel : Attaque sur SFLASH . . . . . . . . . . . . . . . . . 115

7.2.2 Proprit de commutativit avec le polynme interne pour le

morphisme de Frobenius . . . . . . . . . . . . . . . . . . . . . 116

7.2.3 Identication dune famille T

K

de cls faibles pur HFE . . . . 118

7.3 Description de lattaque des systmes HFE utilisant des polynmes

secrets de la famille T

K

. . . . . . . . . . . . . . . . . . . . . . . . . . 121

7.3.1 Recouvrement des applications de Frobenius F

S

et F

T

. . . . 122

7.3.2 Appropriation dinformation en rapport avec S et T . . . . . 123

7.3.3 Cration dune cl secrte quivalente g . . . . . . . . . . . . 124

xii Table des matires

7.3.4 Recouvrement dune cl secrte de bas-degr quivalente la

cl secrte de dpart . . . . . . . . . . . . . . . . . . . . . . . 126

7.4 Implantation de lattaque des systmes HFE utilisant des polynmes

secrets de la famille T

K

. . . . . . . . . . . . . . . . . . . . . . . . . . 131

7.4.1 Pseudo-code de lattaque . . . . . . . . . . . . . . . . . . . . 131

7.4.2 Expriences . . . . . . . . . . . . . . . . . . . . . . . . . . . . 131

7.5 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134

8 Conclusions et Perspectives 137

8.1 Contributions et conclusions . . . . . . . . . . . . . . . . . . . . . . . 137

8.2 Perspectives . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 139

A Calcul des Coecients H 141

A.1 Calcul des Coecients H pour les schmas du type Misty, Mthode

directe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 142

A.1.1 Restrictions sur les relations 1 entre les blocs . . . . . . . . . 142

A.1.2 Squences 1 possibles et produit des N(d

i

), i = 1 . . . k 2 . . 143

A.1.3 Formules gnrales, Formule directe pour les coecients H . . 149

A.1.4 Dirents cas considrer . . . . . . . . . . . . . . . . . . . . 152

A.2 Calcul des Coecients H dans le cas des schmas de Feistel avec

permutations internes, Mthode Directe . . . . . . . . . . . . . . . . 152

A.2.1 Restrictions sur les relations 1 entre les blocs . . . . . . . . . 152

A.2.2 Squences 1 possibles et produit des N(d

i

), i = 1, . . . k . . . . 153

A.2.3 Formules gnrales, formules gnrales pour H . . . . . . . . 157

A.2.4 Dirents cas considrer . . . . . . . . . . . . . . . . . . . . 160

A.3 Calculs des Coecients H pour les schmas du type Misty, Mthode

par rcurrence . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161

A.3.1 Coecients H pour un tour et deux tours . . . . . . . . . . . 161

A.3.2 Formules de rcurrence pour les coecients H . . . . . . . . . 163

A.3.3 valuation asymptotique du comportement des . . . . . . . 164

A.4 Calcul des Coecients H pour les schmas de Feistel avec permuta-

tions internes, Mthode par Rcurrence . . . . . . . . . . . . . . . . . 169

A.4.1 Coecients H pour un tour et deux tours . . . . . . . . . . . 169

A.4.2 Formules de rcurrence pour les coecients H . . . . . . . . . 171

Bibliographie 175

Table des gures

1.1 Schma de Feistel avec fonction interne f. Message dentre [L, R],

message de sortie [S, T]. . . . . . . . . . . . . . . . . . . . . . . . . . 4

1.2 Inverse dun schma de Feistel,

1

. Message dentre [S, T], message

de sortie [L, R]. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.3

k

(f

1

, . . . , f

k

)([L, R]) = [S, T]. . . . . . . . . . . . . . . . . . . . . . . 6

1.4 Schmas Misty L ( gauche) et Misty R ( droite). Message dentre

[L, R], message de sortie [S, T]. . . . . . . . . . . . . . . . . . . . . . 7

1.5 M

k

L

(f

1

, . . . , f

k

)([L, R]) = [S, T]. . . . . . . . . . . . . . . . . . . . . . 9

2.1 (f

1

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.2

2

(f

1

, f

2

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.3

3

(f

1

, f

2

, f

3

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

2.4

4

(f

1

, f

2

, f

3

, f

4

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.5

5

(f

1

, f

2

, f

3

, f

4

, f

5

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.6 M

1

L

(f

1

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

2.7 M

2

L

(f

1

, f

2

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

2.8 M

3

L

(f

1

, f

2

, f

3

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

2.9 Les galits utilises dans la CPCA-2 sur M

3

L

, avec trois messages . . 23

2.10 M

4

L

(f

1

, f

2

, f

3

, f

4

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

2.11 Les galits utilises dans la CPCA-2 sur M

4

L

, avec quatre messages . 25

2.12

5

(f

1

, f

2

, f

3

, f

4

, f

5

) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

3.1 M

6

L

(f

1

, f

2

, f

3

, f

4

, f

5

, f

6

) . . . . . . . . . . . . . . . . . . . . . . . . . . 32

3.2

6

(f

1

, f

2

, f

3

, f

4

, f

5

, f

6

) . . . . . . . . . . . . . . . . . . . . . . . . . . 36

3.3

k

(f

1

, . . . , f

k

)([L

1

, R

1

]) = [S

1

, T

1

],

k

(f

1

, . . . , f

k

)([L

2

, R

2

]) = [S

2

, T

2

] 44

3.4 M

k

L

(f

1

, . . . , f

k

)([L

1

, R

1

]) = [S

1

, T

1

],M

k

L

(f

1

, . . . , f

k

)([L

2

, R

2

]) = [S

2

, T

2

] 45

3.5

k

(f

1

, . . . , f

k

)([L

1

, R

1

]) = [S

1

, T

1

],

k

(f

1

, . . . , f

k

)([L

2

, R

2

]) = [S

2

, T

2

] 54

3.6 M

k

L

(f

1

, . . . , f

k

)([L

1

, R

1

]) = [S

1

, T

1

], M

k

L

(f

1

, . . . , f

k

)([L

2

, R

2

]) = [S

2

, T

2

] 55

4.1 k tours de schmas Misty L . . . . . . . . . . . . . . . . . . . . . . . 60

4.2 k tours de schmas de Feistel . . . . . . . . . . . . . . . . . . . . . . 67

4.3 valeurs des coecients H dans les dirents cas considrs, pour 1,2,3

et 4 tours. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

4.4 Valeurs des coecients H dans les dirents cas considrs, pour 5

tours. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

4.5 Valeurs des coecients H dans les dirents cas considrs, pour 6

tours. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 74

5.1 p = T f S. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 80

xiv Table des gures

7.1 PK = T f S, La che discontinue indique que f est coecients

dans K. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

7.2 PK = T f S =

T g

S. Les ches discontinues indiquent les

applications coecients dans K. . . . . . . . . . . . . . . . . . . . . 125

7.3 g = F

1

2

f F

1

1

. Les ches en pointills indiquent les applications

inconnues. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 128

7.4 Pseudo-code de lattaque . . . . . . . . . . . . . . . . . . . . . . . . . . 132

A.1 M

k

L

(f

1

, . . . , f

k

)([L

1

, R

1

]) = [S

1

, T

1

], M

k

L

(f

1

, . . . , f

k

)([L

2

, R

2

]) = [S

2

, T

2

] 142

A.2

k

(f

1

, . . . , f

k

)([L

1

, R

1

]) = [S

1

, T

1

],

k

(f

1

, . . . , f

k

)([L

2

, R

2

]) = [S

2

, T

2

] 153

A.3 Un tour de Misty L . . . . . . . . . . . . . . . . . . . . . . . . . . . . 161

A.4 Deux tours de Misty L . . . . . . . . . . . . . . . . . . . . . . . . . . 162

A.5 M

k

L

(f

1

, . . . , f

k

)([L, R]) = [S, T] . . . . . . . . . . . . . . . . . . . . . 163

A.6 Un tour de Schma de Feistel . . . . . . . . . . . . . . . . . . . . . . 169

A.7 Deux tours de schmas de Feistel . . . . . . . . . . . . . . . . . . . . 170

A.8

k

(f

1

, . . . , f

k

)([L, R]) = [S, T] . . . . . . . . . . . . . . . . . . . . . . 171

Liste des tableaux

2.1 Nombre moyen de quadruplets de messages (indices i, j, k, l) pr-

sentant les collisions S

i

T

i

= S

j

T

j

et S

k

T

k

= S

l

T

l

, dans le

cadre dune attaque CPA-1. Ce nombre est donn pour une permu-

tation correspondant cinq tours de schmas Misty L, et pour une

permutation (suppose) alatoire. . . . . . . . . . . . . . . . . . . . . 28

4.1 Nombre maximum de calculs ncessaires pour distinguer k tours de

schmas de Feistel avec fonctions internes, dune permutation ala-

toire avec signature paire. . . . . . . . . . . . . . . . . . . . . . . . . 60

4.2 Ordre de grandeur des =

H2

4n

|Bn|

k

1

11/2

2n

, dans les dirents cas

considrs. De ces valeurs se dduisent facilement les meilleures at-

taques deux points. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 62

4.3 Meilleures complexits des attaques deux points permettant de dis-

tinguer k tours de schmas Misty L dune permutation alatoire paire. 64

4.4 Nombre minimum de calculs ncessaires pour distinguer k tours de

schmas Misty L, dune permutation alatoire paire. . . . . . . . . . 65

4.5 Valeurs des coecients H dans les dirents cas considrs, pour 1,

2, 3, et 4 tours. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

4.6 Valeurs des coecients H dans les dirents cas considrs, pour 5

tours. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66

4.7 Valeurs des coecients H dans les dirents cas considrs, pour 6

tours. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 66

4.8 Ordre de grandeur des =

H2

4n

|Bn|

k

1

11/2

2n

, dans les dirents cas

considrs. De ces valeurs se dduisent facilement les meilleures at-

taques deux points. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 69

4.9 Meilleure complexit des attaques deux points permettant de distin-

guer k tours de schmas de Feistel dune permutation alatoire paire. 72

4.10 Nombre maximum de calculs ncessaires pour distinguer k tours de

schmas de Feistel avec permutations internes, dune permutation

alatoire paire. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 73

6.1 Rsultats exprimentaux pour lattaque consistant recouvrer un clair

partir dun chir, utilisant lalgorithme F

4

de calcul de bases de Grbner

disponible sous Magma. . . . . . . . . . . . . . . . . . . . . . . . . . . 104

6.2 Rsum des quations obtenues au cours dun calcul de base de Grb-

ner de lidal engendr par les quations de la cl publique de HM . . 110

7.1 Mesures de temps pour les direntes tapes de lattaque, pour les ensembles

de paramtres A, B et C. . . . . . . . . . . . . . . . . . . . . . . . . . 133

xvi Liste des tableaux

7.2 Mesures de temps pour les direntes tapes de lattaque, pour les ensembles

de paramtres D et E. . . . . . . . . . . . . . . . . . . . . . . . . . . . 135

Notations et Dnitions

/

n

(K) Anneau de matrices carres de taille n coecients dans K.

GL

n

(k) Sous-groupe multiplicatif de /

n

(K) des matrices invisibles.

F

q

Corps ni q lments

Z Ensemble des entiers relatifs

N Ensemble des entiers naturels

I

n

Mots de n bits, I

n

= 0, 1

n

F

n

Ensemble dans applications de I

n

dans I

n

B

n

Ensemble de permutations de I

n

Addition bit bit, addition dans F

2

Composition de fonctions

[L, R] Concatnation du mot L et du mot R

Indicatrice dEuler qui un entier strictement positif n associe le

nombre dentiers positifs infrieurs n et premiers avec n.

Premire partie

AUTOUR DES SCHMAS DE

FEISTEL ET DE MISTY

Chapitre 1

Schmas de Feistel avec

Permutations Internes et Schmas

du type Misty, Attaques

Gnriques et Attaques Deux

Points

Sommaire

1.1 Les schmas de Feistel avec permutations internes . . . . . 3

1.1.1 Introduction gnrale . . . . . . . . . . . . . . . . . . . . . . 3

1.1.2 Dnition des schmas de Feistel et proprits lmentaires . 4

1.2 Les schmas du type Misty . . . . . . . . . . . . . . . . . . . 6

1.2.1 Introduction gnrale . . . . . . . . . . . . . . . . . . . . . . 6

1.2.2 Dnition et proprits lmentaires . . . . . . . . . . . . . . 7

1.3 Attaques Gnriques et Attaques Deux Points . . . . . . . . 9

1.1 Les schmas de Feistel avec permutations internes

1.1.1 Introduction gnrale

Les schmas de Feistel ont t introduits an de construire des permutations

de 0, . . . , 2

2n

1 partir de fonctions sur des ensembles plus petits, typiquement

0, . . . , 2

n

1. Ces fonctions sur 0, . . . , 2

n

1 sont usuellement appeles fonctions

internes. Composer plusieurs schmas de Feistel utilisant des fonctions internes in-

dpendantes, ce que lon appelle considrer plusieurs tours de schmas de Feistel,

permet de construire des permutations pseudo-alatoires. Ceci explique lutilisation

intensive des schmas de Feistel en cryptologie symtrique, qui se trouvent tre la

base de nombreux schmas (par exemple, le DES). La gure 1.1 reprsente un tour

de schma de Feistel.

Luby et Racko ont initialis les travaux de recherche sur ces schmas de Feis-

tel [LR88], lorsque les fonctions internes sont alatoires. Suivent nombreux rsultats,

tant sur ces schmas de Feistel, dits classiques que sur des schmas de Feistel mo-

dis. Par exemple, des rsultats de [Jut98], Schneier et Kelsey [SK96], et de Patarin

4

Chapitre 1. Schmas de Feistel avec Permutations Internes et Schmas

du type Misty, Attaques Gnriques et Attaques Deux Points

L

f

R

S T

Figure 1.1: Schma de Feistel avec fonction interne f. Message dentre [L, R],

message de sortie [S, T].

et Nachef [PNB06b] traitent des schmas de Feistel dissymtriques avec fonctions

internes expansives. Par ailleurs, Patarin et al. se sont intresss aux schmas de Feis-

tel dissymtriques avec fonctions contractantes [PNB06a]. Une autre construction

consiste considrer des schmas de Feistel dissymtriques, o certains tours sont

expansifs et certains contractants, comme il fait usage dans Bear ou Lion [AB96].

Une autre construction se rapportant aux schmas de Feistel originels est celle

des schmas de Feistel avec permutations internes. Ceux-ci sont utiliss dans de

nombreux schmas, comme Twosh [Nyb96], Camellia [AIK

+

00] ou encore DEAL

[Knu98]. Cependant, peu de rsultats concernant ces schmas de Feistel particu-

liers se trouvent dans la littrature. Knudsen [Knu02] prsente une attaque sur cinq

tours de schmas de Feistel avec permutations internes, base sur une direntielle

impossible (pour deux entres/sorties, certaines relations entre les blocs ne peuvent

arriver). Plus rcemment, Piret sest intress dans [Pir06] aux preuves de scurit

de ces schmas de Feistel avec permutations internes pour trois et quatre tours.

Pourtant, lutilisation de permutations internes plutt que de fonctions inuence

ltude de ces schmas. Par exemple, Rijmen et al. exposent une attaque fonction-

nant dans le cas de schmas de Feistel dont les fonctions internes prsentent de

mauvaises proprits de surjectivit [RPW97]. Une autre illustration de ce fait se

trouve dans [Bih97], o est expose une attaque exploitant la bijectivit des fonctions

internes.

Nous allons nous intresser, entre autres, aux schmas de Feistel sur 0, . . . , 2

2n

1, utilisant des permutations internes de 0, . . . , 2

n

1, et plus prcisment aux at-

taques gnriques sur ces schmas. Ces attaques sont des attaques fonctionnant dans

le cas gnrique o les permutations internes sont alatoires [TP09]. Une description

plus dtaille de ces attaques gnriques est donne la section 1.3.

1.1.2 Dnition des schmas de Feistel et proprits lmentaires

Pour les notations utilises, nous renvoyons vers la partie Notations.

Dnition 1 (Un tour de schma de Feistel avec permutation interne)

1.1. Les schmas de Feistel avec permutations internes 5

Soit f B

n

et L, R, S, T I

n

. La permutation , dnie par :

(f)([L, R]) = [R, L f(R)],

est appele un tour de schma de Feistel avec permutation interne f.

Remarque : Lorsque la permutation interne implique est claire, ou lorsque nous

parlons du schma de manire gnrale, nous notons simplement . Notons encore

que nous ne considrons dans cette premire partie que des schmas dont les permu-

tations internes sont alatoires. Par suite, lorsque nous faisons usage de la notation

, sauf mention contraire, nous supposons la permutations interne alatoire.

La permutation est reprsente la gure 1.1 de la sous-section prcdente.

Pour se convaincre que est une permutation, il sut de remarquer que ([T, S]) =

[R, L]. Ainsi, en notant la permutation des deux blocs de taille n dun message de

taille 2n, nous avons :

1

= ,

ce qui est rsum par la gure 1.2.

L R

f

S T

T S

R L

Figure 1.2: Inverse dun schma de Feistel,

1

. Message dentre [S, T], message

de sortie [L, R].

Nous introduisons galement la dnition suivante, correspondant aux reprsen-

tations de la gure 1.3 :

Dnition 2 (k tours de schma de Feistel avec permutations internes)

Soit (f

1

, . . . , f

k

) B

k

n

et L, R I

n

. La permutation

k

pour k 1, dnie par :

k

(f

1

, . . . , f

k

)([L, R]) = (f

k

) (f

1

)([R, L]),

est appele k tours de schmas de Feistel avec permutations internes (f

1

, . . . , f

k

).

6

Chapitre 1. Schmas de Feistel avec Permutations Internes et Schmas

du type Misty, Attaques Gnriques et Attaques Deux Points

L R

f 1

R X

1

f

S T

S X

k2

k

L 1 3 k f X T S

k f

R

f 2 f 1 f

k2

X

1

X

2

Figure 1.3:

k

(f

1

, . . . , f

k

)([L, R]) = [S, T].

Remarque : Ici encore, nous pouvons appeler cette permutation

k

sans spcier

les permutations internes. Sauf mention contraire,

k

dsigne k tours de schmas de

Feistel avec permutations internes alatoires.

La reprsentation usuelle des schmas de Feistel est celle de gauche dans la gure 1.3.

Cependant, avec cette reprsentation, les nouveaux blocs apparaissant lors du calcul

dun message sont reprsents deux fois chacun. La reprsentation de droite de la

gure 1.3 a lavantage de mettre en vidence uniquement le nouveau bloc apparais-

sant chaque tour. Notre analyse tudiant direntes congurations pour ces blocs

(dits internes), nous donnons systmatiquement la prfrence cette reprsentation

moins classique.

La sortie de tels schmas sera appele [S, T].

1.2 Les schmas du type Misty

1.2.1 Introduction gnrale

La manire la plus rpandue de construire des permutations pseudo-alatoires

partir de fonctions alatoires ou pseudo-alatoires, oprant gnralement sur un

ensemble plus petit, est de considrer plusieurs tours de schmas de Feistel (voir

section 1.1). Cependant, il existe dautres constructions permettant dobtenir des

permutations pseudo-alatoires, comme par exemple le schma de Massey et Lai

utilis dans IDEA [LM91], toutes les variantes des schmas de Feistel, ou encore les

schmas utiliss dans Misty [Mat97]. Ceux sont ces derniers qui font lobjet dune

tude particulire dans cette partie I, avec les schmas de Feistel avec permutations

internes. Il y a deux schmas du type Misty (Misty L et Misty R), reprsents la

gure 1.4.

1.2. Les schmas du type Misty 7

L R

S T

f

L R

S T

f

Figure 1.4: Schmas Misty L ( gauche) et Misty R ( droite). Message dentre

[L, R], message de sortie [S, T].

La structure de ces schmas est utilise dans schma de chirement par blocs

de Matsui [Mat97], tout comme dans la variante de Kasumi [Ka], adopte comme

standard de chirement par blocs pour le chirement et la protection de lintgrit

dans les systmes de tlphones portables troisime gnration. Des attaques sur ces

schmas ont dj t tudies, notamment [GM01, KW02, PQ05, SZ97, Suga, Sugb].

Dans cette partie I, tout comme pour les schmas de Feistel avec permutations

internes, nous nous intressons aux attaques gnriques, lorsque les permutations

internes sont alatoires [NPT10]. Nous renvoyons vers la section 1.3 pour des dtails

sur ce type dattaque.

1.2.2 Dnition et proprits lmentaires

Pour les notations utilises, nous renvoyons vers la partie Notations. Dnissons

les deux schmas du type Misty, dj reprsents la gure 1.4 :

Dnition 3 (Un tour de schma Misty L) Soit f B

n

et L, R I

n

. La

permutation M

L

, dnie par :

M

L

(f)([L, R]) = [R, R f(L)],

est appele un tour de schma de Misty L. avec permutation interne f.

Dnition 4 (Un tour de schma du type Misty R) Soit f B

n

et L, R

I

n

. La permutation M

R

, dnie par :

M

R

(f)([L, R]) = [R f(L), f(L)],

est appele un tour de schma de Misty R. avec permutation interne f.

Remarque :

1. Pour ces deux schmas, nous ne prcisons pas que la fonction interne est une

permutation. En eet, lorsque f nest pas bijective, le schma dni nest pas

inversible. Ceci est dtaill dans la suite de cette sous-section.

8

Chapitre 1. Schmas de Feistel avec Permutations Internes et Schmas

du type Misty, Attaques Gnriques et Attaques Deux Points

2. Lorsque la permutation interne implique est claire, ou lorsque nous parlons

du schma de manire gnrale, nous notons simplement M

L

ou M

R

. Sauf

mention contraire, M

L

(respectivement M

R

) dsigne un schma du type Misty

L (respectivement Misty R), avec permutation interne alatoire.

Voyons quoi correspond linversion de ces schmas, ainsi que la relation entre

eux. Soit f B

n

. Introduisons les permutations de B

2n

, (f) (ou simplement )

et , dnies par :

(f)([L, R]) = [f(L), R], (1.1)

([L, R]) = [R, L R]. (1.2)

Ainsi, nous pouvons dcomposer les permutations M

L

et M

R

:

M

L

(f) = (f), (1.3)

M

R

(f) =

2

(f). (1.4)

Linverse de scrit :

(f)

1

= (f

1

), (1.5)

et vrie :

2

([L, R]) = [L R, L],

3

([L, R]) = [L, R]

2

=

1

. (1.6)

De toutes les quations prcdentes, linverse de M

L

(f) peut scrire :

M

1

L

(f) = (f

1

)

1

= M

R

(f

1

)

1

. (1.7)

Ceci montre que linverse dune permutation M

L

est une permutation M

R

com-

position prs par ou

1

sur les entres et sorties de M

R

. Par suite, la scurit

de M

L

et M

R

est la mme, pour les attaques o lattaquant peut autant choisir

les entres que les sorties. Dans notre situation, ceci exclut simplement les attaques

CPA (attaques clair choisi, voir la section 1.3 suivante).

Notre analyse se concentre uniquement sur les schmas L du type Misty, qui sont

les plus classiques en cryptologie. Les schmas Misty L, M

L

, ou plus gnralement

M

k

L

sont reprsents par la gure 1.5 et dnis comme suit :

Dnition 5 (k tour de schmas Misty L) Soit (f

1

, . . . , f

k

) B

k

n

et

L, R, S, T I

n

. La permutation M

k

L

, dnie par :

M

k

L

(f

1

, . . . , f

k

)([L, R]) = M

L

(f

k

) M

L

(f

1

)[R, L],

est appele k tours de schmas du type Misty.

Remarque : Ici encore, nous pouvons invoquer M

k

L

sans spcier les permutations

internes. Sauf mention contraire, M

k

L

dsigne k tours de schmas du type Misty

(Misty L) avec permutations internes alatoires.

La sortie de tels schmas sera toujours note [S, T].

1.3. Attaques Gnriques et Attaques Deux Points 9

3 f k f

2 f

L

1 f

X T S R

k2

X

1

X

2

Figure 1.5: M

k

L

(f

1

, . . . , f

k

)([L, R]) = [S, T].

1.3 Attaques Gnriques et Attaques Deux Points

Dnition 6 (Attaque Gnrique) Une attaque sur un schma de Feistel avec

permutations internes ou sur un schma du type Misty est dite gnrique lorsque les

permutations internes sont supposes alatoires.

Dans les schmas de chirement par bloc utiliss, les permutations internes ne

sont pas toujours pseudo-alatoires. Par consquent, de meilleures attaques que les

gnriques existent alors souvent sur ces schmas. Cependant, ceci fait galement

en quelque sorte lintrt de ces attaques gnriques : ces attaques nexploitent pas

de faiblesse ventuelle des fonctions (ou permutations) internes utilises, mais se

basent uniquement sur la structure des schmas. Dans notre tude des permuta-

tions sur 2n bits,

k

ou M

k

L

, nous considrons des attaques but de distinguer lune

ou lautre de ces permutations spciques dune permutation alatoire sur 2n bits.

Ces travaux, correspondant [TP09] pour les schmas de Feistel avec permutations

internes et [NPT10] pour les schmas du type Misty, sont rapprocher de travaux

similaires prcdents fait sur dautres schmas basiques ([Pat01] pour les schmas de

Feistel classiques, [PNB06b] pour les schmas de Feistel dissymtriques avec fonc-

tions expansives ou [PNB06a] pour ces schmas avec des fonctions contractantes).

Nous nous intressons principalement aux attaques deux points. Ces attaques

deux points utilisent des corrlations entre des paires de messages (ce qui inclut les

attaques direntielles). Ces attaques se sont montres tre jusqu prsent gn-

ralement les meilleures possibles sur des schmas de Feistel avec fonctions internes

alatoires, et bien que le cas des schmas de Feistel avec permutations internes soit

spcique, ceci a motiv lanalyse faite dans [TP09], et dveloppe ici. De plus,

rappelons que Piret a fait dans [Pir06] des preuves de scurit pour ces schmas,

pour trois et quatre tours. Ces bornes de scurit se trouvent tre les mmes que

les complexits des meilleures attaques deux points que nous avons trouves pour

ce nombre de tours (sauf pour trois tours, CPA, o la meilleure attaque, comme

pour les schmas de Feistel classiques, est une attaque trois points). Prcisment,

notons que les attaques deux points ne sont pas toujours les meilleures possibles.

titre de tmoin, on peut citer les schmas Benes [PM06], les schmas du type

Misty (Misty L et Misty R) [GM01], ou encore les schmas de Feistel dissymtriques

avec fonctions expansives [Jut98, PNB06b], pour lesquels dautres types dattaques

gnriques fournissent de meilleures complexits.

Prcisment, pour les schmas du type Misty (Misty L), nous faisons dans cette

partie une analyse similaire celle faite pour les schmas de Feistel avec permuta-

10

Chapitre 1. Schmas de Feistel avec Permutations Internes et Schmas

du type Misty, Attaques Gnriques et Attaques Deux Points

tions internes. Ainsi, nous donnons donc les meilleures attaques deux points pour

nimporte quel nombre de tours de schmas Misty L. Cependant, comme ces at-

taques ne sont pas ncessairement les meilleures pour ce schma, nous donnons

autant que possible les attaques alternatives connues (non deux points) fournissant

une meilleure complexit dattaque.

Lobjet de cette partie I est donc de regrouper les rsultats obtenus concernant

les attaques gnriques pour les schmas de Feistel avec permutations internes ou

schmas Misty L. Le chapitre 2 donne directement les meilleurs attaques gnriques

pour les premiers tours de ces deux schmas. Ensuite, nous expliquons une manire

dobtenir les meilleures attaques gnriques deux points pour un nombre de tours

plus grand. Les rsultats naux sont donns au chapitre 4. Il est intressant de

comparer la scurit de ces schmas avec celle des schmas de Feistel, plus largement

utiliss.

Remarque : Les direntes attaques considres sont : KPA (attaque clair connu),

CPA-1 (attaque clair choisi non adaptative), CPA-2 (attaque clair choisi adapta-

tive), CPCA-1 (attaque clair et chir choisis non adaptative) et CPCA-2 (attaque

clair et chir choisis adaptatives).

Lorsque lon sintresse aux attaques sur des gnrateurs de permutations (plus dune

permutation sur 2n bits est utilise), les KPA et CPA donnent la mme complexit.

Lintuition de ceci est que lon utilise alors le nombre maximal de messages par

permutation, mais ceci est justi au chapitre 3.

Chapitre 2

Meilleures Attaques Gnriques

sur les Premiers Tours de Schmas

de Feistel avec Permutations

Alatoires et Misty L

Dans ce chapitre, nous exposons directement les meilleures attaques gnriques

connues de complexit infrieure O

_

2

2n

_

, pour les cinq premiers tours des deux

schmas qui nous intressent. Ces attaque peuvent tre trouves dans [TP09,

NPT10]. Nous nous intressons principalement aux attaques deux points, mais

dautres que celles-ci peuvent tre cites lorsquelles sont meilleures. Ces attaques

deux points sont galement lobjet dune tude plus approfondie par la suite (cha-

pitre 3 et 4).

Notons que les attaques ne sont pas uniques, dans le sens o deux attaques di-

rentes (pour le cas des attaques deux points, deux attaques exploitant des relations

direntes entre les blocs dentre et sortie de deux messages distincts) peuvent

mener la mme complexit. Ceci sera mis en vidence dans le chapitre 4. Nous

donnons ici une seule attaque par nombre de tours considr, sauf lorsquune attaque

autre que les attaques deux points fournit une meilleure complexit.

Les complexits de toutes ces attaques sont rappeles dans le tableau 4.9 de la

sous-section 4.2.3 pour les schmas de Feistel et le tableau 4.3 de la sous-section 4.1.3

pour les schmas Misty L.

Sommaire

2.1 Meilleures attaques gnriques sur les premiers tours de

schmas de Feistel avec permutations internes . . . . . . . . 12

2.1.1 Un tour . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.1.2 Deux tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.1.3 Trois tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 14

2.1.4 Quatre tours . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.1.5 Cinq tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

2.2 Meilleures attaques gnriques, de complexit infrieure

O

_

2

2n

_

sur les premiers tours de schmas du type Misty . . 19

2.2.1 Un tour . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.2.2 Deux tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

2.2.3 Trois tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

12

Chapitre 2. Meilleures Attaques Gnriques sur les Premiers Tours de

Schmas de Feistel avec Permutations Alatoires et Misty L

2.2.4 Quatre tours . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

2.2.5 Cinq tours . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

2.1 Meilleures attaques gnriques sur les premiers tours

de schmas de Feistel avec permutations internes

Les schmas de Feistel avec permutations internes nayant pas fait lobjet de

beaucoup dtudes, les attaques de cette section nont pas forcment t mentionnes

lors de travaux prcdents (sauf pour lattaque sur cinq tours de la sous-section 2.1.5,

donne par Knudsen dans [Knu02]). Notons que les attaques sur les deux premiers

tours de schmas de Feistel avec permutations internes (sous-section 2.1.1 et 2.1.2)

restent inchanges compares aux attaques sur un ou deux tours de schmas de

Feistel classiques (avec fonctions internes) [Pat01]. Nous les rappelons tout de mme

dans ce chapitre. Nous pouvons noter que ce rsultat nest pas surprenant. En eet,

distinguer une fonction alatoire sur n bits dune permutation alatoire sur n bits

ncessite de lordre de 2

n/2

calculs. Ceci se dduit du paradoxe des anniversaires, car

au bout de 2

n/2

valuations, une fonction alatoire sur n bits fournit une collision

sur deux sorties avec probabilit suprieure 1/2. Ainsi, lorsquune attaque sur des

schmas de Feistel avec fonctions alatoires internes ncessite un nombre de calculs

trs infrieur 2

n/2

, cette attaque nexploite pas la non-bijectivit des fonctions

internes, et fonctionne encore lorsque les fonctions internes alatoires sont en fait

des permutations alatoires.

Au-del de deux tours, les attaques deux points sont direntes que dans le cas

des schmas de Feistel avec fonctions alatoires internes. Il existe une attaque trois

points sur trois tours de schmas de Feistel avec fonctions internes alatoires, clair

et chir choisis, ncessitant trois messages ([LR88] p.385). Pour la mme raison que

pour les attaques sur un ou deux tours invoque plus haut, cette attaque trois points

sapplique encore lorsque les fonctions internes alatoires sont des permutations

alatoires (sous-section 2.1.3 ci-dessous). Jusqu cinq tours, les meilleures attaques

deux points trouves exploitent une direntielle impossible des schmas de Feistel

avec permutations alatoires internes. Cependant, ceci ne se gnralise pas au-del

de cinq tours, comme nous le verrons dans lexemple sur six tours du chapitre 3

(sous-section 3.2.2), ou dans le chapitre 4.

Pour ces cinq premiers tours, la complexit des attaques, except pour la KPA

sur trois tours, est identique aux complexit des attaques deux points sur les schmas

de Feistel classiques [Pat01]. Cependant, ceci ne pouvait tre prdit avant lanalyse

de [TP09]. Pour trois tours, la meilleure KPA deux points est de complexit O(2

n

)

calculs, alors que O

_

2

n/2

_

taient ncessaires pour les schmas de Feistel classiques.

2.1. Meilleures attaques gnriques sur les premiers tours de schmas

de Feistel avec permutations internes 13

2.1.1 Un tour

Pour un tour de schma de Feistel, nous avons les relations et la gure 2.1

suivantes :

_

S = R

T = f

1

(R) L

L

1 f R=S

T

Figure 2.1: (f

1

)

2.1.1.1 KPA

Il existe une attaque clair connu qui nutilise quun seul message clair [L, R].

Lattaquant peut se contenter de tester si la sortie de la permutation teste, dnote

par [S, T], vrie S = R. Si la permutation est un seul tour de schma de Feistel,

cette galit est toujours vrie. Si la permutation considre est une permutation

alatoire de 2n bits sur 2n bits, lgalit prcdente entre le bloc R dentre et le

bloc S de sortie apparat avec probabilit 1/2

n

.

Pour un tour, nous avons donc une attaque clair connu qui ne ncessite que de

lordre de 1 calculs. Par consquent, tout autre type dattaque peut se monter avec

O(1) calculs galement.

2.1.2 Deux tours

Pour deux tours de schmas de Feistel, nous avons les relations et la gure 2.2

suivantes :

_

S = f

1

(R) L

T = f

2

(f

1

(R) L) R

L S

f

T

3

R

1 f

Figure 2.2:

2

(f

1

, f

2

)

14

Chapitre 2. Meilleures Attaques Gnriques sur les Premiers Tours de

Schmas de Feistel avec Permutations Alatoires et Misty L

2.1.2.1 CPA-1

Pour deux tours de schmas de Feistel, et dans le cas dune attaque clair choisi

non adaptative, lattaquant peut par exemple choisir deux messages dentre [L

1

, R

1

]

et [L

2

, R

2

], tels que les blocs droits des deux messages soient gaux : R

1

= R

2

(et

par suite L

1

,= L

2

). Soient [S

1

, T

1

] et [S

2

, T

2

] les sorties correspondantes, pour la

permutation considre. Alors, lattaquant peut simplement tester si S

1

S

2

=

L

1

L

2

. En eet, cette galit sur les les blocs S de sortie apparat pour tous les

messages dentre choisis de cette manire, quand la permutation est compose de

2 tours de schmas de Feistel. Cette mme galit apparat avec probabilit 1/2

n

dans le cas dune permutation alatoire.

Par consquent, nous avons une attaque clair choisi non adaptative (CPA-1)

ncessitant de lordre de 2 calculs.

2.1.2.2 KPA

Lattaque prcdente ncessite davoir des messages clairs vriant une certaine

galit sur leur blocs (en loccurence, R

1

= R

2

). Dans le cadre dune attaque clair

connu, les messages dentre ne peuvent plus tre choisis de la sorte. Par contre, par

le paradoxe de anniversaire, deux tels messages clairs ont un probabilit suprieure

1/2 dexister aprs la gnration de O

_

2

n/2

_

messages. Une fois les deux messages

[L

i

, R

i

] et [L

j

, R

j

] obtenus, avec R

i

= R

j

et L

i

,= L

j

, lattaquant peut terminer

lattaque comme dans le cas de la CPA-1 prcdente. Autrement dit, il teste si

S

i

S

j

= L

i

L

j

.

Il en rsulte une attaque deux points clair connu en O

_

2

n/2

_

calculs.

2.1.3 Trois tours

Comme annonc au dbut de ce chapitre, les attaques deux points dcrites

dans [Pat01] ne sappliquent pas lorsque les fonctions utilises sont des permuta-

tions, pour un nombre de tours suprieur ou gal trois.

La gure 2.3 reprsente trois tours de schmas de Feistel et peut permettre de

retrouver plus facilement les relations entre les blocs.

_

S = f

2

(f

1

(R) L) R

T = f

3

(S) f

1

(R) L

L X R

2 f 1 f

S

f

T

3

Figure 2.3:

3

(f

1

, f

2

, f

3

)

2.1. Meilleures attaques gnriques sur les premiers tours de schmas

de Feistel avec permutations internes 15

2.1.3.1 CPA-1

Commenons par dcrire une attaque clair choisi, non adaptative. Lattaquant

choisit des messages clairs dentre, [L

i

, R

i

] (dimage [S

i

, T

i

], par la permutation

considre), vriant : L

i

= L

j

et R

i

,= R

j

quand i ,= j. Ensuite, pour dirents

couples (i, j), il teste si les messages de sortie ont la proprit suivante : R

i

R

j

=

S

i

S

j

. La raison est que lorsque la permutation implique est 3 tours de schmas

de Feistel avec permutations internes, une telle galit napparat jamais. Si au

contraire, la permutation teste est une permutation alatoire, alors une collision

R

i

R

j

= S

i

S

j

, pour deux indices dirents i, j, arrive aprs valuation de

lordre de 2

n/2

messages.

Le deuxime rsultat concernant les permutations alatoires rsulte du paradoxe

des anniversaires. Focalisons-nous sur le rsultat concernant 3 tours de schma de

Feistel. Considrons la gure 2.3.

Supposons que pour deux indices dirents i, j, lgalit S

i

S

j

= R

i

R

j

a lieu.

La fonction f

2

tant une permutation, les valeurs internes X

i

et X

j

(cf. gure 2.3)

sont gales. En regardant au niveau de lentre de la permutation, le fait davoir

choisi L

i

= L

j

, comme f

1

est une permutation et X

i

= X

j

, implique R

i

= R

j

.

Or ceci est contradictoire avec le choix initial des messages. Ainsi, comme annonc,

avec le choix des messages dentre, lgalit S

i

S

j

= R

i

R

j

ne peut arriver pour

i ,= j.

Il en rsulte une attaque deux points clair choisi non adaptative (CPA-1),

ncessitant de lordre de 2

n/2

calculs.

2.1.3.2 KPA

Pour trois tours, la meilleure attaque clair connu (KPA) trouve ncessite

O(2

n

) calculs, tandis que O

_

2

n/2

_

messages taient susants pour lattaque gn-

rique sur 3 tours de schmas de Feistel avec fonctions internes [Pat01]. Ce phnomne

est expliqu au chapitre 3, paragraphe 4.2.2.2.

Lattaque est une adaptation de la CPA-1, comme dans le cas de la KPA sur

2 tours. Lattaquant attend de recevoir le nombre ncessaire de paires de messages

clairs dentre vriant, pour deux indices i et j distincts : L

i

= L

j

, R

i

,= R

j

. Cest

dire, pour la CPA-1 prcdente, il ncessite de lordre de 2

n/2

telles paires.

Par consquent, lattaque deux points clair connu dduite de la CPA-1 a une

complexit nale de lordre de 2

n

calculs.

2.1.3.3 Meilleure attaque CPCA-2 trois points.

Le cas dune attaque clair et chir choisis adaptative (CPCA-2) est un peu

particulier. Dans ce cas, il existe une attaque meilleure que les attaque deux points.

Ceci peut galement tre le cas pour dautres attaques sur dautres tours prsentes,

mais les attaques deux points sont notre connaissance celles donnant les meilleures

attaques.

16

Chapitre 2. Meilleures Attaques Gnriques sur les Premiers Tours de

Schmas de Feistel avec Permutations Alatoires et Misty L

Dans le cas de cette CPCA-2, lattaque sur trois tours de schmas de Feis-

tel avec fonctions internes, prsente dans [LR88] p.385, utilisant trois messages,

fonctionne encore lorsque lon remplace les fonctions par des permutations. Lat-

taque nest pas une attaque deux points, mais trois points. Lattaquant peut choisir

ses entres [L

i

, R

i

] et sorties [S

i

, T

i

] de la manire suivante : [L

1

, R

1

] et la sortie

[S

1

, T

1

] correspondante alatoires, puis [L

2

, R

2

] avec R

2

= R

1

, L

2

,= L

1

, et enn

[S

3

, T

3

] = [S

1

, T

1

L

1

L

2

]. Il peut alors simplement tester si R

3

= S

2

S

3

R

2

.

Dans le cas de trois tours dun schma de Feistel avec permutations internes, cette

galit arrive avec probabilit 1, alors que pour une permutation alatoire, une telle

galit apparat avec probabilit 1/2

n

.

On obtient bien une attaque deux points clair et chir choisis adaptative avec

seulement (de lordre de) trois calculs.

Remarque : Lorsque le nombre de messages mutiliss pour monter lattaque est petit

compar O

_

2

n/2

_

, il nest pas possible de distinguer une permutation alatoire

dune fonction alatoire. Pour un nombre de message en dessous de cette borne, les

attaques mises en jeu dans le cadre des schmas de Feistel nutilisent pas la bijectivit

ou non-bijectivit des fonctions impliques. Il est alors normal de retrouver les mmes

attaques. Cette remarque avait dj t faite au dbut de ce chapitre.

2.1.4 Quatre tours

Dans le cas de quatre tours (gure 2.4), les quations souhaites sur les blocs

dentre et de sortie an de monter les attaques, sont les mmes que dans le cas

de schmas de Feistel classiques ([Pat01] ou [AV96]). Cependant, les attaques sont

direntes, car elles nutilisent pas les mmes proprits du schma. Sur quatre

tours, et dans le cas des schmas de Feistel avec permutations internes alatoires,

les attaques sont par exemple toutes bases sur des direntielles impossibles, comme

pour la CPA-1 sur trois tours (sous-section 2.1.3). Pour quatre tours, les blocs de

sortie sont les suivants :

_

S = f

3

(f

2

(f

1

(R) L) R) f

1

(R) L

T = f

4

(S) f

2

(f

1

(R) L) R

L R

1 f

X X S

f

T

f f 2 3 4

1 2

Figure 2.4:

4

(f

1

, f

2

, f

3

, f

4

)

2.1. Meilleures attaques gnriques sur les premiers tours de schmas

de Feistel avec permutations internes 17

2.1.4.1 CPA-1

Pour monter une attaque chir choisi non adaptative, lattaquant peut par

exemple choisir dirents messages dentre [L

i

, R

i

], o les blocs de droite sont tous

gaux une valeur R

0

. Ensuite, il teste lgalit suivante sur les sorties, pour i ,= j :

L

i

L

j

= S

i

S

j

. Pour une permutation alatoire, par le paradoxe des anniversaires,

au bout de 2

n/2

valuations, une telle galit arrive avec une probabilit 1/2. Pour

quatre tours de schmas de Feistel, une telle conguration napparat pas.

Pour sassurer de lexistence cette direntielle impossible, considrons les quatre

permutations internes (f

1

, f

2

, f

3

, f

4

). Soit encore X la valeur f

2

(Lf

1

(R)) (le bloc

not X

2

dans la gure 2.4). Lgalit X

i

= X

j

, pour i ,= j, napparat jamais car

f

1

, f

2

sont des permutations et L

i

,= L

j

. Par suite, une autre galit napparaissant

pas est celle de R

i

X

i

et de R

j

X

j

. Or nous avons S

i

S

j

= f

3

(X

i

R

i

) L

i

f

3

(X

j

R

j

) L

j

. Comme f

3

est une permutation, il est impossible pour S

i

S

j

dtre gal L

i

L

j

.

On en dduit une attaque deux points, CPA1 en O

_

2

n/2

_

calculs.

2.1.4.2 KPA

La meilleure attaque clair connu trouve est une adaptation de la CPA-1

prcdente. Lattaquant peut attendre dobtenir O(2

n/2

) messages dentre vriant

L

i

= L

j

, puis appliquer lattaque prcdente. Cette attaque ncessite de lordre de

2

n

calculs.

2.1.5 Cinq tours

Pour cinq tours de schmas de Feistel avec permutations internes (gure 2.5 ci-

dessous), nous navons pas de meilleure attaque deux points que celle donne par

Knudsen, sur ces mmes schmas [Knu02]. Lattaque, comme pour celles prsentes

plus haut sur quatre tours, est base sur une conguration impossible.

_

S = f

4

(f

3

(f

2

(f

1

(R) L) R) f

1

(R) L) f

2

(f

1

(R) L) R

T = f

5

(S) f

3

(f

2

(f

1

(R) L) R) f

1

(R) L

R

1 f

X X

f f 2 3

1 2

L S X

3

f

T

f4 5

Figure 2.5:

5

(f

1

, f

2

, f

3

, f

4

, f

5

)

Plus prcisment, la direntielle impossible en question, pour cinq tours de

schma de Feistel avec permutations internes, est la suivante. Pour deux paires den-

tre/sorties ([L

1

, R

1

]/[S

1

, T

1

]) et ([L

2

, R

2

]/[S

2

, T

2

]), les galits suivantes ne peuvent

18

Chapitre 2. Meilleures Attaques Gnriques sur les Premiers Tours de

Schmas de Feistel avec Permutations Alatoires et Misty L

tre toutes vries la fois :

_

_

L

1

,= L

2

,

R

1

= R

2

,

S

1

= S

2

,

T

1

T

2

= L

1

L

2

.

En eet, regardons leet dventuelles telles galits sur les blocs, dans le cas

de cinq tours de schmas de Feistel. Lgalit S

1

= S

2

quivaut X

2

1

f

4

(X

3

1

) =

X

2

2

f

4

(X

3

2

) et T

1

T

2

= X

3

1

X

3

2

. Par ailleurs, lgalit R

1

= R

2

quivaut

L

1

L

2

= X

1

1

X

1

2

et X

2

1

X

2

2

= f

2

(X

1

1

) f

2

(X

1

2

). Utilisant ces nouvelles galits,

on a que T

1

T

2

= L

1

L

2

quivaut X

3

1

X

3

2

= X

1

1

X

1

2

. Or cette galit implique

X

2

1

= X

2

2

. Or, comme R

1

= R

2

, on a aussi X

1

1

X

1

2

= 0. On dduit que tous les

blocs sont gaux, jusquaux blocs dentre et de sortie, ce qui est absurde.

Dans le cas dune permutation alatoire, ces galits arrivent avec probabilit

environ 1/2

3n

entre deux messages. Par le paradoxe des anniversaires, on dduit

une attaque CPA-1 en 2

n

calculs (au bout de 2

n

valuations de messages [L

i

, R

0

],

R

0

constant, on attend davoir les galits sur les blocs de sortie avec probabilit

suprieur 1/2). On dduit galement une attaque KPA en 2

3n/2

calculs.

Autrement dit, il nexiste pas de quintuplet de permutations (f

1

, . . . , f

5

) B

5

n

,

telles quutilises comme fonctions internes, permettent dobtenir toutes ces galits

sur les blocs. Cette proprit, comme dans le cas de quatre tours, va tre exploite