Professional Documents

Culture Documents

TEMA (IV) Nuevas Tecnologias

Uploaded by

uriel_prOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

TEMA (IV) Nuevas Tecnologias

Uploaded by

uriel_prCopyright:

Available Formats

Unidad IV: Rgimen Jurdico Previstos en Venezuela contra los Delitos Informticos.

UNID D IV: R!"I#$N JUR%DI&' PR$VI()'( $N V$N$*U$+ +'( D$+I)'( IN,'R#-)I&'(: Delitos contra los sistemas que utilizan tecnologas de informacin. Delitos contra la propiedad. Delitos contra la privacidad de las personas y de las comunicaciones. Delitos contra nios, nias o adolescentes. Delitos contra el orden econmico. Agravantes. Penas accesorias. &'N)R

R!"I#$N JUR%DI&' PR$VI()' $N V$N$*U$+ IN,'R#-)I&'( &once.to

&'N)R

+'( D$+I)'(

El delito inform tico implica actividades criminales que en un primer momento los pases !an tratado de encuadrar en figurar tpicas de car cter tradicional, tales como ro"os o !urto, fraudes, falsificaciones, per#uicios, estafa, sa"ota#e, etc$tera. %in em"argo, de"e destacarse que el uso de las t$cnicas inform ticas !a creado nuevas posi"ilidades del uso inde"ido de las computadoras lo que !a propiciado a su vez la necesidad de regulacin por parte del derec!o. A nivel internacional se considera que no e&iste una definicin propia del delito inform tico, sin em"argo muc!os !an sido los esfuerzos de e&pertos que se !an ocupado del tema, y a'n cuando no e&iste una definicin con car cter universal, se !an formulado conceptos funcionales atendiendo a realidades nacionales concretas.

Por otra parte, de"e mencionarse que se !an formulado diferentes denominaciones para indicar las conductas ilcitas en las que se usa la computadora, tales como /delitos informticos/0 /delitos electr1nicos/0 /delitos relacionados con las com.utadoras/0 /crmenes .or com.utadora/0 /delincuencia relacionada con el ordenador/. En este orden de ideas, en el presente tra"a#o se entender n como (delitos inform ticos( todas aquellas conductas ilcitas suscepti"les de ser sancionadas por el derec!o penal, que !acen uso inde"ido de cualquier medio inform tico. )gicamente este concepto no a"arca las infracciones administrativas que constituyen la generalidad de las conductas ilcitas que la legislacin refiere a derec!o de autor y propiedad intelectual, sin em"argo, de"er tenerse presente que la propuesta final de este tra"a#o tiene por o"#eto la regulacin penal de aquellas actitudes anti#urdicas que estimamos m s graves como 'ltimo recurso para evitar su impunidad.

Delitos Informticos.2 E&isten diversos tipos de delito que pueden ser cometidos y que se encuentran ligados directamente a acciones efectuadas contra los propios sistemas como son* Acceso no autorizado* +so ilegitimo de pass,ords y la entrada de un sistema inform tico sin la autorizacin del propietario. Destruccin de datos* )os daos causados en la red mediante la introduccin de virus, "om"as lgicas, etc. -nfraccin al copyrig!t de "ases de datos* +so no autorizado de informacin almacenada en una "ase de datos. -nterceptacin de e.mail* )ectura de un mensa#e electrnico a#eno. Estafas electrnicas* A trav$s de compras realizadas !aciendo uso de la red. /ransferencias de fondos* Engaos en la realizacin de este tipo de transacciones.

Por otro lado0 la red Internet .ermite dar so.orte .ara la comisi1n de otro ti.o de delitos: $s.iona3e: Acceso no autorizado a sistemas inform ticos gu"ernamentales y de grandes empresas e interceptacin de correos electrnicos.

)errorismo: 0ensa#es annimos aprovec!ados por grupos terroristas para remitirse consignas y planes de actuacin a nivel internacional.

Narcotrfico: /ransmisin de frmulas para la fa"ricacin de estupefacientes, para el "lanqueo de dinero y para la coordinacin de entregas y recogidas.

'tros delitos* )as mismas venta#as que encuentran en la -nternet los narcotraficantes pueden ser aprovec!adas para la planificacin de otros delitos como el tr fico de armas, proselitismo de sectas, propaganda de grupos e&tremistas, y cualquier otro delito que pueda ser trasladado de la vida real al ci"erespacio o al rev$s.

)as personas que cometen los /Delitos Informticos/ son aquellas que poseen ciertas caractersticas que no presentan el denominador com'n de los delincuentes, esto es, los su#etos activos tienen !a"ilidades para el mane#o de los sistemas inform ticos y generalmente por su situacin la"oral se encuentran en lugares estrat$gicos donde se mane#a informacin de car cter sensi"le, o "ien son ! "iles en el uso de los sistemas informatizados, a'n cuando, en muc!os de los casos, no desarrollen actividades la"orales que faciliten la comisin de este tipo de delitos. 1on el tiempo se !a podido compro"ar que los autores de los delitos inform ticos son muy diversos y que lo que los diferencia entre s es la naturaleza de los delitos cometidos. De esta forma, la persona que (ingresa( en un sistema inform tico sin intenciones delictivas es muy diferente del empleado de una institucin financiera que desva fondos de las cuentas de sus clientes. %in em"argo, teniendo en cuenta las caractersticas ya mencionadas de las personas que cometen los (delitos inform ticos(, los estudiosos en la materia los !an catalogado como (delitos de cuello "lanco( t$rmino introducido por primera vez por el criminlogo norteamericano Ed,in %ut!erland en el ao de 2345. Efectivamente, este conocido criminlogo seala un sinn'mero de conductas que considera como (delitos de cuello "lanco(, a'n cuando muc!as de estas conductas no est n tipificadas en los ordenamientos #urdicos como delitos, y dentro de las cuales ca"e destacar las (violaciones a las leyes de patentes y f "rica de derec!os de autor, el mercado negro, el contra"ando en las empresas, la evasin de impuestos, las quie"ras fraudulentas, corrupcin de altos funcionarios, entre otros(. Asimismo, este criminlogo estadounidense dice que tanto la definicin de los (delitos inform ticos( como la de los (delitos de cuello "lanco( no es de acuerdo al inter$s protegido, como sucede en los delitos convencionales sino de acuerdo al su#eto activo que los comete.

Entre las caractersticas en com'n que poseen am"os delitos tenemos que* el su#eto activo del delito es una persona de cierto status socioeconmico, su comisin no puede e&plicarse por po"reza ni por mala !a"itacin, ni por carencia de recreacin, ni por "a#a educacin, ni por poca inteligencia, ni por inesta"ilidad emocional. Es difcil ela"orar estadsticas so"re am"os tipos de delitos. %in em"argo, la cifra es muy alta6 no es f cil descu"rirlo y sancionarlo, en razn del poder econmico de quienes los cometen, pero los daos econmicos son altsimos6 e&iste una gran indiferencia de la opinin p'"lica so"re los daos ocasionados a la sociedad6 la sociedad no considera delincuentes a los su#etos que cometen este tipo de delitos, no los segrega, no los desprecia, ni los desvaloriza, por el contrario, el autor o autores de este tipo de delitos se considera a s mismos (respeta"les( otra coincidencia que tienen estos tipos de delitos es que, generalmente, son o"#eto de medidas o sanciones de car cter administrativo y no privativos de la li"ertad. Este nivel de criminalidad se puede e&plicar por la dificultad de reprimirla en forma internacional, ya que los usuarios est n esparcidos por todo el mundo y, en consecuencia, e&iste una posi"ilidad muy grande de que el agresor y la vctima est$n su#etos a leyes nacionales diferentes. Adem s, si "ien los acuerdos de cooperacin internacional y los tratados de e&tradicin "ilaterales intentan remediar algunas de las dificultades ocasionadas por los delitos inform ticos, sus posi"ilidades son limitadas.

#ani.ulaci1n de los datos de entrada. Este tipo de fraude inform tico conocido tam"i$n como sustraccin de datos, representa el delito inform tico m s com'n ya que es f cil de cometer y difcil de descu"rir. Este delito no requiere de conocimientos t$cnicos de inform tica y puede realizarlo cualquier persona que tenga acceso a las funciones normales de procesamiento de datos en la fase de adquisicin de los mismos.

+a mani.ulaci1n de .rogramas. Es muy difcil de descu"rir y a menudo pasa inadvertida de"ido a que el delincuente de"e tener conocimientos t$cnicos concretos de inform tica. Este delito consiste en modificar los programas e&istentes en el sistema de computadoras o en insertar nuevos programas o nuevas rutinas. +n m$todo com'n utilizado por las personas que tiene conocimientos especializados en programacin inform tica es el denominado 1a"allo de /roya, que consiste en insertar instrucciones de computadora de forma encu"ierta en un programa inform tico para que pueda realizar una funcin no autorizada al mismo tiempo que su funcin normal.

#ani.ulaci1n de los datos de salida. %e efect'a fi#ando un o"#etivo al funcionamiento del sistema inform tico. El e#emplo m s com'n es el fraude de que se !ace o"#eto a los ca#eros autom ticos mediante la falsificacin de instrucciones para la computadora en la fase de adquisicin de datos. /radicionalmente esos fraudes se !acan a "ase de tar#etas "ancarias ro"adas, sin em"argo, en la actualidad se usan ampliamente el equipo y programas de computadora especializados para codificar informacin electrnica falsificada en las "andas magn$ticas de las tar#etas "ancarias y de las tar#etas de cr$dito. 7raude efectuado por manipulacin inform tica que aprovec!a las repeticiones autom ticas de los procesos de cmputo. Es una t$cnica especializada que se denomina (t$cnica de salc!ic!n( en la que (roda#as muy finas( apenas percepti"les, de transacciones financieras, se van sacando repetidamente de una cuenta y se transfieren a otra.

,alsificaciones informticas. 1omo o"#eto. 1uando se alteran datos de los documentos almacenados en forma computarizada. 1omo instrumentos. )as computadoras pueden utilizarse tam"i$n para efectuar falsificaciones de documentos de uso comercial. 1uando empez a disponerse de fotocopiadoras computarizadas en color a "ase de rayos l ser, surgi una nueva generacin de falsificaciones o alteraciones fraudulentas. Estas fotocopiadoras pueden !acer copias de alta resolucin, pueden modificar documentos e incluso pueden crear documentos falsos sin tener que recurrir a un original, y los documentos que producen son de tal calidad que slo un e&perto puede diferenciarlos de los documentos aut$nticos.

Da4os o modificaciones de .rogramas o datos com.utarizados. %a"ota#e inform tico. Es el acto de "orrar, suprimir o modificar sin autorizacin funciones o datos de computadora con intencin de o"staculizar el funcionamiento normal del sistema. )as t$cnicas que permiten cometer sa"ota#es inform ticos son* Virus. Es una serie de claves program ticas que pueden ad!erirse a los programas legtimos y propagarse a otros programas inform ticos. +n virus puede ingresar en un sistema por conducto de una pieza legtima de soporte lgico que !a quedado infectada, as como utilizando el m$todo del 1a"allo de /roya. "usanos.

%e fa"rica en forma an loga al virus con miras a infiltrarlo en programas legtimos de procesamiento de datos o para modificar o destruir los datos, pero es diferente del virus porque no puede regenerarse. En t$rminos m$dicos podra decirse que un gusano es un tumor "enigno, mientras que el virus es un tumor maligno. A!ora "ien, las consecuencias del ataque de un gusano pueden ser tan graves como las del ataque de un virus6 por e#emplo, un programa gusano que su"siguientemente se destruir puede dar instrucciones a un sistema inform tico de un "anco para que transfiera continuamente dinero a una cuenta ilcita. 5om6a l1gica o cronol1gica. E&ige conocimientos especializados ya que requiere la programacin de la destruccin o modificacin de datos en un momento dado del futuro. A!ora "ien, al rev$s de los virus o los gusanos, las "om"as lgicas son difciles de detectar antes de que e&ploten6 por eso, de todos los dispositivos inform ticos criminales, las "om"as lgicas son las que poseen el m &imo potencial de dao. %u detonacin puede programarse para que cause el m &imo de dao y para que tenga lugar muc!o tiempo despu$s de que se !aya marc!ado el delincuente.

cceso no autorizado a servicios 7 sistemas informticos. Es el acceso no autorizado a sistemas inform ticos por motivos diversos* desde la simple curiosidad, como en el caso de muc!os piratas inform ticos 8!ac9ers: !asta el sa"ota#e o espiona#e inform tico. Piratas informticos o 8ac9ers. El acceso se efect'a a menudo desde un lugar e&terior, situado en la red de telecomunicaciones, recurriendo a uno de los diversos medios que se mencionan a continuacin. El delincuente puede aprovec!ar la falta de rigor de las medidas de seguridad para o"tener acceso o puede descu"rir deficiencias en las medidas vigentes de seguridad o en los procedimientos del sistema. A menudo, los piratas inform ticos se !acen pasar por usuarios legtimos del sistema6 esto suele suceder con frecuencia en los sistemas en los que los usuarios pueden emplear contraseas comunes o contraseas de mantenimiento que est n en el propio sistema.

Re.roducci1n no autorizada de .rogramas informticos de .rotecci1n legal. )a reproduccin no autorizada de programas inform ticos puede entraar una p$rdida econmica sustancial para los propietarios legtimos. Algunas #urisdicciones !an tipificado como delito esta clase de actividad y la !an sometido a sanciones penales. El pro"lema !a alcanzado dimensiones transnacionales con el tr fico de esas reproducciones no autorizadas a trav$s de las redes de telecomunicaciones modernas.

(u3eto activo en los delitos informticos. )as personas que cometen los /Delitos informticos/ son aquellas que poseen ciertas caractersticas que no presentan el denominador com'n de los delincuentes, esto es, los su#etos activos tienen !a"ilidades para el mane#o de los sistemas inform ticos y generalmente por su situacin la"oral se encuentran en lugares estrat$gicos donde se mane#a informacin de car cter sensi"le, o "ien son ! "iles en el uso de los sistemas informatizados, a'n cuando, en muc!os de los casos, no desarrollen actividades la"orales que faciliten la comisin de este tipo de delitos.

(u3eto .asivo de los delitos informticos. En primer t$rmino tenemos que distinguir que su#eto pasivo o vctima del delito es el ente so"re el cual recae la conducta de accin u omisin que realiza el su#eto activo, y en el caso de los (delitos inform ticos( las vctimas pueden ser individuos, instituciones crediticias, go"iernos, etc$tera que usan sistemas automatizados de informacin, generalmente conectados a otros.

+$"I(+ &I:N V$N$*'+ N ('5R$ D$+I)'( IN,'R#-)I&'( ;enezuela cuenta con una serie de instrumentos #urdicos en materia comunicacin, inform tica y<o tecnologas de informacin, sin em"argo, en esta materia la m s importante es la reci$n creada, )ey Especial so"re Delitos -nform ticos 8(la )ey(:, cuyo o"#etivo es proteger los sistemas que utilicen tecnologas de informacin, as como prevenir y sancionar los delitos cometidos contra o mediante el uso de tales tecnologas 8=aceta >ficial ?@ 5A.525 del 5B de octu"re de CBB2:. %e trata de una ley especial que descodifica el 1digo Penal y profundiza a'n m s la inco!erencia y falta de sistematicidad de la legislacin penal, con el consecuente deterioro de la seguridad #urdica. )a )ey define los t$rminos tecnologa de la informacin, sistema, data, documento, computadora, !ard,are, firm,are, soft,are, programa, procesamiento de datos o de informacin, seguridad, virus, tar#eta inteligente, contrasea y mensa#e de datos.

+a le7 .resenta varias deficiencias 7 .ro6lemas0 entre los ;ue .odemos mencionar los siguientes: +tiliza t$rminos en el idioma ingl$s, cuando la 1onstitucin slo autoriza el uso del castellano o lenguas indgenas en documentos oficiales6

?o tipifica delito alguno relativo a la seguridad e integridad de la firma electrnica y a su registro6 )a terminologa utilizada es diferente a la de la )ey de 0ensa#e de Datos y 7irmas Electrnicas, tal como se o"serva en la definicin que !ace del mensa#e de datos con lo que se propicia un desorden conceptual de la legislacin en materia electrnica6 Depite delitos ya e&istentes en el 1digo Penal y en otras leyes penales, a los cuales les agrega el medio empleado y la naturaleza intangi"le del "ien afectado6 /utela los sistemas de informacin sin referirse a su contenido ni sus aplicaciones6 ?o tutela el uso de"ido de -nternet6 y

Esta"lece principios generales diferentes a los esta"lecidos en el li"ro primero del 1digo Penal, con lo cual empeora la descodificacin.

)a )ey, que pretende ser un 1digo Penal en miniatura, pero carece de la sistematicidad y e&!austividad propias de tal instrumento, ela"ora cinco clases de delitos* 2. 1ontra los sistemas que utilizan tecnologas de informacin6 C. 1ontra la propiedad6 5. 1ontra la privacidad de las personas y de las comunicaciones6 4. 1ontra nios y adolescentes y6 E. 1ontra el orden econmico.

D$+I)'( &'N)R IN,'R# &I:N %on los siguientes*

+'( (I()$# ( <U$ U)I+I* N )$&N'+'"% ( D$

2. El acceso inde"ido a un sistema, penado con prisin de uno a cinco aos y multa de 2B a EB unidades tri"utarias 8+/:6 C. Ausencia de tratados de e&tradicin, de acuerdos de ayuda mutuos y de mecanismos sincronizados que permitan la puesta en vigor de la cooperacin internacional. 5. El sa"ota#e o dao a sistemas, incluyendo cualquier acto que altere su funcionamiento, penado con prisin de cuatro a oc!o aos y multa de 4BB a FBB +/, que aumentar a prisin de cinco a diez aos y multa de EBB a2.BBB +/ si para su comisin se utiliza un virus o medio an logo. %i se trata de sa"ota#e o dao culposo,

la pena se reduce entre la mitad y dos tercios. %i se trata de sa"ota#e o acceso inde"ido a sistemas protegidos, la pena aumenta entre la tercera parte y la mitad6 a. )a posesin de equipos o prestacin de servicios para actividades de sa"ota#e, penado con prisin de tres a seis aos y multa de 5BB a GBB +/6 ". El espiona#e inform tico, que incluye la o"tencin, difusin y revelacin de informacin, !ec!os o conceptos contenidos en un sistema, penado con prisin de tres a seis aos y multa de 5BB a GBB +/. %i el delito se comete para procurar un "eneficio para s o para otro, la pena aumenta entre un tercio y la mitad. El aumento ser de la mitad a dos tercios si se pone en peligro la seguridad del Estado, la confia"ilidad de la operacin de las personas afectadas o si como resultado de la revelacin alguna persona sufre un dao.

D$+I)'( &'N)R + PR'PI$D D )a t$cnica legislativa utilizada en este caso es incorrecta, pues a delitos ya previstos en la codificacin penal se les crea una supuesta independencia, cuando la 'nica diferencia e&istente es el medio utilizado 8electrnico en lugar de mec nico o material: y la naturaleza del "ien tutelado, que en este caso es intangi"le, mientras que en los "ienes mue"les es fsica. En esta clase se incluyen* a. )a falsificacin de documentos mediante el uso de tecnologas de informacin o la creacin, modificacin o alteracin de datos en un documento, penado con prisin de tres a seis aos y multa de 5BB a GBB +/. %i el delito se comete para procurar un "eneficio para s o para otro, la pena aumenta entre un tercio y la mitad. %i el !ec!o resulta en un per#uicio para otro, el aumento ser de la mitad a dos tercios. ". El !urto, que consiste " sicamente en apoderarse de un "ien o valor tangi"le o intangi"le de car cter patrimonial, sustray$ndolo a su tenedor mediante el acceso, interceptacin, interferencia, manipulacin o uso de un sistema que utilice tecnologas de informacin, penado con prisin de dos a seis aos y multa de CBB a GBB +/6 c. El fraude realizado mediante el uso inde"ido de tecnologas de informacin, penado con prisin de tres a siete aos y multa de 5BB a ABB +/6 d. )a o"tencin inde"ida de "ienes o servicios mediante el uso de tar#etas inteligentes 8tar#etas de cr$dito, de d$"ito o de identificacin que garanticen el acceso a un sistema reservado u otras similares, penado con prisin de dos a seis aos y multa de CBB a GBB +/6 e. El mane#o fraudulento de tar#etas inteligentes, o la creacin, duplicacin o incorporacin inde"ida de datos a registros, lista de consumo o similares, penado con prisin de cinco a diez aos y multa de EBB a 2.BBB +/. )a misma pena ser

impuesta a quienes sin tomar parte en los !ec!os descritos se "eneficien de resultados o"tenidos6 f. )a apropiacin inde"ida de tar#etas inteligentes, penado con prisin de uno a cinco aos y multa de 2B a EB +/. )a misma pena se impondr a quien reci"a o adquiera dic!as tar#etas f: Provisin inde"ida de "ienes o servicios utilizando una tar#eta inteligente, a sa"iendas de que dic!o instrumento !a sido falsificado, est vencido o !a sido alterado, penado con prisin de dos a seis aos y multa de CBB a GBB +/.

D$+I)'( &'N)R + PRIV &ID D a. )a posesin de equipos para falsificaciones, penado con prisin de tres a seis aos y multa de 5BB a GBB +/. ". )a violacin de la privacidad de la data o informacin de car cter personal que se encuentre en un sistema que use tecnologas de informacin, penado con prisin de dos a seis aos y multa de CBB a GBB +/. Esta pena se aumentara de un tercio a la mitad si como consecuencia del delito descrito resulta un per#uicio para el titular de la informacin o para un tercero6 c. )a violacin de la privacidad de las comunicaciones, penado con prisin de dos a seis aos de prisin y una multa de CBB a GBB +/6 y El tema de la privacidad !a sido uno de los ms discutidos en los ordenamientos #urdicos e&tran#eros, de"ido a los derec!os !umanos. Principalmente, en cuanto a los dos primeros puntos. )as discusiones se !an concentrado, " sicamente, en la posi"ilidad de que el empleador revise las conversaciones y envo de datos de los empleados que utilizan como medio el sistema del empleador, as como la propiedad de la informacin contenida en del sistema del empleador. 1on relacin al tercer punto, el tema se !a centrado en la posi"ilidad de que el dueo de un sistema venda informacin personal de los usuarios del sistema con fines de comercializacin.

D$+I)'( &'N)R NI='(0 NI= ( > D'+$(&$N)$( a. )a revelacin inde"ida de datos o informacin o"tenidos por los medios descritos en los literales a: o ": anteriores, penado con prisin de dos a seis aos y multa de CBB a GBB +/. Esta pena se aumentara de un tercio a la mitad si el delito se cometi con fines de lucro o si resulta en un per#uicio para otro. ". )a difusin o e&!i"icin de material pornogr fico sin la de"ida advertencia para que se restrin#a el acceso a menores de edad, penado con prisin de dos a seis aos y multa de CBB a GBB +/6 y c. )a e&!i"icin pornogr fica de nios o adolescentes, penado con prisin de cuatro a oc!o aos y multa de 4BB a FBB +/.

D$+I)'( &'N)R $+ 'RD$N $&'N:#I&' a. )a apropiacin inde"ida de propiedad intelectual mediante la reproduccin, divulgacin, modificacin o copia de un soft,are, penado con prisin de uno a cinco aos y multa de 2BB a EBB +/6 ". )a oferta engaosa de "ienes o servicios mediante la utilizacin de tecnologas de la informacin, penado con prisin de uno a cinco aos y multa de 2BB a EBB +/, sin per#uicio de la comisin de un delito m s grave.

P$N ( &&$('RI ( Adem s de las penas principales indicadas anteriormente, se impondr n, sin per#uicio de las esta"lecidas en el 1digo Penal, las siguientes penas accesorias* El comiso de equipos, dispositivos, instrumentos, materiales, 'tiles, !erramientas y cualquier otro o"#eto que !aya sido utilizado para la comisin de los delitos previstos en los artculos 2B y 23 de la )ey8posesin de equipos o prestacin de servicios de sa"ota#e y posesin de equipos para falsificaciones:. /ra"a#o comunitario por el t$rmino de !asta tres aos en los casos de los delitos previstos los artculos G y F de la )ey 8acceso inde"ido y favorecimiento culposo del sa"ota#e o dao:. )a in!a"ilitacin para el e#ercicio de funciones o empleos p'"licos6 para el e#ercicio de la profesin, arte o industria6 o para la"orar en instituciones o empresas del ramo por un perodo de !asta tres aos despu$s de cumplida o conmutada la sancin principal, cuando el delito se !aya cometido con a"uso de la posicin de acceso a data o informacin reservadas, o al conocimiento privilegiado de contraseas, en razn del e#ercicio de un cargo o funcin p'"lico, del e#ercicio privado de una profesin u oficio, o del desempeo en una institucin o empresa privada. )a suspensin del permiso, registro o autorizacin para operar o para e#ercer cargos directivos y de representacin de personas #urdicas vinculadas con el uso de tecnologas de informacin, !asta por el perodo de tres aos despu$s de cumplida o conmutada la sancin principal, si para cometer el delito el agente se vali de o !izo figurar a una persona #urdica. Adem s, el tri"unal podr disponer la pu"licacin o difusin de la sentencia condenatoria por el medio que considere m s idneo. En conclusin, la )ey llena parcialmente un vaco legislativo en una materia de muc!a importancia. %in em"argo, m'ltiples deficiencias y pro"lemas en la t$cnica legislativa empleada y los conceptos usados, as como diversas lagunas y contradicciones, la !acen insuficiente como complemento del resto de la legislacin, por lo que ser necesario !acer

una nueva tipificacin de forma sistem tica y e&!austiva, en el nuevo 1digo Penal que se adelanta en la Asam"lea ?acional.

D'ND$ D$5$N &UDIR + ( VI&)I# ( )a persona natural o #urdica como vctima, vista directamente la ofendida por este !ec!o ilcito, para !acer valer sus derec!os e intereses, de"e acudir a la 7iscala =eneral del 0inisterio P'"lico m s cercana, porque es el 7iscal quien ordena y dirige la investigacin penal de la perpetracin de los !ec!os puni"les para !acer constar su comisin con todas las circunstancias que puedan influir en la calificacin y responsa"ilidad de los autores o las autoras y dem s participantes. /am"i$n, es funcin del mismo, el aseguramiento de los o"#etos activos y pasivos relacionados con la perpetracin de este !ec!o puni"le, por ello, en sus manos se encuentra esta fase muy importante para determinar con las prue"as quienes fueron los delincuentes inform ticos.

You might also like

- PUNTOFIJISMO Y La Democracia RepresentativaDocument3 pagesPUNTOFIJISMO Y La Democracia Representativauriel_pr67% (3)

- Proceso PenalDocument19 pagesProceso Penaluriel_prNo ratings yet

- Bases Cientificas de La AdministracionDocument16 pagesBases Cientificas de La Administracionuriel_prNo ratings yet

- El Texto ExpositivoDocument5 pagesEl Texto Expositivouriel_prNo ratings yet

- Tipos de Eps CesarDocument1 pageTipos de Eps Cesaruriel_prNo ratings yet

- La Convencion ColectivaDocument2 pagesLa Convencion Colectivauriel_prNo ratings yet

- Lenguiaje y ArgumentacionDocument10 pagesLenguiaje y Argumentacionuriel_prNo ratings yet

- Analisis Comparativo de Las Constituciones de 1961 y 1999Document5 pagesAnalisis Comparativo de Las Constituciones de 1961 y 1999uriel_prNo ratings yet

- Economía Social TEMA 2Document10 pagesEconomía Social TEMA 2uriel_prNo ratings yet

- Las Cooperativas, Ley Especial de Asociacianes CooperativasDocument34 pagesLas Cooperativas, Ley Especial de Asociacianes Cooperativasuriel_prNo ratings yet

- Manual de Cultivo y Uso de La SteviaDocument7 pagesManual de Cultivo y Uso de La Steviauriel_prNo ratings yet

- PenitenciarismoDocument6 pagesPenitenciarismogenecabelloNo ratings yet

- La Convencion ColectivaDocument2 pagesLa Convencion Colectivauriel_prNo ratings yet

- La Convencion ColectivaDocument2 pagesLa Convencion Colectivauriel_prNo ratings yet

- La Protección Internacional DDHHDocument3 pagesLa Protección Internacional DDHHuriel_prNo ratings yet

- Debido ProcesoDocument13 pagesDebido Procesouriel_prNo ratings yet

- Proceso PenalDocument19 pagesProceso Penaluriel_prNo ratings yet

- Debido ProcesoDocument13 pagesDebido Procesouriel_prNo ratings yet

- La Protección Internacional DDHHDocument3 pagesLa Protección Internacional DDHHuriel_prNo ratings yet

- Medios Alternativos de Solución de ConflictoDocument11 pagesMedios Alternativos de Solución de Conflictouriel_prNo ratings yet

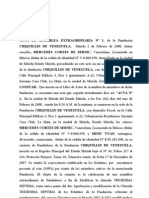

- Acta de Asamblea Fundacion N1Document4 pagesActa de Asamblea Fundacion N1api-20010416No ratings yet

- Proceso PenalDocument19 pagesProceso Penaluriel_prNo ratings yet

- La Protección Internacional DDHHDocument3 pagesLa Protección Internacional DDHHuriel_prNo ratings yet

- Proceso PenalDocument19 pagesProceso Penaluriel_prNo ratings yet

- La ModernidadDocument13 pagesLa Modernidaduriel_prNo ratings yet

- Huelga Ok BuenaDocument7 pagesHuelga Ok Buenauriel_prNo ratings yet

- Sala ConstitucionalDocument142 pagesSala Constitucionaluriel_prNo ratings yet

- Estado, Ciudadanía y NacionalidadDocument7 pagesEstado, Ciudadanía y Nacionalidadthewolf2718No ratings yet

- Doctrinas Derecho InternacionalDocument15 pagesDoctrinas Derecho InternacionalMerlin PosadazNo ratings yet

- Consideraciones de ImageJDocument7 pagesConsideraciones de ImageJSteven Luis Maiz CespedesNo ratings yet

- Visual FoxDocument13 pagesVisual FoxJorge LopezNo ratings yet

- Antologia 2Document37 pagesAntologia 2thaliaNo ratings yet

- INTRODUCCIoN A Base de Datos en ExcelDocument13 pagesINTRODUCCIoN A Base de Datos en ExcelAnaleyda GonzalezNo ratings yet

- Matematica 1Document5 pagesMatematica 1Guillermo CalderaroNo ratings yet

- 9 CerrajeriaDocument143 pages9 Cerrajeriafsartor2041No ratings yet

- OptimizacionDocument3 pagesOptimizacionSebastian MontandonNo ratings yet

- Algoritmos de Peterson y Dekker para exclusión mutuaDocument1 pageAlgoritmos de Peterson y Dekker para exclusión mutuaAlejandra Ortiz RegaladoNo ratings yet

- Martin Luther King JrDocument5 pagesMartin Luther King JrComandoStrikerNo ratings yet

- Amenazas de Internet1Document9 pagesAmenazas de Internet1Prof. José Miguel Iñiguez IñiguezNo ratings yet

- 134-2017 Hurto AgravadoDocument3 pages134-2017 Hurto AgravadoZendhi PaolaNo ratings yet

- Taller LenguajeDocument2 pagesTaller LenguajenanyperezNo ratings yet

- Guia para Presentar Trabajos en Formato de Articulo v1.0 PDFDocument5 pagesGuia para Presentar Trabajos en Formato de Articulo v1.0 PDFJean OrellanaNo ratings yet

- Informe de Auditoria Informatica A La Empresa Atoland SA PDFDocument6 pagesInforme de Auditoria Informatica A La Empresa Atoland SA PDFCristian ContrerasNo ratings yet

- Introducción al crackeo de softwareDocument4 pagesIntroducción al crackeo de softwaregringasNo ratings yet

- Cómo Solicitar Certificado de Antecedentes Penales para EmigrarDocument3 pagesCómo Solicitar Certificado de Antecedentes Penales para EmigrarRaul FarfanNo ratings yet

- Delitos InformaticosDocument16 pagesDelitos InformaticosChinese GustavoNo ratings yet

- Llaves KasperskyDocument2 pagesLlaves Kasperskyantivirusonlineparawindows66No ratings yet

- Tema 6, Fundamentos deDocument8 pagesTema 6, Fundamentos dePablo Flores JaraNo ratings yet

- Java BuclesDocument41 pagesJava BuclesVicente ParraNo ratings yet

- DGMC - Resumen LibreOffice CalcDocument2 pagesDGMC - Resumen LibreOffice CalcFerminGWilhelmLoveraNo ratings yet

- Método RoyDocument24 pagesMétodo RoyJaime Villacorta DelgadoNo ratings yet

- QMC 680 ManualDocument2 pagesQMC 680 Manualnavani777100% (2)

- Resumen MicrostrategyDocument6 pagesResumen MicrostrategyjonasNo ratings yet

- Manual de Google HackingDocument65 pagesManual de Google HackingH.d. De León PellecerNo ratings yet

- Brother GT3Document12 pagesBrother GT3Nilton AmacheNo ratings yet

- Manual Uso de Aplicacion Mi Checada RadecDocument10 pagesManual Uso de Aplicacion Mi Checada RadecJosé VazquezNo ratings yet

- Matlab TrabajoDocument11 pagesMatlab TrabajoCarlos Andrés100% (1)

- Excel Grado SeptimoDocument7 pagesExcel Grado SeptimoManuel PerdomoNo ratings yet

- TELEEMERGENCIASDocument12 pagesTELEEMERGENCIASJesús GarcíaNo ratings yet