Professional Documents

Culture Documents

Ipss

Uploaded by

Horacio Castillejo PeñaCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Ipss

Uploaded by

Horacio Castillejo PeñaCopyright:

Available Formats

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

DEDICATORIA El presente trabajo est dedicado a nuestros padres, rector, Profesora, familiares y amigos que nos apoyan Incondicionalmente en todo momento.

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

AGRADECIMIENTO Agradecemos a la Universidad Nacional Santiago Antnez de Mayolo por avernos acogido en este templo del saber, cuna de buenos profesionales. Al rector ing. Dante Elmer Snchez por entregar a la sociedad buenos profesionales que son capaces de llevarnos a la acreditacin del ing. de Sistemas e Informtica Y a nuestras familias que son el motivo de nuestra superacin.

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

NDICE

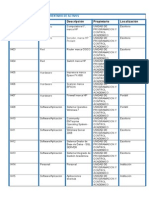

Dedicatoria ........................................................................................................................................................ 1 Agradecimiento ................................................................................................................................................. 2 ndice ................................................................................................................................................................. 3 Introduccin ...................................................................................................................................................... 4 Captulo I Sistema de Prevencin de Intrusos ......................................................................................... 5 1.1.Definicion de IPS ..................................................................................................................................... 5 1.2. 1.3. 1.4. 1.5. Caracteristicas de un IPS ............................................................................................................... 9 Clases de IPS ................................................................................................................................... 9 Ventajas de IPS ................................................................................. Error! Bookmark not defined. Funciones de IPS ............................................................................... Error! Bookmark not defined.

1.5.1. Los IPS se categorizan en la forma que detectan el trafico malicioso .... Error! Bookmark not defined. 1.6. 1.6.1. 1.6.2. 1.7. 1.8. 1.9. 1.9.1. 1.9.1. 1.10. Tipos de IPS ....................................................................................... Error! Bookmark not defined. IPS Basado en software ................................................................ Error! Bookmark not defined. IPS Basado en Hardware ............................................................. Error! Bookmark not defined. Plataformas en software de ips basado en red ................................ Error! Bookmark not defined. Plataformas en Hardware de IPS Basados en red ......................... Error! Bookmark not defined. Costo de los IPD ................................................................................ Error! Bookmark not defined. Descripcion .................................................................................... Error! Bookmark not defined. Caracteristicas y Beneficios ......................................................... Error! Bookmark not defined. Empresas Proveedoras de IPS ......................................................... Error! Bookmark not defined.

Captulo II Sistema de Deteccion de Intrusos ......................................................................................... 1 2.1. 2.2. 2.3. 2.4. Definicion de IDS .............................................................................. Error! Bookmark not defined. Funcionamiento .................................................................................. Error! Bookmark not defined. Tipos de IDS ...................................................................................... Error! Bookmark not defined. Mecanismos de deteccion de un ataque ........................................... Error! Bookmark not defined.

Conclusiones ....................................................................................................... Error! Bookmark not defined. Recomendaciones................................................................................................ Error! Bookmark not defined. Bibliografia ......................................................................................................... Error! Bookmark not defined. Anexos ................................................................................................................. Error! Bookmark not defined.

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

INTRODUCCION Desde los aos 1980 donde recin se iniciaba la interconectividad de computadoras donde recin se empezaba a verse los primeros pasos al rumbo de la globalizacin es decir estar ms interconectados que nuca en la actualidad gracias a los avances tecnolgico pero esto sin embargo trajo consecuencias una de estas es los intrusos en la red, pues esto da a surgir nuevas tendencia de software con es el IPS y el EDS. En este presente trabajo monogrfico titulado SEGURIDAD INFORMATICA IPS / IDS tiene como finalidad dar a conocer a todos los estudiantes que el Ing. de Sistemas e Informtica que estos software son capaz de brindar seguridad a las empresas, pymes ente otros a nivel de seguridad informtica. Para el propsito investigativo de esta monografa se presenta 2 captulos los cuales estarn estructurados de la siguiente manera: -Captulo I: Sistema de prevencin de intrusos. -Captulo II: Sistema de Deteccin de intrusos. Se incluyen anexos, recomendaciones y referencias bibliogrficas. En el Captulo III.

Finalmente, con nuestro trabajo monogrfico queremos motivar a los jvenes estudiantes de Ingeniera de Sistemas e Informtica para que se formen como verdaderos profesionales, con una mente abierta a diferentes conocimientos y dando importancia al estudio de todo tipos de los tipos de seguridad informtica como es el IPS y el IDS.

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

CAPTULO I: SISTEMA DE PREVENCION DE INTRUSOS

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

1. SISTEMA DE PREVENCIN DE INTRUSOS (IPS) 1.1. DEFINICIN DE IPS Intrusion Prevention System (Sistema de Prevencin de Intrusos); es un sistema que ejerce el control de acceso en una red informtica para proteger a los sistemas computacionales de ataques y abusos; protege contra ataques a nivel de red o de aplicaciones, protegiendo a las organizaciones contra intentos de intrusin, software malintencionado, troyanos, ataques de denegacin de servicio (DoS) o denegacin de servicio distribuida (DDoS), transmisin de cdigos malintencionados, actividad por puertas traseras y amenazas combinadas. Es decir, previene/protege, se adelanta a la aparicin de un ataque, creando una capa de proteccin preventiva que evita que llegue a producirse, adems mantiene el sistema siempre actualizado y alerta para hacer frente a este tipo de amenazas. (Vase anexo 1). Solamente para Symantec Sygate Enterprise Protection. Un dispositivo o un software que se usa para evitar que los intrusos accedan a sistemas mediante actividad sospechosa o maliciosa. Esto se contrapone a un Sistema de deteccin de intrusiones (IDS), que nicamente efecta detecciones y las notifica. Symantec Protection Agent es un IDS y un producto de IPS, dado que el agente incluye un IDS y la funcionalidad de firewall que permite detectar y bloquear ataques. Consulte tambin Sistema de deteccin de intrusiones (IDS).Hablar de seguridad siempre ha sido hablar de una amplia serie de pasos y equipos de red que interactan sobre la informacin que circula en las redes de datos y que requieren de varios pasos de administracin y configuracin para poder garantizar que la informacin que es transportada por la red sea mantenga segura; que sea informacin vlida y debidamente autorizada, y que se transporte con la velocidad ptima hacia su destino final.

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

Por tanto la necesidad de aadir polticas se seguridad a las redes de datos se ha vuelto una inminente necesidad, pues en el mundo de las redes convergentes, redes en la que circulan datos, voz y video y accesos a Internet, el mantener la red. Interna a salvo de cualquier vulnerabilidad es un tema de gran importancia para quienes las administran. Par lograr este fin, la industria de las telecomunicaciones ofrece actualmente una serie de productos que son capaces de brindar las tecnologas apropiadas para el eficiente manejo de los paquetes de informacin que viajan por las redes de datos. Es as que cuando hablamos de seguridad de redes, no solo estamos hablando de la capacidad de contar con tecnologas que permitan proteger la red de virus, de software espa, de ataques de negacin de servicio y otros, sino que tambin, por SEGURIDAD de todo el trfico vlido y autorizado que circula por la red, estas tecnologas permitan el mejor y ms ptimo desempeo de todos y cada uno de los servicios de red para los cuales esta fue implementada. Este sistema fue desarrollado en 1990, fue diseado para monitorear el trfico de una red, en tiempo real y prevenir que se filtre cualquier actividad maliciosos conocida como intrusin en la misma, cuando se produce la cada de un paquete o este daado o incompleto, en una transmisin de informacin, inmediatamente la red bloquea la transmisin por prevenir un posible ataque o deformaciones en la transferencia de datos, es considerado una mejora con respeto a los Firewalls, y Cortafuegos, su diseo es una evolucin de los IDS(Sistema de Deteccin de Intrusos). Los IPS buscan anomalas (o comportamientos anmalos) a nivel del sistema operativo, comprueban los mdulos cargados por el ncleo, monitorean la actividad del sistema de archivos, buscan RootKits en el sistema, etc.

Una intrusin exitosa suele ser acompaada por un conjunto de actividades que los IPS intentar descubrir. Normalmente los intrusos buscan aduearse o utilizar para algn fin el sistema que atacaron, para esto suelen instalar software que les permita el futuro acceso, que borre sus huellas, keyloggers, software de spamming, virus de tipo botnet, spyware, etc.

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

En la actualidad los IPS incluyen funcionalidades como Firewall y Anti-malware (anti-virus, anti-spyware, etc.).

Los IPS son implementados como agentes instalados directamente en el sistema que protegen. Estos monitorean de cerca al ncleo y los servicios, incluso interceptando llamadas al sistema o APIs. La tecnologa de prevencin de intrusos es considerada por algunos como una extensin de los sistemas de deteccin de intrusos (IDS), pero en realidad es otro tipo de control de acceso, ms cercano a las tecnologas cortafuegos.

Los IPS fueron inventados de forma independiente por Jed Haile y Vern Paxon para resolver ambigedades en la monitorizacin pasiva de redes de

computadoras, al situar sistemas de detecciones en la va del trfico. Los IPS presentan una mejora importante sobre las tecnologas de cortafuegos

tradicionales, al tomar decisiones de control de acceso basados en los contenidos del trfico, en lugar de direcciones IP o puertos. Tiempo despus, algunos IPS fueron comercializados por la empresa One Secure, la cual fue finalmente adquirida por NetScreen Technologies, que a su vez fue adquirida por Juniper Networks en 2004. Dado que los IPS fueron extensiones literales de los sistemas IDS, continan en relacin.

Un IPS es un sistema de prevencin/proteccin para defenderse de las intrusiones y no slo para reconocerlas e informar sobre ellas, como hacen la mayora de los IDS. Hay dos caractersticas principales que distinguen a un IDS (de red) de un IPS (de red):

El IPS se sita en lnea dentro de la red IPS y no slo escucha pasivamente a la red como un IDS (tradicionalmente colocado como un rastreador de puertos en la

UNASAM 2013-II

Ingeniera de Sistemas e Informtica

red).

Administracin de Base de Datos

El IPS tiene la habilidad de bloquear inmediatamente las intrusiones, sin importar el protocolo de transporte utilizado y sin reconfigurar un dispositivo externo. Esto significa que el IPS puede filtrar y bloquear paquetes en modo nativo (al utilizar tcnicas como la cada de una conexin, la cada de paquetes ofensivos, el bloqueo de un intruso, etc.).

Tambin es importante destacar que los IPS pueden actuar al nivel de equipo, para combatir actividades potencialmente maliciosas

1.2. CARACTERSTICAS DE UN IPS Capacidad de reaccin automtica ante incidentes. Aplicacin de nuevos filtros conforme detecta ataques en progreso. Mnima vigilancia. Disminucin de falsas alarmas de ataques a la red. Bloqueo automtico frente a ataques efectuados en tiempo real. Proteccin de sistemas no parchados. Optimizacin en el rendimiento del trfico de la red.

1.3. CLASIFICACION DE LA IPS Los sistemas de prevencin de intrusiones se pueden clasificar en cuatro tipos diferentes: Basada en la red de prevencin de intrusiones (PIN): los monitores de toda

UNASAM 2013-II

10

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

la red para el trfico sospechoso mediante el anlisis de la actividad de protocolo. Sistemas de prevencin de intrusiones inalmbricas (WIPS): los monitores de una red inalmbrica para el trfico sospechoso mediante el anlisis de protocolos de redes inalmbricas. Anlisis de comportamiento de la red (NBA): examina el trfico de red para identificar las amenazas que generan flujos de trfico inusuales, como la denegacin de servicio distribuido (DDoS), ciertas formas de malware, y violaciones de poltica. Basada en el host de prevencin de intrusiones (HIPS): un paquete de software que controla un nico host para detectar actividades sospecho mediante el anlisis de los acontecimientos que ocurren dentro de ese sistema.

1.4. VENTAJAS DE LA IPS Proteccin preventiva antes de que ocurra el ataque. Defensa

completa

(vulnerabilidades

del

sistema

operativo,

puertos,

trfico de IP, cdigos maliciosos e intrusos). Maximiza la seguridad y aumenta la eficiencia en la prevencin de intrusiones o ataques a la red de una empresa. Fcil instalacin, configuracin y administracin. Es escalable y permite la actualizacin de dispositivos a medida que crece la empresa.

UNASAM 2013-II

11

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

No requiere tanta dedicacin como un IDS tradicional; esto en consecuencia requerira menos inversin en recursos para administrar sistemas (en comparacin con un IDS). 1.5. FUNCIONES DE UN IPS Un sistema de prevencin de intrusos, al igual que un Sistema de Deteccin de Intrusos, funciona por medio de mdulos, pero la diferencia est en que el IDS alerta al administrador ante la deteccin de un posible intruso (usuario que activ algn Sensor), mientras que un Sistema de Prevencin de Intrusos establece polticas de seguridad para proteger el equipo o la red de un ataque; se podra decir que un IPS protege al equipo proactivamente y un IDS lo protege reactivamente. y operar estos

A diferencia de los IDS esta nueva tecnologa no se limita solo a escuchar el trfico de la red y a mandar alertas en una consola, despus de que ocurre una intrusin, el IPS funciona a nivel de la capa 7 tiene la capacidad de descifrar protocolos como HTTP, FTP y SMTP, algunos IPS permiten establecer reglas como se lo hace en los Firewalls. La tecnologa IPS ofrece una visin ms profunda de las operaciones de la red proporcionando informacin sobre actividades maliciosas, malas conexiones, el contenido inapropiado de la red y muchas otras funciones de la capa de Aplicacin, utiliza menos recursos que un IDS, siendo una solucin ideal que contribuye a la seguridad de la informacin que se transmite por una red y disminucin de costos, para una empresa que opta por adquirir sistemas de este tipo para preservar los datos que posee.

El IPS no utiliza direccin IP como lo hace un firewall, ni funciona igual que un cortafuegos, el IPS permite poner normas y restringir acceso a usuarios, aplicaciones y a host siempre y cuando se detectan que estos estn teniendo actividades mal intencionadas o cdigo malicioso en el trfico de la red.

UNASAM 2013-II

12

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

1.5.1. LOS IPS SE CATEGORIZAN EN LA FORMA QUE DETECTAN EL TRFICO MALICIOSO: a) Deteccin basada en firmas: Como lo hace un antivirus. Una firma tiene la capacidad de reconocer una determinada cadena de bytes en cierto contexto, y entonces lanza una alerta. Por ejemplos los ataques contra los servidores Web generalmente toman la forma de URLs. Por lo tanto se puede buscar utilizando un cierto patrn de cadenas que pueda identificar

ataques al servidor web. Sin embargo, como este tipo de

deteccin

funciona parecido a un antivirus, el administrador debe verificar que las firmas estn constantemente actualizadas.

b) Deteccin basada en polticas: El IPS requiere que se declaren muy especficamente las polticas de seguridad. En este tipo de deteccin, el IPS requiere que se declaren muy especficamente las polticas de seguridad. Por ejemplo, determinar que hosts pueden tener comunicacin con determinadas redes. El IPS reconoce el trfico fuera del perfil permitido y lo descarta.

c) Deteccin

basada

en anomalas:

En

funcin

con

el patrn

de

comportamiento normal de trfico. Este tipo de deteccin tiende a generar muchos falsos positivos, ya que es sumamente difcil determinar y medir una condicin normal. En este tipo de deteccin tenemos dos opciones: Deteccin estadstica de anormalidades: El IPS analiza el trfico de red por un determinado periodo de tiempo y crea una lnea base de comparacin. Cuando el trfico vara demasiado con respecto a la lnea base de comportamiento, se genera una alarma.

UNASAM 2013-II

13

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

Deteccin no estadstica de anormalidades: En este tipo de deteccin, es el administrador quien define el patrn normal de trfico. Sin embargo, debido a que con este enfoque no se realiza un anlisis dinmico y real del uso de la red, es susceptible a generar muchos falsos positivos.

d) Deteccin honey pot (jarra de miel): Aqu se utiliza un distractor. Se asigna como honey pot un dispositivo que pueda lucir como atractivo para los atacantes. Los atacantes utilizan sus recursos para tratar de ganar acceso en el sistema y dejan intactos los verdaderos sistemas. Mediante esto, se puede monitorizar los mtodos utilizados por el atacante e incluso identificarlo, y de esa forma implementar polticas de seguridad acordes en nuestros sistemas de uso real. un equipo que se configura para que llame la atencin de los hackers.

UNASAM 2013-II

14

Ingeniera de Sistemas e Informtica

1.6. TIPOS DE IPS 1.6.1. IPS Basado en Software

Administracin de Base de Datos

Esta aplicacin de prevencin de intrusiones reside en la direccin IP especfica de un solo equipo, permite prevenir posibles ataques en los nodos dbiles de una red es decir los host. Symantec Sygate Enterprise Protection: Protege los puntos finales con un sistema de prevencin de intrusos basado en host contra ataques conocidos y desconocidos con firewall de escritorio, prevencin de intrusos basada en host y tecnologas de proteccin de gran adaptacin. Cumple con las normativas con Symantec Network Access Control (NAC), que incorpora un amplio soporte para integracin de la infraestructura de red. Gestione la solucin integrada con la administracin de polticas distribuidas de Symantec, que ofrecen distribucin de polticas en tiempo-real. Host de

McAfee

v6.0:

Permite

proteccin integral contra

exploits

mediante capacidades dinmicas de actualizacin de proteccin contra vulnerabilidades y la integracin de la funcionalidad completa de Desktop Firewall en un solo agente de prevencin de intrusos en host. Adems, los clientes de McAfee ahora pueden consolidar su administracin de seguridad de sistemas al controlar el IPS para Host de McAfee con McAfee ePolicy Orchestrator (ePO). El IPS para Host de McAfee protege las aplicaciones y los datos del uso no autorizado y mejora la disponibilidad, confidencialidad e integridad de los procesos comerciales crticos de una empresa. El IPS para Host de McAfee est totalmente integrado con McAfeeme PO, lo que permite que todos los productos de seguridad de sistemas de antivirus, antispyware, antispam, prevencin de intrusos en host y control de acceso a redes de McAfee se administren mediante una sola consola para obtener una proteccin de sistemas precisa, escalable y fcil de usar

UNASAM 2013-II

15

Ingeniera de Sistemas e Informtica

.

Administracin de Base de Datos

1.6.2. IPS Basado en Hardware Esta aplicacin IPS es en hardware y cualquier accin tomada para prevenir una intrusin en una red especfica de host(s) se hace de una mquina con otra direccin IP en la red (Esto podra ser en un front-end de cortafuegos). Son desarrollados especficamente para la plataforma hardware/software que analizan, detectan e informan sobre eventos relacionados con la seguridad. PIN estn diseados para inspeccionar el trfico y la configuracin de la poltica de seguridad, sobre la cual pueden verificar el trfico malicioso. Contenido de la Base IPS (CBIPS): Inspecciona el contenido de la Base de Datos que se va almacenado en un IPS en base a patrones de comportamiento o firmas, para detectar y prevenir varios tipos de ataque conocidos como gusanos, virus y troyanos, aunque no son muy efectivos puesto que existe decenas o incluso cientos de exploit variantes. Protocolo de Anlisis: Pueden decodificar la aplicacin nativa de la capa de red protocolos, como HTTP o FTP, el motor de anlisis del IPS puede evaluar diferentes partes del protocolo y analizar si este tiene un comportamiento anmalo. Por ejemplo, la existencia de un gran archivo binario en el campo Usuario-Agente de una solicitud HTTP sera muy inusual y

probablemente una intrusin. Un analizador de protocolos puede detectar este comportamiento anmalo y alertar al motor IPS de la cada de los paquetes.

UNASAM 2013-II

16

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

IPS basado en tarifa (RBIPS): Estn principalmente destinadas a impedir los Negacin de Servicio Distribuido. Funciona con la vigilancia normal de la red y el aprendizaje de conductas de patrones de comportamiento. A

travs del trfico en tiempo real, el seguimiento y la comparacin con las estadsticas almacenadas, RBIPS puede identificar tasas anormales para ciertos tipos de trfico, por ejemplo TCP, UDP o paquetes ARP, las conexiones por segundo, conexin por paquetes, los paquetes especficos a los puertos etc., estos ataques se detectan basndose en estadsticas de trfico almacenados.

1.7. PLATAFORMAS EN SOFTWARE DE IPS BASADOS EN RED Tipping Point: Esta solucin se dise por 3com y es un IPS basado en red, permite bloquear los ataques phishing, que ocurren cuando una persona se hace pasar por una organizacin con la intencin de obtener informacin privada de otra empresa, esta herramienta posee adems: proteccin de vulnerabilidades, proteccin de coincidencia de patrones, y proteccin basada en comportamientos. StoneGate IPS-2000: Utiliza tcnicas mltiples y precisas de anlisis del trfico de red para proteger a las aplicaciones vulnerables y los sistemas operativos en intranets y en zonas desmilitarizadas (DMZs) frente a amenazas en red. StoneGate IPS tambin incluye proteccin frente al abuso, incluyendo ataques DoS y uso no autorizado de aplicaciones, tales como comunicacin P2P y protocolos de streaming.

UNASAM 2013-II

17

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

1.8. PLATAFORMAS EN HARDWARE DE IPS BASADOS EN RED DFL-300: Proporciona una solucin econmica para el suministro de pequeas oficinas con cortafuegos fiable proteccin contra los ataques de piratas informticos maliciosos en Internet. El DFL300 proporciona una interfaz basada en web.

1.9. COSTO DE LOS IPS Suscripcin de 12 Meses a Sistema de prevencin de Intrusos IPS $159.99.(vase anexo 3).

1.9.1. DESCRIPCIN Los servicios IPS de D-Link adoptan una tecnologa nica - firmas basadas en componentes, que se construyen al reconocer y protegen contra todas las variedades de ataques conocidos y desconocidos, y que aborden todos los aspectos crticos de un ataque o varios ataques potenciales, incluyendo payload, NOP sled, infeccin, y exploits.D-Link se ha comprometido en ofrecer alta calidad de firmas IPS mediante la constante creacin y optimizacin de firmas NetDefend a travs del sensor del sistema de firma automtica de D-Link. Sin sobrecargar los aparatos de seguridad existentes, las firmas IPS de D-Link garantizan una alta precisin en la deteccin y la proporcin ms baja de falsos positivos.

1.9.2. CARACTERSTICAS Y BENEFICIOS Enfocado en ataques Payload, no atacantes o en las direcciones IP. El IPS es un motor de deteccin e inspeccin en profundidad de los datos de Capa 2 a Capa 7 para la proteccin contra los falsos positivos y negativos, y previene varios tipos de amenazas basadas en la red con un alto grado de precisin.

1.10. EMPRESAS PROVEEDORAS DE IPS CYBEROAM: Asegura organizaciones con su amplia gama de ofertas de productos en el gateway de red. Adems aprovecha la potencia de los procesadores multi-core, que ofrece un rendimiento de nivel empresarial, en

UNASAM 2013-II

18

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

sus aparatos. Cyberoam Technologies Private Limited (anteriormente una divisin de Elitecore Technologies), ahora es una empresa independiente, dirigida por un slido equipo de gestin con experiencia en profundidad en el

dominio de seguridad. Cyberoam Technologies Private Limited tiene ms de 450 empleados con oficinas en EE.UU., Oriente Medio y la India y el Centro de Apoyo a la Gestin Global de la India. (Vase anexo 4). PANDA SECURITY: (The Cloud Security Company). El IPS de los appliances Panda representa la proteccin preventiva contra amenazas a nivel de red que proporciona el appliance, Es decir, se adelanta a la aparicin de un ataque, creando una capa de proteccin preventiva que evita que

llegue a producirse. El sistema de prevencin contra intrusiones de los appliances Panda permite detectar los intentos de intrusin por medio de un fichero de identificadores de intrusiones ofrecido por Panda Software y que se actualiza automticamente cada 90 minutos. Los protocolos analizados son IP, ICMP, TCP y UDP; y el administrador puede configurar el bloqueo automtico de las intrusiones detectadas, adems de especificar unos valores lmite y umbral para cada regla, que reducirn los falsos positivos. (Vase anexo 5). ISERTEC: Somos una empresa enfocada en proveer soluciones de tecnologa en las reas de infraestructura de redes y telecomunicaciones, en los ltimos 18 aos hemos adquirido la experiencia para desarrollar proyectos exitosos. Contamos con un grupo de profesionales con una gran capacidad en sus reas respectivas, la mayora de ellos certificados para realizar con xito las tareas que se le asignan. Ofrecemos al mismo tiempo soporte de post instalacin, para asegurar un mayor desempeo y asegurar la calidad de nuestros servicios.

UNASAM 2013-II

19

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

CAPITULOII: SISTEMA DE DETECCION DE INTRUSOS

UNASAM 2013-II

20

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

2. SISTEMA DE DETECCIN DE INTRUSO (IDS) 2.1. DEFINICION DE IDS Un sistema de deteccin de intrusos (o IDS de sus siglas en ingls Intrusion Detection System) es un programa usado para detectar accesos no autorizados a un computador o a una red. Estos accesos pueden ser ataques de habilidosos crackers, o de Script Kiddies que usan herramientas automticas. El IDS suele tener sensores virtuales (por ejemplo, un sniffer de red) con los que el ncleo del IDS puede obtener datos externos (generalmente sobre el trfico de red). El IDS detecta, gracias a dichos sensores, anomalas que pueden ser indicio de la presencia de ataques o falsas alarmas.

2.2. FUNCIONAMIENTO El funcionamiento de estas herramientas se basa en el anlisis pormenorizado del trfico de red, el cual al entrar al analizador es comparado con firmas de ataques conocidos, o comportamientos sospechosos, como puede ser el escaneo de puertos, paquetes malformados, etc. El IDS no slo analiza qu tipo de trfico es, sino que tambin revisa el contenido y su comportamiento. Normalmente esta herramienta se integra con un firewall. El detector de intrusos es incapaz de detener los ataques por s solo, excepto los que trabajan conjuntamente en un dispositivo de puerta de enlace con funcionalidad de firewall, convirtindose en una herramienta muy poderosa ya que se une la inteligencia del IDS y el poder de bloqueo del firewall, al ser el punto donde forzosamente deben pasar los paquetes y pueden ser bloqueados antes de penetrar en la red. Los IDS suelen disponer de una base de datos de firmas de ataques conocidos. Dichas firmas permiten al IDS distinguir entre el uso normal del PC y el uso fraudulento, y/o entre el trfico normal de la red y el trfico que puede ser resultado de un ataque o intento del mismo.

2.3. TIPOS DE IDS Existen dos tipos de sistemas de deteccin de intrusos:

UNASAM 2013-II

21

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

HIDS (HostIDS): el principio de funcionamiento de un HIDS, depende del xito de los intrusos, que generalmente dejaran rastros de sus actividades en el equipo atacado, cuando intentan aduearse del mismo, con propsito de llevar a cabo otras actividades. El HIDS intenta detectar tales modificaciones en el equipo afectado, y hacer un reporte de sus conclusiones. NIDS (NetworkIDS): un IDS basado en red, detectando ataques a todo el segmento de la red. Su interfaz debe funcionar en modo promiscuo capturando as todo el trfico de la red.

2.4. MECANISMOS DE DETECCIN DE UN ATAQUE Un IDS usa alguna de las dos siguientes tcnicas para determinar que un ataque se encuentra en curso: Heurstica: Un IDS basado en heurstica, determina actividad normal de red, como el orden de ancho de banda usado, protocolos, puertos y dispositivos que generalmente se interconectan, y alerta a un administrador o usuario cuando este vara de aquel considerado como normal, clasificndolo como anmalo. Patrn: Un IDS basado en patrones, analiza paquetes en la red, y los compara con patrones de ataques conocidos, y preconfigurados. Estos patrones se denominan firmas. Debido a esta tcnica, existe un periodo de tiempo entre el descubrimiento del ataque y su patrn, hasta que este es finalmente configurado en un IDS. Durante este tiempo, el IDS ser incapaz de identificar el ataque.

UNASAM 2013-II

22

Ingeniera de Sistemas e Informtica

CONCLUSIONES

Administracin de Base de Datos

Los IPS son la solucin adecuada que reacciona automticamente, siempre y cuando estn debidamente configurados y puestos a punto con el fin de maximizar su nivel de precisin. La efectividad de los IDS/IPS est altamente ligada a la cantidad de recursos destinados para su operacin. Los IPS reaccionan de forma automtica a las alarmas por ejemplo reconfigurando firewall, actualizando la lista negra del firewall, bloqueando puertos, etc.

UNASAM 2013-II

23

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

RECOMENDACIONES Debido a que los IPS son una evolucin de los IDS las recomendaciones que se dan a continuacin van en funcin del uso de IPS, para mejorar las seguridades de una red. Para el buen funcionamiento de un IPS se debe configurar muy bien los patrones de anlisis que se consideran normales en una aplicacin que corre a nivel de Host, para que no sean bloqueados por error, el momento en que se desea utilizar una categora de IPS basado en Firewalls de aplicacin IDS. En caso de utilizar la categora de un IPS inline buscar uno de caractersticas avanzadas para que identifique al atacante de la red de manera eficaz y lo bloquee. Se debe considerar la posibilidad de usar en conjunto un IPS de host y uno de red para proteger efectivamente los puntos ms vulnerables que son las computadoras debido al mal uso que los usuarios les dan y a los peligros a las que los enfrentan en el momento de acceder a un sitio web que no posee certificacin y realizar descargas del mismo.

UNASAM 2013-II

24

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

REFERENCIAS BIBLIOGRAFICA

UNASAM 2013-II

25

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

REFERENCIAS WEB

Ortiz catalina. Sistema de Deteccin de Intrusos [en lnea].Disponible en:

http://es.wikipedia.org/wiki/Sistema_de_detecci%C3%B3n_de_intrusos (consultado el 19 de

diciembre del 2013). Isabel leybol.IDS [en lnea].Disponible en:

http://www.iti.es/media/about/docs/tic/06/2005-02-intrusos.pdf (consultado el 18 de

octubre del 2013). klausf. Sistema de Prevencin de Intrusos [en lnea].Disponible en:

http://es.wikipedia.org/wiki/Sistema_de_prevenci%C3%B3n_de_intrusos (consultado

el 19 de octubre del 2013).

UNASAM 2013-II

26

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

ANEXOS

Fig N1:Esto es un claro uso de la ips en en una red. .

Fig N2: Ips en uso ms pequeo de una red

UNASAM 2013-II

27

Ingeniera de Sistemas e Informtica

Administracin de Base de Datos

Fig N3- Detectores de Introsismo

Fig N04: Red de sistema de deteccin de intrusos

UNASAM 2013-II

28

You might also like

- Sistema de Gestión de Bases de DatosDocument11 pagesSistema de Gestión de Bases de DatosANGYE15100% (1)

- ROE Estacionaria Onda RazónDocument2 pagesROE Estacionaria Onda RazónHoracio Castillejo PeñaNo ratings yet

- Estrategias de Sistemas - PESIDocument22 pagesEstrategias de Sistemas - PESIHoracio Castillejo PeñaNo ratings yet

- Elementos y diagramas de la dinámica de sistemasDocument11 pagesElementos y diagramas de la dinámica de sistemasHoracio Castillejo PeñaNo ratings yet

- Seguridad en Bases de DatosDocument12 pagesSeguridad en Bases de DatosHoracio Castillejo PeñaNo ratings yet

- Inventario de ActivosDocument6 pagesInventario de ActivosHoracio Castillejo PeñaNo ratings yet

- Crearbasededatos SQL Server 2008Document5 pagesCrearbasededatos SQL Server 2008Horacio Castillejo PeñaNo ratings yet

- Modelo para La Formulación Del Plan EstratégicoDocument8 pagesModelo para La Formulación Del Plan EstratégicoHoracio Castillejo PeñaNo ratings yet

- Seguridad en DBDocument12 pagesSeguridad en DBHoracio Castillejo PeñaNo ratings yet

- Seguridad en Bases de DatosDocument12 pagesSeguridad en Bases de DatosHoracio Castillejo PeñaNo ratings yet

- Ex PosicionDocument10 pagesEx PosicionHoracio Castillejo PeñaNo ratings yet

- Protección ambiental y transporte sostenibleDocument183 pagesProtección ambiental y transporte sostenibleweekendoneNo ratings yet

- Ingeniería de Sistemas e Informática Administración de Base de DatosDocument22 pagesIngeniería de Sistemas e Informática Administración de Base de DatosHoracio Castillejo PeñaNo ratings yet

- TRABAJO ProgromacionIIIDocument37 pagesTRABAJO ProgromacionIIIHoracio Castillejo PeñaNo ratings yet

- MSNDCJXDocument1 pageMSNDCJXHoracio Castillejo PeñaNo ratings yet

- TeosisDocument10 pagesTeosisdohk0No ratings yet

- Di CretaDocument7 pagesDi CretaHoracio Castillejo PeñaNo ratings yet

- Portafolio de ServiciosDocument4 pagesPortafolio de ServiciosHarold hurtadoNo ratings yet

- Separata de Dibujo TécnicoDocument12 pagesSeparata de Dibujo TécnicoIsi JulkNo ratings yet

- Examen Ccna 1 y 2Document10 pagesExamen Ccna 1 y 2Jose FrancoNo ratings yet

- Jerry FodorDocument37 pagesJerry FodorMariana Ruiz DiazNo ratings yet

- MANEJO DE VARIADORES DE VELOCIDAD EMPLEANDO ETHERNET/IPDocument15 pagesMANEJO DE VARIADORES DE VELOCIDAD EMPLEANDO ETHERNET/IPJose AntonioNo ratings yet

- Implantacion de Aplicaciones Web Apuntes v1 5Document20 pagesImplantacion de Aplicaciones Web Apuntes v1 5Dalia DiezNo ratings yet

- XAMPPDocument2 pagesXAMPPClaudio Xavier BorjaNo ratings yet

- Helvetia SolucionesDocument32 pagesHelvetia SolucionesJaime David GonzalezNo ratings yet

- Richard Neutra PDFDocument2 pagesRichard Neutra PDFCarlos RodriguezNo ratings yet

- Concreto: componentes y propiedadesDocument21 pagesConcreto: componentes y propiedadesmalumoralesNo ratings yet

- Especificaciones Tecnicas Pre LiquidacionDocument89 pagesEspecificaciones Tecnicas Pre LiquidacionchatransitoNo ratings yet

- Informe Ems Lagunas-OkDocument28 pagesInforme Ems Lagunas-OkrubenNo ratings yet

- El Faraón Dyedefra 1L 9 IOF 3 Sep.Document2 pagesEl Faraón Dyedefra 1L 9 IOF 3 Sep.Jose Antonio DuranRodriguezNo ratings yet

- Puntos de Vista 01Document8 pagesPuntos de Vista 01Reyes Hernando Santana PerezNo ratings yet

- Informe de Visita Cantera y HormigoneraDocument3 pagesInforme de Visita Cantera y HormigoneraNahuel Scalko100% (1)

- Arquitectura Neoclásica y sus derivadosDocument11 pagesArquitectura Neoclásica y sus derivadosmelanieNo ratings yet

- Neoclasicismo movimiento arte arquitecturaDocument4 pagesNeoclasicismo movimiento arte arquitecturaJonar AndresNo ratings yet

- Ficha Tecnica Arandela Vulcanizada EpdmDocument2 pagesFicha Tecnica Arandela Vulcanizada EpdmJhair Suarez HuamanNo ratings yet

- CONTROL DEL AGRIETAMIENTO EN ESTRUCTURAS DE CONCRETODocument14 pagesCONTROL DEL AGRIETAMIENTO EN ESTRUCTURAS DE CONCRETODaniel Romero Calderon100% (1)

- Detalle de RefuerzoDocument12 pagesDetalle de RefuerzoMartin Y. KouNo ratings yet

- Configuración Proxy WingateDocument12 pagesConfiguración Proxy WingateFernando TatsumiNo ratings yet

- Pdu San Ramón InformeDocument19 pagesPdu San Ramón InformeLuisCalleNo ratings yet

- Viga Estatica IndeterminadaDocument10 pagesViga Estatica IndeterminadaGAVILANES MARTINEZ GEISSON ANIBALNo ratings yet

- MetrologiaDocument17 pagesMetrologiaMiguel GualNo ratings yet

- Sistema de ArchivosDocument25 pagesSistema de ArchivosGustavo CouraultNo ratings yet

- Diseño de Software Arquitectura Cliente ServidorDocument27 pagesDiseño de Software Arquitectura Cliente ServidorBrat StellNo ratings yet

- Proporciones humanas en Vitruvio y Da VinciDocument3 pagesProporciones humanas en Vitruvio y Da VinciKarla Lucia Mendoza BecerraNo ratings yet

- Examen de encofrado y ferrería en edificacionesDocument2 pagesExamen de encofrado y ferrería en edificacionesCristhian MarquezNo ratings yet

- Exposicion Pretensado y PostensadoDocument12 pagesExposicion Pretensado y PostensadoErlin Coaquira100% (1)