Professional Documents

Culture Documents

3eme Ser Info

Uploaded by

amnainfoCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

3eme Ser Info

Uploaded by

amnainfoCopyright:

Available Formats

Systme dExploitation et

Rseaux Informatiques

3

me

Sciences-Informatiques

AUTEURS

EVALUATEURS

Romdhan JALLOUL : Inspecteur

Nadia El AKREMI : Professeur dEnseignement Secondaire

Mohamed Ali ELGHAZEL : Enseignant Universitaire (Technologue)

Rached DOUARI : Insepecteur Principal

Kamel BEN RHOUMA : Matre Assistant

Centre National Pdagogique

REPUBLIQUE TUNISIENNE

MINISTERE DE LEDUCATION

www.mastertunisie.com

L

e prsent manuel scolaire est conforme au programme d'informatique de la troi-

sime anne secondaire, section sciences de linformatique et relatif la mati-

re Systme et rseaux. Il rpond, par diffrents aspects, aux objectifs et la

pdagogie des nouveaux programmes de l'informatique au secondaire. Il est conu pour

tre exploit en classe et en dehors de la classe, dans le cadre des activits d'apprentis-

sage guides par l'enseignant comme pour celles en autoformation.

Les diffrentes parties du programme ont pour but de former chez l'apprenant un

savoir minimal lui permettant de rsoudre divers types de problmes en utilisant des uti-

litaires, des modles, des logiciels et des applications dj prts. Au-del de cet objectif

de taille, l'lve acqurra une culture informatique et comprendra le fonctionnement des

systmes d'exploitation et des rseaux informatiques.

Pour rpondre ces objectifs, le contenu de cet ouvrage est organis de telle sorte que:

! L'enseignant y trouve la matire exploiter pour organiser ses cours ainsi que la

progression des apprentissages. La plupart des notions abordes dans ce

manuel peuvent tre traites des degrs divers d'approfondissement, tout en

restant conforme aux instructions officielles.

! L'lve y dcouvre, outre un ouvrage de rfrence pour le travail en classe,

divers activits et exercices lui donnant les moyens d'enrichir ses connais-

sances, de combler ses lacunes et d'acqurir certaines comptences pratiques.

Le contenu de ce livre est constitu de deux grandes parties :

! La premire partie prsente le systme d'exploitation, son rle dans un

systme informatique, ses proprits techniques, fonctionnelles et

organisationnelles.

! La deuxime partie est consacre la prsentation, la configuration et l'exploi

tation des rseaux informatiques. L'lve sera en mesure de comprendre le rle

d'un rseau, de le configurer et de distinguer ces diffrents types et

topologies.

Le manuel comporte sept chapitres. Chacun contient :

! Une liste des objectifs qui prcisent le savoir et le savoir-faire permettant ainsi de

dlimiter la porte de chaque chapitre.

! Un plan du chapitre.

! Des activits introductives aidant les lves comprendre les nouvelles notions

prsentes.

! Une tude de la notion (prsentation, dfinition, caractristiques, tapes de

ralisation, application, )

! Des Retenons, rsumant l'essentiel de chaque notion tudie.

! Des exercices varis d'valuation et d'approfondissement pour faciliter l'assimi

lation des notions tudies.

! Quelques pages de lecture pour enrichir les connaissances.

Nous souhaitons nos lecteurs le meilleur profit de ce manuel et nous restons leur

disposition pour toutes les remarques et les suggestions.

Les auteurs

Preace :

Tous droits rservs au CNP

Parte l : Systeme d'expotaton

Chapitre I

lntroducton aux systemes d'expotaton

I. Introduction

II. Dmarrage de l'ordinateur

III. Information systme

Exercices

Lecture

Chapitre II

lonctons de base d'un systeme d'expotaton

Introduction

I. Gestion des processus et de la mmoire centrale

II. Installation et dsinstallation des logiciels

III. Gestion des priphriques

IV. Gestion des supports de stockage

V. Gestion des fichiers

Exercices

Chapitre III

Admnstraton systeme

Introduction

I. Installation d'un systme d'exploitation

II. Paramtrage d'un systme d'exploitation

III. Gestion des comptes

IV. Outils systme et scurit

Exercices

7

8

11

14

15

17

21

22

22

27

37

43

54

64

67

68

68

71

77

87

103

Chapitre IV

lntroducton aux reseaux

I. Introduction

II. Type des rseaux

III. Architecture des rseaux

IV. Topologie des rseaux

V. Ethernet

VI. Rseaux sans fil

Exercices

Chapitre V

Protocoes reseaux

I. Introduction

II. Prsentation du modle OSI

III. Le modle TCP/IP

Exercices

Lecture

Chapitre VI

les equpements d'un reseau oca

I. Introduction

II. Les composants matriels

III. Classification des quipements rseau

Exercices

Chapitre VII

onguraton et admnstraton d'un reseau oca

I. Configuration logicielle d'un rseau

II. Scurit

Exercices

Bbographe

Parte ll : les reseaux

107

108

109

111

112

116

117

121

123

124

126

129

136

137

139

140

140

141

150

153

154

163

166

167

+ :

7

SYSTME D'EXPLOITATION

lntroducton aux systemes dexpotaton

Chapitre 1

l- lntroducton

+. Systeme normatque

. Systeme d'expotaton

ll- Demarrage de 'ordnateur

+. le BlOS

. lautotest

. le SETUP

(. hargement du systeme

lll- lnormatons systeme

Exercces

lecture

Pan du chaptre

Objectifs

Prsenter le rle d'un systme d'exploitation dans un systme informatique

Chapitre 1

8

l- lntroducton

l.+- Systeme normatque

* Un systme informatique est un ensemble de matriels (hardware) et de logiciels

(software) destin raliser des tches mettant en jeu le traitement automatique de

l'information.

La fonction d'un systme informatique est la fourniture de prestations (services) capa-

ble d'aider la rsolution de problmes usuels :

* Gestion de l'information : stockage, recherche, dsignation, communication, pro-

tection, etc.

* Prparation et mise en point des programmes.

* Gestion de l'ensemble des ressources pour permettre l'exploitation des program-

mes (cration d'un environnement ncessaire l'excution du programme).

* Gestion et partage de l'ensemble des ressources (matriels, informations, etc.)

entre l'ensemble des utilisateurs.

On peut considrer que cet ensemble de ser-

vices, fournit par le systme informatique,

constitue une machine virtuelle (elle offre une

interface conviviale qui masque la complexi-

t de l'exploitation des ressources matriel-

les), par opposition la machine physique

ralise par l'assemblage de diffrents com-

posants matriels.

Le systme informatique est constitu de :

* Logiciels d'application

* Logiciel de base

* Machine physique

Le logiciel de base peut lui mme tre dcompos en deux niveaux :

* Les outils et les services (compilateurs, chargeurs, diteurs, utilitaires, ...)

* Noyau (kernel)

Un ordinateur sans instructions, ne sert pas grand-chose. Les instructions sont

contenues dans des programmes qu'on appelle logiciels (software). Parmi ces pro-

grammes, il en est un qui est essentiel au fonctionnement de l'ordinateur, il s'agit

du systme d'exploitation : c'est l'ensemble des programmes de base d'une machi-

ne permettant d'utiliser tous les services disponibles et assurant en particulier la

gestion des travaux, les oprations d'entre-sortie sur les priphriques, l'affecta-

tion des ressources aux diffrents processus, l'accs aux bibliothques de pro-

grammes et aux fichiers ainsi que la comptabilit des travaux.

(Larousse de l'informatique, 1981)

Chapitre 1

9

l.- Systeme d'expotaton

Un systme d'exploitation est l'ensemble des programmes qui se chargent de

rsoudre les problmes relatifs l'exploitation de l'ordinateur. Plus concrtement, on

assigne gnralement deux tches distinctes un systme d'exploitation:

* Grer les ressources physiques de l'ordinateur : Assurer l'exploitation efficace,

fiable et conomique des ressources critiques (processeur, mmoire)

* Grer l'interaction avec les utilisateurs : Faciliter le travail des utilisateurs en leur

prsentant une machine plus simple exploiter (machine virtuelle) que la machine

relle (machine physique).

l..+- Apparton des systemes d'expotaton

Les premires machines taient dpourvues de systme d'exploitation; cette

poque, toute programmation tait l'affaire de l'utilisateur. L'excution d'un program-

me ncessitait un ensemble d'oprations longues et fastidieuses. Par exemple,

lorsque la machine s'arrtait (suite une panne), il fallait nouveau programmer la

main l'amorage (le dmarrage de l'ordinateur).

Avec les machines de seconde gnration, on a commenc automatiser les opra-

tions manuelles, ce qui a amlior l'exploitation des diffrentes units. Pour cela, des

programmes spcifiques appels moniteurs ou excutifs sont apparus, leur rle tant

d'assurer la bonne marche des oprations (squencement des travaux des utilisa-

teurs). Le systme d'exploitation a t n.

Chapitre 1

10

l..- omposantes du systeme d'expotaton

Le systme d'exploitation est compos d'un ensemble de logiciels permettant de

grer les interactions avec le matriel. Parmi cet ensemble de logiciels on distingue

gnralement les lments suivants :

* Le noyau (en anglais kernel) reprsentant les fonctions fondamentales du syst-

me d'exploitation telles que la gestion de la mmoire, des processus, des fichiers, des

entres-sorties principales, et des fonctionnalits de communication.

* L'interprteur de commandes (en anglais shell)

Le dialogue entre le systme d'exploitation et l'utilisateur est assur par un program-

me appel interprteur de commandes. Un interprteur de commandes analyse les

commandes de l'utilisateur (texte, clique, combinaison des touches, etc.) afin d'ex-

cuter les actions demandes (lancer une application, copier un fichier, crer un rper-

toire, etc.). Il peut tre en mode texte ou en mode graphique.

* Les utilitaires : un ensemble de programmes ncessaires l'exploitation de base

de l'ordinateur (exemple : diteurs de texte, visualiseurs d'images, lecteurs des

fichiers multimdia) et au dveloppement et la mise au point des programmes utili-

sateurs (exemple : compilateurs, diteur de liens,)

* Le systme de fichiers (en anglais file system, not FS),

Le concept de fichiers est une structure adapte aux mmoires auxiliaires permettant

de regrouper des donnes. Le rle d'un systme d'exploitation est de donner corps

au concept de fichiers (les grer, c'est--dire les crer, les dtruire, les crire (modi-

fier) et les lire, en offrant la possibilit de les dsigner par des noms). Dans le cas des

systmes Multi-Utilisateurs, il faut de plus assurer la confidentialit de ces fichiers, en

protgeant leur contenu du regard des autres utilisateurs.

l..- aracterstques ondamentaes d'un systeme d'expotaton

On peut classer les systmes d'exploitation selon leurs caractristiques fonctionnel-

les, tel que le nombre de tches (programmes) excutes simultanment, le nom-

bre dutilisateurs servis, le nombre de sessions ouvertes simultanment,

Le tableau suivant prsente les principales caractristiques dun systme dexploi-

tation.

Chapitre 1

11

A tout instant, un seul programme est

excut; un autre programme ne

dmarrera, sauf conditions exception-

nelles, que lorsque le premier sera ter-

min.

Plusieurs processus (un programme en

cours d'excution) peuvent s'excuter

simultanment (systmes multiproces-

seurs ou systmes temps partag).

Au plus un utilisateur la fois sur une machine. Les

systmes rseaux permettent de diffrencier plusieurs

utilisateurs, mais chacun d'eux utilise de manire

exclusive la machine (Multi-Utilisateurs, mono session)

Plusieurs utilisateurs

peuvent travailler

simultanment sur

la mme machine.

Mono-tche Multi-tches

multi-sessions mono-session

Le tableau suivant prsente quelques systmes d'exploitation usuels :

ll- Demarrage de 'ordnateur

Actvte + Actvte +

1. Dbrancher le clavier et dmarrer l'ordinateur, que peut-on constater ?

2. Rebrancher le clavier et redmarrer l'ordinateur, que peut-on constater ?

3. Que peut-on conclure ?

Chapitre 1

12

1. Un message d'erreur accompagn par de(s) bip(s) sonore(s) signalant un

disfonctionnement d'un matriel a eu lieu.

2. L'ordinateur a dmarr correctement et a pu charger le systme

d'exploitation.

3. Pour que l'ordinateur puisse charger le systme d'exploitation, une phase

de test matriel doit tre franchie avec succs.

Constatations

ll.+- le BlOS

Le BIOS (Basic Input/Output System) est un ensemble de programmes enregistrs

dans la ROM. Il contient les programmes et les pilotes de dmarrage utiliss pour

permettre l'ordinateur de se mettre en route, il intgre aussi des routines de dia-

gnostic et d'autotest (POST : Power On Self Test).

ll.- lautotest

Lors de l'initialisation d'un ordinateur, le BIOS va commencer par effectuer un nomb-

re de tests, afin de vrifier si la configuration et le fonctionnement des composants

matriels de l'ordinateur sont corrects. Cette opration est assure par le programme

POST.

ll.- le SETUP

Le SETUP est un ensemble de procdures permettant de configurer l'ordinateur selon

ses caractristiques matrielles (sauvegarder et/ou modifier des informations concer-

nant les composants de l'ordinateur et leurs modes d'emploi : type de disque dur, mot

de passe, date et heure systme, choix et priorit des priphriques de dmarrage,

). Toutes ces informations sont enregistres dans la mmoire RAMCMOS.

L'accs au SETUP se fait grce au BIOS.

Chapitre 1

13

Avant dmarrage du systme

ll.(- hargement du systeme

Une fois la phase d'autotest est franchie avec succs, le BIOS, travers le program-

me d'amorage Bootstrap : chargeur d'amorce lance le chargement du syst-

me d'exploitation dans la RAM.

Le Bootstrap cherche le systme d'exploitation dans les mmoires auxiliaires (ou sur

le rseau dans des cas exceptionnels), selon une priorit fixe dans le SETUP

de l'ordinateur.

RAM

Disque systme

ROM

BIOS

* Bootstrap

* POST

*

Vide

Le systme d'exploitation

Aprs dmarrage du systme

RAM

Disque systme

ROM

BIOS

* Bootstrap

* POST

*

Le systme d'exploitation

Le systme d'exploitation

Chapitre 1

14

lll- lnormaton systeme

Actvte + Actvte +

Lancer l'interprteur de commandes.

Taper la commande msinfo32 pour afficher la fentre Information systme.

Ouestons

1) Copier le tableau suivant sur votre cahier et complter le par les informations ad-

quates.

2- Accder au rpertoire systme qui se trouve sur le disque dur de votre ordinateur

et numrer les principaux types de fichiers y figurant.

Nom du systme d'exploitation

Version

Editeur

Rpertoire systme

Priphrique de dmarrage

15

Exercce +

Copiez les phrases ci-dessous sur votre cahier et complter les par les mots

ci-dessus :

! Un .....est form d'une partie logicielle et d'une partie

matrielle.

! Le systme d'exploitation se prsente comme une ..... entre

l'utilisateur et l'ordinateur. C'est lui qui traduit les demandes de l'utilisateur des

instructions comprhensibles par l'ordinateur et restitue les rsultas ce dernier.

! Le systme d'exploitation est compos d'une partie principale ( ),

qui se charge en mmoire automatiquement ds qu'on met l'ordinateur en

marche, et d'une partie supplmentaire ( .. ) qui ne se charge en

mmoire qu' la demande de l'utilisateur.

! Le systme d'exploitation est un logiciel ncessaire pour

faire fonctionner l'ordinateur et exploiter ses ressources matrielles et

logicielles. On l'appelle aussi .. .

Exercce

! Citer trois caractristiques fondamentales d'un systme d'exploitation.

! Quelle est la diffrence entre multisession et multitche.

! Donner des exemples des systmes d'exploitation multitches.

Exercce

Quel est le rle :

! du BIOS

! du Bootstrap

! du POST

! du SETUP

Exercce (

Pour quelle raison, les constructeurs des ordinateurs ont rejet l'ide d'intgrer le sys-

tme d'exploitation dans la mmoire morte (ROM) de leurs machines ? Justifier votre

rponse ?

Exercce

Choisir la ou les rponses justes :

lnterace - ogce de base - systeme normatque - noyau -

perpherques - uttares

16

1- un systme d'exploitation peut tre :

! Multi-utilisateurs multi-tches.

! Mono-utilisateur multi-tches.

! Multi-utilisateurs mono-tche.

! Mono-utilisateur mono-tche.

2- Le chargement d'un systme d'exploitation consiste :

! Dplacer le systme d'exploitation du disque dur vers la RAM.

! Copier le systme de la RAM vers le disque dur.

! Copier le systme du disque dur vers la RAM.

3- Un fichier est :

! Un programme excutable

! Un ensemble d'informations stockes sur une mmoire de masse.

! Un ensemble d'informations identifi par un nom.

! Un priphrique d'entre/sortie.

Exercce

Faire une recherche sur l'volution des systmes d'exploitation et dterminer les

diffrentes gnrations.

17

lETURE

Histoire des systmes d'exploitation

1954 : le premier systme d'exploitation pour ordinateur

Le tout premier systme d'exploitation pour ordinateur a t mis au point par Gene Amdahl

pour un gros ordinateur IBM 704.

1970 : UNIX, le systme d'exploitation standard des mini-ordinateurs

Les Laboratoires Bell, en collaboration avec Berkeley University San Francisco, mettent au

point un systme d'exploitation pour les mini-ordinateurs appel UNIX.

1976 : CP/M, le standard du systme d'exploitation 8 bits

CP/M a t dvelopp pour le microprocesseur Zilog Z80 par Gary Kildall qui fonde par la

suite Digital Research. Il devient rapidement le standard de l'industrie pour les micro-ordina-

teurs 8 bits jusqu' l'apparition du PC d'IBM.

1981 : PC-DOS et MS-DOS 1.0

En fvrier 1981, Microsoft livre IBM pour tester sur son prototype de PC, le 86-DOS rema-

ni, sous le nom de PC-DOS, tout en conservant le droit de le commercialiser sous le nom

de Microsoft MS-DOS. Ce sera le standard de l'industrie pour les micro-ordinateurs 16 bits.

Il connatra plusieurs versions jusqu' la 6.22, dernire version remplace par Windows 95

qui intgrait le DOS.

1987 : OS/2, le systme d'exploitation de IBM

Avec la sortie des successeurs du PC, les PS/2, IBM annonce un nouveau systme d'exploi-

tation sans interface graphique intgre, le OS/2 1.0, mis au point avec la collaboration de

Microsoft pour les micro-ordinateurs microprocesseurs 80286 et 80386.

1990 : Windows 3.0

La sortie, le 22 mai 1990, de la version 3.0 de Windows qui comporte un

gestionnaire de fichiers efficace, permettra Microsoft de dominer le

march et de transformer les usagers traditionnels de compatibles IBM

en manipulateurs d'icnes, de fentres et de souris. En 1989, les ventes

totales de Windows galaient celles du System de Macintosh.

1991 : System 7 de Apple

Apple met en march le System 7 qui est une version volue de son fameux systme d'ex-

ploitation interface graphique. C'est presque qu'un systme multitche.

1994 : LINUX

LINUX, c'est un projet d'un jeune tudiant finlandais nomm Linus Torvald de mettre au point

une version de UNIX performante pour micro-ordinateur PC. La version 1.0 voit le jour en

mars 1994. Le code de LINUX est public et n'importe lequel programmeur peut donc dve-

lopper des applications pour ce systme d'exploitation qui deviendra trs populaire dans la

communaut informatique.

18

1995 : Windows 95

Ce n'est que le 24 aot 1995 que Microsoft sort enfin sa nouvelle

version de Windows (projet Chicago) rebaptise Windows 95 pour

souligner l'anne de sa sortie. L'arrive de Windows 95 viendra

consacrer la domination de Microsoft dans le domaine des syst-

mes d'exploitation pour micro-ordinateur : deux micro-ordinateurs

sur neuf en sont quips. Windows 95 dfonce enfin la barrire

des 8 caractres pour la dnomination des fichiers hrite du DOS et supporte les noms

longs.

1996 : Windows NT 4.0

Le 31 juillet 1996, Microsoft met en march Windows NT 4.0, une version beaucoup plus per-

formante que la prcdente avec une interface usager graphique semblable Windows 95.

Microsoft commence ainsi faire sa place dans l'univers des grandes corporations proposant

une alternative UNIX pour les serveurs et les stations de travail.

1998 : Windows 98

Le 25 juin 1998, Microsoft met en march une volution de Windows

95 qui a pour principale caractristique d'intgrer au systme d'exploi-

tation le navigateur Internet Explorer 4.0 et ses outils comme Outlook

Express, NetMeeting, etc.

2000 : Windows Milinum

2000 : Windows 2000 (NT 5.0)

Fin 2001 : Windows XP (2002 ou Windows 5.1).

2003 : Windows Server 2003 ( ou Windows 5.2)

Fin 2006 : Windows Vista

19

Le systme d'exploitation Linux

Aspect historique et culturel :

Le systme d'exploitation Linux a t initialement cr dans les annes 1990 par

un tudiant finlandais, Linus TORVALDS qui souhaitait disposer sur son ordinateur

personnel (PC) d'un systme d'exploitation aussi robuste, efficace et performant que UNIX.

De nombreux bnvoles et amis l'ont rapidement aid dans sa tche et ce projet est devenu

associatif. Une collaboration trs efficace avec le projet GNU de la Free Software Foundation

de l'universit de Cambridge a donn rapidement une ampleur considrable au dveloppe-

ment de Linux qui, par volutions successives, a permis de concurrencer, et mme par cer-

tains points de dpasser, le systme UNIX.

Linus Torvalds et la Free Software Foundation peuvent se partager la paternit du systme

d'exploitation (SE) Linux, parfois not GNU/Linux.

Qui dveloppe Linux ?

Passes les premires annes d'enthousiasme, il faut reconnatre que le MARCHE s'est

empar de l'informatique et en a fait une source de ressources considrables : l'esprit des

fondateurs de Linux a survcu ce raz de marre conomique. Le dveloppement de Linux

se poursuit toujours, bas sur des quipes de bnvoles qui se regroupent sous plusieurs

projets : Linux est amlior chaque jour par des centaines de personnes sur toute la plan-

te. Le dveloppement d'Internet, en favorisant le travail associatif, a considrablement dyna-

mis ce mouvement. Linux n'est cependant pas un passe temps pour hackers : de nombreux

programmes libres Linux sont de vritables rfrences en informatique professionnelles

(Apache, Squid, Samba, Gimp, ...).

Linux gratuit ou payant ?

Le systme d'exploitation Linux (le noyau) est sous licence GPL : il est gratuit.

Les programmes Linux peuvent tre gratuits ou payants :

: Pour les quipes de bnvoles, la rgle de base est la gratuit. Aucun droit de proprit

ne peut tre rclam et le code source des programmes (le listing) est disponible et modifia-

ble par tous les utilisateurs : les programmes informatiques appartiennent tous le monde et

chacun est invit a participer l'effort de dveloppement et de recherche.

Linux est distribu sous les conditions du GNU Public Licence (GPL : General Public

Licence). Cette approche culturelle "libertaire" de l'informatique prvalait au dbut de la

microinformatique : l'information est la nouvelle richesse, l'informatique doit donc profiter

tout le monde.

: Les socits qui fabriquent des distributions Linux les proposent en licence GPL ; ils les

vendent des prix trs raisonnables en "offrant" des services : documentation papier, assis-

tance tlphonique, ... et en proposant des installations et des formations.

Distributions Linux :

L'installation du systme d'exploitation Linux partir des codes sources ou binaires gratuite-

ment disponibles sur cdrom ou sur Internet pose de nombreux problmes techniques et

restent une affaire de spcialistes ou de dveloppeurs.

Pour simplifier et automatiser cette installation, il faut utiliser une distribution. Une distribution

comprend la fois le systme d'exploitation Linux et de trs nombreux programmes associs

sous forme de paquets (packages).

20

Avantages et inconvnients de ce systme d'exploitation :

Le systme d'exploitation (SE) Linux prsente de nombreux avantages par rapport au syst-

me dominant du march, cause de sa conception multitche et multi utilisateurs axe sur

une utilisation en rseau, ... mais il possde encore des inconvnients propres rebuter bon

nombre d'utilisateurs.

Parlons performances ...

Linux est un SE multitche premptif : il est capable de faire tourner simultanment plusieurs

logiciels de manire totalement indpendante. Le plantage d'une application n'empche pas

l'ordinateur de poursuivre l'excution des autres.

Linux est un SE Multi-Utilisateurs : il est impossible de travailler sur une machine Linux sans

se loguer (sans s'identifier l'aide d'un login et d'un mot de passe) ; chaque utilisateur

retrouve aprs son identification sur la machine, son environnement de travail complet : type

de bureau, dossiers personnels, paramtrages particuliers, ... Les donnes des autres

utilisateurs lui sont naturellement interdites.

Le SE Linux possde une grande stabilit et les plantages complets sont rarissimes ... dom-

mage pour ceux qui aiment le bleu ...

Parlons de l'installation du systme :

L'installation du SE Linux est parfois difficile, notamment sur des ordinateurs modernes int-

grant les dernires innovations technologiques.

A cause de la rticence de certains constructeurs diffuser toutes les caractristiques de

leurs matriels, ce SE n'est pas capable de grer tous les priphriques : cartes graphiques,

cartes son, scanner, dispositifs USB, ...

La situation s'amliore ... mais il faut parfois patienter plusieurs mois pour exploiter un pri-

phrique reconnu directement par le SE dominant : Linux suit le mouvement toujours avec

un petit temps de retard ...

L'avantage de la diversit :

Linux apparat aujourd'hui comme le concurrent le plus srieux de Windows sur tous les seg-

ments du march, des ordinateurs familiaux jusqu'aux normes serveurs des entreprises. Il

permet de maintenir une saine concurrence dans ce secteur clef de l'conomie et du pouvoir

qu'est devenu l'informatique.

Les principales associations communautaires :

La fondation GNU, l'origine du dveloppement de Linux et du projet

Gnome.

L'association KDE qui dveloppe le projet d'environnement graphique

le plus abouti actuellement KDE et toutes les applications associes

(KDEOffice).

Le site de la Gnome, le window manager de la Free Software

Foundation.

Le site personnel de Richard Stallman, le "pape" du logiciel libre et le

crateur du GNU.

http://www.gnu.org/home.fr.html

http://www.kde.org/fr/index.php

http://www.gnome.org/

http://www.stallman.org/

21

Chapitre 2

Mettre profit les principales fonctions d'un systme d'exploitation

lntroducton

l. Geston des processus et de a memore centrae

+. Geston des processus

. Geston de a memore

ll. lnstaaton et desnstaaton des ogces

+. lnstaaton des ogces

. Nse a jour des ogces

. Desnstaaton des ogces

lll. Geston des perpherques

+. Presentaton

. lnstaaton et conguraton des perpherques

. Desnstaaton d'un perpherque

lV. Geston des supports de stockage

+. les supports de stockage

. Parttonnement et ormatage

V. Geston des chers

+. Presentaton

. Type de chers

Exercces

Pan du chaptre

Objectifs

SYSTEME DEXPLOITATION

lONTlONS DE BASE

DUN SYSTENE DEXPlOlTATlON

Chapitre 2

lntroducton

! Le systme d'exploitation offre plusieurs fonctionnalits, principalement, on

trouve la gestion des processus, la gestion de la mmoire, la gestion des

fichiers, la gestion des entres/sorties, etc. Ces fonctionnalits peuvent tre struc-

tures sous la forme de plusieurs couches superposes, allant de la plus proche du

matriel (hardware) tel que le noyau du systme qui assure la communication directe

entre les composants matriels de l'ordinateur et la partie logicielle (software) d'un

systme informatique, vers la plus proche de l'utilisateur tels que les programmes

utilitaires, les programmes utilisateurs, ...

! L'interprteur de commandes communique les commandes de l'utilisateur aux

diffrents composants du systme d'exploitation.

l- Geston des processus et de a memore centrae

l.+- Geston des processus

a- Mise en situation

Si on assimile un programme une recette de prparation d'un gteau, on peut dire

que les ressources sont les ingrdients et les instructions sont les tapes de ralisa-

tion.

Pou prparer ce gteau, on doit disposer des ingrdients ncessaires et mettre en

uvre les tapes de ralisation.

La recette reprsente une suite d'tapes crites sur papiers (statique), sa mise en

uvre est un processus dynamique qui volue dans le temps.

Par analogie, un programme est une suite d'instructions stockes dans un fichier

(excutable). Pour excuter un programme, le systme d'exploitation doit disposer

des ressources ncessaires (mmoire, processeur, etc.) afin de crer une entit

dynamique appele processus : Un processus est un programme en cours d'excu-

tion.

22

! On constate qu'il y a plusieurs processus (programmes en cours d'excution)

qui sont chargs en mmoire simultanment.

! Le systme d'exploitation alloue pour chaque processus la quantit mmoire

ncessaire son excution.

! Il y a des processus qui sont lancs par les utilisateurs (exemple :

photoshop.exe, realplay.exe, ) et des processus qui sont lancs automatiquement

par le systme.

Chapitre 2

23

Actvte + Actvte +

1) Lancer le gestionnaire des tches :

! Activer le menu Dmarrer

! Choisir la commande excuter

! Taper la commande taskmgr

! Valider par OK

2) Cliquer sur l'onglet Processus

3) Visualiser les programmes qui sont en cours d'excution.

Constatations

Chapitre 2

24

1. Le nombre de processus a augment de un.

2. Le programme calc.exe occupe, cet instant, 43% du temps processeur.

3. La taille de mmoire utilise a augment

4. Un processus peut se terminer soit d'une manire ordinaire ou interrompu

d'une manire force.

Actvte Actvte

! Lancer le programme Calculatrice (choisir le menu Dmarrer - excuter,

puis taper calc).

! Que peut-on constater au niveau du gestionnaire des tches ?

! Terminer le processus calc.exe partir du gestionnaire des tches.

Constatations

b- Principe de fonctionnement de la gestion des processus :

La gestion des processus repose sur un allocateur qui est responsable de la

rpartition du temps processeur entre les diffrents processus, et un planificateur

dterminant le processus activer, en fonction du contexte.

La gestion des processus se rsume essentiellement dans :

! Gestion des interruptions : Les interruptions sont des signaux envoys par le

matriel, destination du logiciel, pour signaler un vnement (arrt d'impression,

sortie force d'un processus, disque satur, ).

! Gestion de multitche :

Simuler la simultanit des processus coopratifs (les processus doivent se syn

chroniser pour changer des donnes).

Grer les accs simultans aux ressources (fichiers, imprimantes, mmoire, ...)

Chapitre 2

25

Retenons

Un processus est un programme en cours d'excution. Le programme corre-

spondant est install dans la mmoire centrale.

Dans un systme multi-tches, on peut avoir un instant donn, plusieurs

processus qui se partagent la mmoire centrale et le temps processeur.

R

e

t

e

n

o

n

s

l.- Geston de a memore

Pour qu'ils puissent tre excuts, les programmes doivent tre chargs en mmoire

centrale, ce qui rend cette dernire une ressource indispensable. Or la taille de la

mmoire est gnralement limite, c'est pour cette raison que le systme d'exploita-

tion doit optimiser son utilisation.

La mmoire virtuelle permet de faire fonctionner des applications ncessitant plus de

mmoire qu'il n'y a de mmoire vive disponible dans le systme.

La gestion de la mmoire est une fonctionnalit de base d'un systme

d'exploitation.

Actvte + Actvte +

1. Lancer plusieurs applications sur un mme ordinateur.

2. Lancer le gestionnaire des tches.

Chapitre 2

26

3. Noter la quantit de mmoire utilise par les processus.

4. Lancer l'utilitaire informations systme (menu dmarrer tous les programmes

Accessoires outils systme informations systme)

5. Noter la mmoire physique totale (RAM) de l'ordinateur.

Que peut-on constater ?

! Lorsque le nombre d'applications lances est assez lev, on constate que la

quantit mmoire utilise (Fig. 3) par les processus est plus leve que la quantit

mmoire physique (RAM) de l'ordinateur (Fig. 4).

! Le systme d'exploitation dispose d'un autre type de mmoire de taille nette-

ment suprieure que celle de la mmoire physique : La mmoire virtuelle.

! Le fichier d'change est un espace sur le disque dur dans lequel le systme

conserve des parties de programme et des fichiers de donnes qui ne peuvent pas

tre placs dans la mmoire RAM. Le fichier d'change et la mmoire physique

(RAM) forment la mmoire virtuelle.

Constatations

Chapitre 2

27

Retenons

La gestion de la mmoire consiste remplir les fonctions suivantes:

! permettre le partage de la mmoire entre les processus

(pour un systme multi-tches)

! protger les espaces mmoires utiliss (empcher, par

exemple, de modifier une zone mmoire dj utilise).

! Rcuprer les espaces mmoires lorsque les processus

terminent leur travail.

! optimiser la quantit de mmoire disponible

L'optimisation de la mmoire disponible consiste tendre la mmoire en

utilisant la mmoire virtuelle, c'est--dire en utilisant une partie du disque

dur comme une extension de la mmoire centrale. Le systme d'exploita-

tion ralise cette opration en crant un fichier appel fichier d'change

(fichier SWAP) ou en rservant toute une partition sur le disque (appel par-

tition SWAP) dans lequel il stocke les informations lorsque la quantit de

mmoire vive n'est plus suffisante.

R

e

t

e

n

o

n

s

ll- lnstaaton et desnstaaton de ogces

Un ordinateur quip d'un systme d'exploitation devient oprationnel, mais il reste

incapable de rpondre aux besoins varis des utilisateurs (allant d'un simple diteur

de texte une application de gestion intgre jeu vido en trois dimensions).

L'installation et la dsinstallation des logiciels sont des pratiques courantes qui

doivent tre possibles pour grer les supports mmoires disponibles et les ventuels

problmes d'installation.

ll.+ lnstaaton de ogces

Actvte + Actvte +

! Copier les fichiers excutables d'un logiciel se trouvant sur un CD ou un

DVD, sur le disque dur de l'ordinateur.

! Lancer ce logiciel partir du disque dur.

! Que peut-on constater ?

Les logiciels freeware (logiciels gratuits : graticiels) peuvent tre installs, utiliss et

diffuss gratuitement (sans licence d'utilisation), mais sans avoir le droit de

les modifier, ni de les vendre.

Chapitre 2

28

Mme si tous les programmes (fichiers excutables) d'un logiciel sont copis dans

le disque dur, ce dernier ne fonctionne pas.

Constatations

Actvte Actvte

Lire les fentres suivantes reprsentant les cartes d'identification de certains

logiciels :

Les logiciels libres (open source en anglais) sont fournis avec leurs codes sources

(leurs programmes sources) et ils sont diffuss librement et on peut les exploiter sans

avoir besoin d'une licence d'utilisation , comme on peut les vendre en leur appor-

tant des modifications au niveau des codes sources.

Chapitre 2

29

Les logiciels shareware (logiciels partageables : partagiciels), les auteurs deman-

dent, sans obligation, une cotisation (gnralement non significative), qui sera verse

librement par l'utilisateur, aprs une priode d'essai.

Les logiciels version d'essai sont limits (appels aussi version dmonstrative),

l'utilisateur est oblig d'avoir un droit d'utilisation, en achetant un certificat

d'authentification : licence d'utilisation , aprs un certain nombre d'utilisations du

produit ou aprs un certain nombres de jours aprs son installation.

Chapitre 2

30

Le logiciel payant demande une licence d'utilisation lors de son installation.

Gnralement un numro de srie du produit (ou un code) est obligatoire pour com-

plter l'installation du logiciel, il se trouve en gnral sur le certificat d'authentifica-

tion ou donn directement par l'auteur travers des moyens de communication

scuriss (tlphone, Internet, fax, ), aprs l'achat du droit d'utilisation. Ce type de

logiciel est payant.

Retenons

R

e

t

e

n

o

n

s

Pour utiliser un logiciel, gnralement, il faut tout d'abord l'installer sur le

disque dur de l'ordinateur.

Avant d'installer un logiciel, il faut s'assurer du type de la copie qui est en pos-

session (un logiciel libre (open source), un logiciel gratuit (freeware), un

logiciel partag (shareware), une version dmo d'un logiciel (version d'essai)

ou un logiciel payant).

S'il s'agit d'une version payante, il faut acqurir un certificat d'authentification,

avec lequel on peut avoir un numro de srie, un code ou autre chose simi-

laire pour complter l'installation du logiciel ou l'activer.

Chapitre 2

31

Appcaton

! Lancer le systme d'exploitation Linux

! Consulter la carte d'identification de quelques logiciels installs sur ce

systme d'exploitation.

! Est-ce que les logiciels consults sont libres (open source), gratuits

(freeware), dmonstratifs (version d'essai), partageables (shareware)

ou payants ?

! Que peut-on conclure ?

Actvte Actvte

Dans cette activit, on va dcouvrir les diffrentes phases d'installation d'un logiciel,

en parcourant les principales botes de dialogue qui seront affiches par l'assistant

d'installation.

Chapitre 2

32

Chapitre 2

33

! L'assistant d'installation est un moyen interactif et convivial, il permet d'in-

staller des logiciels d'une faon trs simple et rpondant aux besoins de l'utilisateur.

! L'utilisateur est appel fournir quelques renseignements ncessaires

l'installation tels que l'identification personnelle (Nom, socit, ), le code (numro

de srie, mot de passe,), etc.

! L'utilisateur peut choisir les options installer sur son disque dur ainsi que

l'emplacement de l'installation (l'unit d'installation et les dossiers destinataires).

! Mme si les fentres prsentes par les diffrents assistants d'installation

diffrent entre elles au niveau nombre, ergonomie, objets et manire de communi-

cation avec l'utilisateur (boutons, zones texte, boutons radio, panneaux publicitaires,

texte d'aide et de soutien, ), la majorit des assistants d'installation ont presque le

mme principe de fonctionnement ; vrification de l'authentification de l'utilisateur,

choix des options d'installation, copie des fichiers du support source vers les

dossiers destinations, mise jour de quelques fichiers systme et activation des

paramtres choisis par l'utilisateur.

Constatations

Retenons

R

e

t

e

n

o

n

s

! L'assistant facilite beaucoup l'opration d'installation d'un logiciel, l'utilisa-

teur doit remplir, en premier lieu, un formulaire d'authentification y compris un

numro de srie ou une cl (dans le cas d'un logiciel payant), puis il doit choisir

le mode d'installation.

! Gnralement, les diffrents fichiers du logiciel installer sont initialement

compresss sur le support source (CD, DVD, Disque, ). L'assistant doit

dcompresser ces fichiers avant de les copier dans les diffrents dossiers desti-

nataires du disque dur.

! Les fichiers ne seront pas copis dans un seul dossier, mais dans des

diffrents dossiers (selon le systme d'exploitation et le logiciel qui vient d'tre

install).

! Une fois l'installation termine, dans certains cas, l'assistant redmarre

l'ordinateur pour mettre jours certains fichiers systme.

Appcaton

! Lancer le systme d'exploitation Linux

! A l'aide de votre professeur, installer un logiciel partir d'un CD ou d'un autre

support de stockage externe.

! choisir une installation minimale.

Ouestons

! Est-ce que l'installation est auto-excutable (autorun) ?

! Quel est le type de ce logiciel (libre, gratuit, payant, ) ?

! Quelle est la taille disque ncessaire pour ce logiciel ?

Chapitre 2

34

ll. Nse a jour d'un ogce

Pour corriger des bugs d'un logiciel (dfauts dans le fonctionnement d'un logiciel),

pour mettre jour certaines donnes ou certains paramtres afin de rpondre des

besoins fonctionnels du logiciel (exemples : mise jour d'une base de donnes d'un

antivirus, ajout d'un paramtre rgional ou linguistique, amlioration d'un systme de

fichiers, ) ou pour satisfaire aux besoins de l'utilisateur qui voluent au fur et

mesure qu'il exploite son logiciel, une mise jour sera ncessaire pour les consti-

tuants du logiciel (programmes excutables, fichiers de donnes, paramtres, ).

Actvte + Actvte +

Analyser les fentres ci-aprs qui sont proposes par l'assistant de mise jour d'un

logiciel et determiner les diffrentes tapes effectues.

Retenons

R

e

t

e

n

o

n

s

La mise jour d'un logiciel permet de modifier ou d'ajouter certaines fonctionnalits

d'un logiciel, en changeant certains fichiers par des versions plus rcentes, en

ajoutant des nouveaux fichiers ou en changeant certains paramtres.

Gnralement, la mise jour se fait l'aide d'un assistant pour faciliter la tche

l'utilisateur.

La mise jour d'un logiciel est fournie frquemment travers le rseau Internet,

mais parfois elle est livre sur des supports de stockage ordinaires (CD, disquette,

).

Une mise jour peut se faire sur la mme version du logiciel comme elle peut se

prsenter dans une nouvelle version si les modifications apportes sont trs

importantes.

Chapitre 2

35

Appcaton

! Lancer le systme d'exploitation Linux

! Lancer la mise jour du logiciel dsign par votre professeur.

! Aprs la mise jour, citer quelques diffrences entre la version initiale et la

version actuelle de ce logiciel.

ll. Desnstaaton d'un ogce

Pour bien grer l'espace du disque dur, il faut se dbarrasser de tous les logiciels

inutiles.

Un logiciel mal install ou qui prsente des dfauts de fonctionnement peut causer

l'instabilit du systme et le dysfonctionnement de l'ordinateur.

Si une nouvelle version d'un logiciel vient d'tre installe, il est inutile de garder sur

le disque dur l'ancienne version.

La dsinstallation des logiciels est une opration ncessaire pour optimiser l'espace

des disques durs et veiller au bon fonctionnement de l'ordinateur et ses ressources.

Actvte + Actvte +

Acton +

1. Choisir parmi les applications installes sur l'ordinateur, une qui a un raccourci sur

le bureau et son nom figure dans le menu principal du systme d'exploitation.

2. Ouvrir le dossier Program files se trouvant sur le disque dur.

3. Effacer le dossier concernant l'application choisie dans l'instruction 1, en utilisant

la touche spcifique du clavier ou le menu Fichier supprimer .

Oueston

! Est-ce que le nom de l'application qu'on vient de supprimer figure encore dans

le menu principal du systme d'exploitation et son raccourci existe-t-il toujours sur le

bureau ?

! Essayer de lancer cette application. Que peut-on constater ?

Acton

Les fentres ci-aprs montrent les diffrentes phases de dsinstallation d'un logiciel

l'aide d'un assistant :

! Le nom de l'application qu'on vient d'effacer figure encore dans le menu prin-

cipal du systme d'exploitation et son raccourci existe encore sur le bureau.

! L'application ne se lance pas mais elle n'est pas correctement supprime.

Constatations

Chapitre2

36

Chapitre 2

37

Pour dsinstaller un logiciel, il est insuffisant de supprimer le dossier contenant les

fichiers de ce dernier, mais il faut aussi supprimer les fichiers qui sont mis dans les

diffrents dossiers systme et il faut mettre jour les paramtres systme.

Pour les fichiers partags avec d'autres applications, l'utilisateur devrait les garder,

pour qu'il ne perturbe pas le bon fonctionnement des autres logiciels installs sur le

PC.

Certains logiciels demandent le redmarrage du systme aprs leurs dsinstalla-

tions.

Constatations

Retenons

R

e

t

e

n

o

n

s

La dsinstallation d'un logiciel se fait pour rcuprer l'espace disque qui lui a

t allou ou pour liminer des effets indsirables causs par la prsence de

ce logiciel ou parce qu'on n'en a plus besoin.

Puisque l'installation d'un logiciel se fait dans plusieurs dossiers du disque (y

compris les dossiers systme), la suppression du dossier contenant le logi-

ciel ne dsinstalle pas correctement ce dernier, mais il peut poser une insta-

bilit du systme. L'utilisation d'un assistant de dsinstallation (ou un utilitaire

spcifique) est la manire la plus efficace pour dsinstaller correctement un

logiciel.

Appcaton

! Lancer le systme d'exploitation Linux

! Afficher l'espace libre du disque dur de votre ordinateur

! A l'aide de votre professeur, dsinstaller un logiciel.

! Afficher l'espace libre du disque dur de votre ordinateur, que peut-on

constater? Expliquer.

lll- Geston des perpherques (geston d'entrees/sortes)

lll.+ Presentaton

Les priphriques sont les moyens de communication entre l'utilisateur et sa machi-

ne. L'une des principales fonctions d'un systme d'exploitation consiste contrler

tous les priphriques de l'ordinateur. Il doit mettre des commandes vers ces pri-

phriques, recevoir des rponses et grer les erreurs. Il fournit galement une inter-

face simple entre les priphriques et le reste du systme (utilisateur, applications,

etc.).

Chapitre 2

38

Actvte + Actvte +

! Ouvrir plus qu'un fichier texte existants sur le disque dur

! Lancer simultanment l'impression de ces fichiers

! Au cours de l'impression fermer les fichiers ouverts et l'application associe.

! Est ce que l'impression a t interrompue ?

! La fermeture de l'application n'entrane pas l'arrt de l'impression.

! L'application n'est pas responsable de la gestion de l'impression.

! Le systme d'exploitation prend en charge la gestion de l'impression et libre

l'application.

! Pour ordonnancer les tches d'impression, le systme d'exploitation cre une

file d'attente (spool) dans la mmoire centrale.

Constatations

Retenons

R

e

t

e

n

o

n

s Le systme d'exploitation offre une interface qui permet une exploitation simple et

efficace des priphriques de l'ordinateur. Il cache ainsi la complexit de gestion de

ces derniers.

Mme si en apparence, ce sont les applications qui exploitent les priphriques de

l'ordinateur, en ralit toutes les oprations d'entre/sortie passent sous le contrle

du systme d'exploitation.

lll. lnstaaton et conguraton des perpherques

Pour qu'ils puissent tre reconnus et utiliss par le systme d'exploitation, les priph-

riques doivent tre installs et configurs.

a- installation matrielle

Pour les priphriques externes, il n'est pas toujours ncessaire d'arrter l'ordinateur,

par contre l'installation des priphriques internes (exemple : carte rseau) ncessite

la mise hors tension de l'ordinateur.

Un priphrique est dit Plug and Play (connecter et utiliser) s'il est reconnu et confi-

gur automatiquement par le systme.

b- installation logicielle

Pour q'un priphrique devienne prt l'emploi, il ne suffit pas de l'installer matriel-

lement, mais il faut qu'il soit pris en charge par le systme d'exploitation. Vu la diver-

sit des types de priphriques, de leurs marques et de leurs modles qui voluent

chaque jour ; le systme d'exploitation ne peut pas intgrer dans son noyau la prise

en charge de tous ces priphriques. En effet, la majorit des priphriques sont

livrs avec des programmes spcifiques appels "pilotes".

Un pilote (driver) est un programme qui permet un priphrique spcifique de com-

muniquer avec le systme d'exploitation. Tout priphrique install sur le systme ne

peut tre utilis que lorsque son pilote a t install et configur correctement.

Chapitre 2

39

Actvte + Actvte +

Connecter votre ordinateur un disque amovible.

Actvte Actvte

Connectez un scanner ou une imprimante sur un port USB.

Le nouveau priphrique qui a t raccord l'ordinateur, a t reconnu immdiate-

ment par le systme d'exploitation. Ce dernier s'est charg de l'installation du pilote

du priphrique et de sa configuration sans l'intervention de l'utilisateur. Ce

priphrique est devenu prt l'exploitation.

Constatations

Fig. 1

Appcaton

! Lancer le systme d'exploitation Linux

Acton +

! Connecter votre ordinateur un Flash disk, sur un port USB.

! Que peut-on constater ? Expliquer ?

Acton

! A l'aide de votre professeur, ajouter une nouvelle imprimante votre

ordinateur.

! Est-ce que le systme dtecte automatiquement la nouvelle imprimante

connecte l'ordinateur ?

! Est-ce que l'imprimante est auto-fonctionnelle (sans une installation

spcifique) ?

! Que peut-on conclure ?

Chapitre 2

40

1. Le nouveau priphrique qui a t raccord l'ordinateur a t reconnu

immdiatement, mais il a ncessit l'intervention de l'utilisateur pour l'installation du

pilote (driver) pour qu'il fonctionne correctement.

2. Certains pilotes sont fournis avec le systme d'exploitation, mais il existe

beaucoup de priphriques qui ncessitent la prsence d'un disque (ou autre sup-

port) d'installation.

Constatations

Retenons

R

e

t

e

n

o

n

s

! Pour installer un nouveau priphrique, on doit avoir son pilote

driver (programme qui gre la communication entre l'ordinateur et

le priphrique).

! Les pilotes des priphriques qui ne sont pas livrs avec le systme

d'exploitation doivent tre fournis par le constructeur du matriel en

question ou tlchargs d'un site d'Internet.

Chapitre 2

41

lll. Desnstaaton d'un perpherque

Gnralement, on dsinstalle un priphrique pour le remplacer par un autre similai-

re et/ou plus performant, ou parce que ce dernier a caus une instabilit du systme

(conflit avec autre composant, dfaillance de fonctionnement, incompatibilit avec le

systme ou une application, ).

Actvte + Actvte +

Dsinstaller la carte rseau de votre ordinateur

Fig. 3.1

Chapitre 2

42

Remarque

Pour suspendre l'utilisation d'un priphrique, on peut tout simplement le dsactiver

au lieu de le dsinstaller compltement.

Retenons

R

e

t

e

n

o

n

s

La dsinstallation d'un priphrique permet au systme d'exploitation l'arrt

total de la communication avec celui-ci. Mais au prochain dmarrage du sys-

tme, le priphrique peut tre dtect et rinstall de nouveau.

On dsinstalle un priphrique (ou un composant interne) pour le remplacer

par un autre, ou parce que ce dernier a caus une instabilit du systme.

Fig. 3.2

Chapitre 2

43

Appcaton

! Lancer le systme d'exploitation Linux

! Dsinstaller la carte rseau de votre ordinateur

! Dsinstaller une imprimante de votre ordinateur

lV- Geston des supports de stockage

lV.+ les supports de stockage

a) le dsque dur

Le disque dur est le support de stockage de l'ordinateur servant conserver les don-

nes de manire permanente, contrairement la mmoire vive, qui s'efface totale-

ment ds la mise hors tension de l'ordinateur, c'est la raison pour laquelle on parle

parfois de mmoire permanente pour dsigner les disques durs.

Actuellement, les disques durs peuvent tre externes (disque amovible) ou tout sim-

plement des flash disk .

b) lonctonnement nterne d'un dsque dur

Un disque dur est constitu de plusieurs plateaux (disques rigides : hard disk) en

mtal, en verre ou en cramique empils les uns sur les autres.

L'ensemble des plateaux tourne trs rapidement autour d'un axe ( plusieurs milliers

de tours par minute).

La lecture et l'criture se fait sur la surface de ces plateaux et l'aide des ttes

(heads) situes de part et d'autre de chacun des plateaux (platters). Ces ttes sont

des lectro-aimants qui se baissent et se soulvent pour pouvoir lire l'information ou

l'crire. De plus, ces ttes se dplacent latralement pour pouvoir atteindre toute la

surface du disque.

c) Organsaton des donnees sur e dsque

C.1- Piste

Les donnes sont crites en cercles concentriques sur les diffrents plateaux. En rai-

son de leur rotation sous les ttes de lecture/criture, on appelle ces cercles des pis-

tes (track en anglais).

Chapitre 2

44

C.2- secteur

Les pistes sont divises en quartiers (entre deux rayons) que l'on appelle secteurs,

c'est la zone dans laquelle on peut stocker les donnes. La taille d'un secteur est

gnralement de 512 octets. L'utilisateur peut s'il le dsire modifier cette taille.

C.3- cylindre

Un cylindre est form par l'ensemble des pistes portant le mme numro et apparte-

nant aux diffrents plateaux

Actvte + Actvte +

! Lancer l'diteur de texte Windows Bloc note

! Saisir un caractre puis enregistrer le fichier sous le nom Fich1.txt.

! Afficher les proprits du fichier Fich1.txt et noter la taille relle du fichier

ainsi que la taille du fichier prise sur le disque.

! Lancer de nouveau l'di-

teur de texte Bloc Note , puis

crer le fichier Fich2.txt qui con-

tient la phrase : un disque dur

est form de plusieurs plateaux

concentriques

! Afficher les proprits du

fichier Fich2.txt et noter la taille

du fichier ainsi que la taille du

fichier sur disque.

! Comparer les informations

notes

Cylindre 0

Fig. 4

Chapitre 2

45

! On constate qu'un fichier de taille 1 octet a occup un espace de 4096 octets

sur le disque.

! Deux fichiers de tailles rduites (mais diffrentes) occupent le mme espace

sur disque.

Constatations

C.4- Unit d'allocation

On appelle unit d'allocation (cluster) la zone minimale que peut occuper un fichier

sur le disque. En effet le systme d'exploitation exploite des blocs qui sont en fait

plusieurs secteurs. Un fichier occupera plusieurs secteurs (un cluster) mme si sa

taille est trs petite.

lV. Parttonnement et lormatage

a) Parttonner un dsque dur

Actvte + Actvte +

Activer l'outil Gestion de l'ordinateur du menu Outils d'administration du pan-

neau de configuration, puis choisir la commande Gestion de disques .

! Combien de disques durs sont connects l'ordinateur ?

! Combien de parties chaque disque dur prsente-t-il ?

! Que peut-on constater ?

! Dans un ordinateur, on peut avoir plus qu'un disque dur.

! Un disque dur peut avoir une ou plusieurs parties.

Constatations

Chapitre 2

46

Denton

Le partitionnement d'un disque dur consiste crer une ou plusieurs zones de stoc-

kage indpendantes de tailles plus ou moins grandes. Ces zones sont appeles par-

titions. Chaque disque dur doit au moins possder une partition. Chaque partition

ainsi cre est gre par le systme comme un disque dur indpendant, mme si

physiquement il n'en existe qu'un seul.

Les partitions d'un disque dur sont appeles lecteurs logiques.

Partton prncpae et partton etendue

Il existe deux types de partitions : la partition principale et

la partition tendue.

La partition principale est par dfaut considre comme la

premire partition du disque dur. Elle est interprte par le

systme comme un disque dur. Seule la partition principa-

le est bootable ou amorable. C'est dire que c'est uni-

quement sur cette partition que le systme lit les informations lui permettant de

dmarrer. C'est pour cette raison qu'elle est utilise pour accueillir gnralement le

systme d'exploitation.

La partition tendue est quant elle une partition voisine de la partition principale pou-

vant tre divise en lecteurs logiques (ou parti-

tions logiques qui seront galement vus par le

systme comme de vritables disques durs). Elle

ne peut tre cre qu'aprs la cration de la par-

tition principale.

Les avantages du partitionnement multiple

Le partitionnement multiple signifie la prsence sur un mme disque dur d'au moins

deux partitions. Comme ces dernires sont indpendantes, les donnes qui y figurent

ne risquent pas d'tre mlanges.

Le partitionnement possde plusieurs avantages :

Le Multiboot : Il s'agit d'installer sur un mme disque dur deux ou plusieurs syst-

mes d'exploitation diffrents (Windows et Linux par exemple). Au dmarrage l'utilisateur

de l'ordinateur pourra indiquer grce un menu le systme d'exploitation utiliser.

La cration d'une unit de sauvegarde : une partition est interprte par le syst-

me comme un disque dur indpendant. Crer une unit de sauvegarde revient

rserver une de ces partitions pour stocker les donnes importantes de l'utilisateur.

L'une des autres partitions du disque est alors utilise pour y installer le systme d'ex-

ploitation. Donnes personnelles et donnes systme sont alors spares. En cas de

dysfonctionnement du systme d'exploitation, il suffira de remettre neuf sa partition

sans avoir toucher la partition servant d'unit de sauvegarde qui sera prserve.

Chapitre 2

47

reaton d'une partton

Un disque dur ne peut recevoir de donnes tant qu'il n'est pas partitionn. Il doit

contenir au minimum une partition principale.

Les tapes suivantes montrent comment crer une nouvelle partition dans l'espace

disque non encore allou :

Fig. 7.1

Fig. 7.2

Fig. 7.3

Chapitre 2

48

reer un nouveau ecteur ogque

La partition tendue peut tre subdivise en plusieurs lecteurs logiques. chaque lec-

teur logique se comporte comme tant un disque dur indpendant.

Les tapes suivantes montrent comment crer un nouveau lecteur logique :

Fig. 7.4

Fig. 7.5

Fig. 8.1

Denton

Le formatage ou l'initialisation d'un disque (ou d'une partition) a pour but de prparer

ce dernier pouvoir stocker des informations (donnes).

Le principe de formatage consiste la cration d'une structure relative un systme

Actvte + Actvte +

! Crer un lecteur logique puis afficher

son contenu.

! Que peut-on constater ?

b) lormatage d'un dsque dur

Chapitre 2

49

Le lecteur est inaccessible, il n'est pas encore prt tre explor par le systme

d'exploitation.

Constatations

Fig. 8.2

Fig. 8.3

Fig. 9

Chapitre 2

50

de fichiers connu par le systme d'exploitation qu'on veut installer par la suite ou qui

est dj install dans un autre disque ou une autre partition du mme ordinateur.

Il existe deux types de formatage : le formatage physique dit de bas niveau et le

formatage logique dit haut niveau.

le ormatage de bas nveau

Le formatage de bas niveau consiste initialiser la surface de chaque plateau du

disque. Son utilit est, galement, d'inscrire la racine du disque dur les informations

de base concernant le nombre de cylindres, de clusters abms, etc. Le formatage de

bas niveau est dj ralis sur la totalit du disque lors de sa fabrication. Mais, en cas

de problmes l'utilisateur peut reformater son disque qui sera alors remis neuf.

L'inconvnient du formatage de bas niveau est qu'il n'est pas sans risque pour le

disque dur et qu'il peut durer plusieurs heures.

Dans quel cas utiliser le formatage bas niveau ?

Un formatage de bas niveau du disque dur est une opration lourde et elle n'est

effectuer qu'en cas de rels problmes :

- Prsence d'un virus de boot sur le disque dur qui ne peut pas tre supprim par un

formatage normal.

- Dysfonctionnement du disque dur : bruits bizarres, pertes de clusters, augmentation

soudaine du nombre de secteurs dfectueux.

- Refus d'un systme d'exploitation de s'installer sur le disque dur format de faon

classique.

le ormatage de haut nveau

Le formatage de haut niveau (dit formatage standard ou normal), utilis plus frquem-

ment, s'effectue aprs le formatage de bas niveau. Il cre un systme de fichiers sur

le disque, ce qui va permettre un systme d'exploitation (DOS, Windows, Linux,

OS/2, Windows NT, ...) d'utiliser l'espace disque pour stocker et utiliser des fichiers.

Le formatage logique est une opration appliquer chacune des partitions du

disque.

Dans quel cas utiliser le formatage de haut niveau?

Le formatage logique consiste donc effacer les donnes d'une partition du disque

dur donc d'une unit (ou encore lecteur logique). Cette opration simple peut tre uti-

lise dans les cas suivants :

- Aprs la cration d'une partition (principale ou lecteur logique) : une partition frache-

ment cre ne peut encore recevoir de donnes car elle n'est lie aucun systme

de fichiers.

- En cas de dfaillance d'un des lecteurs : il s'agit d'un cas courant pour le lecteur C

qui correspond la partition du disque dur qui contient gnralement le systme d'ex-

ploitation. Cela n'est pas d au disque lui-mme mais au systme d'exploitation qui y

est install. En effet, les donnes du systme sont en perptuelle modification au fur

et mesure qu'on utilise l'ordinateur. L'installation de logiciels ou la personnalisation

de divers paramtres sont des actions qui modifient le comportement du systme et

qui peuvent dans certains cas le dstabiliser. D'autre part, les virus informatiques et

d'autres logiciels au fonctionnement douteux ont pour objectif de modifier plus ou

moins brutalement ce mme systme. Il s'agit donc en quelque sorte d'un nettoyage

par le vide du lecteur C.

Qu'est-ce qu'un systme de fichiers ?

Les disques durs contiennent des milliers de donnes sous forme de plusieurs

milliards de bits, il est ncessaire au systme d'organiser ces donnes afin de pou-

voir les retrouver facilement et rapidement. C'est le but du systme de fichiers, sorte

d'index qui dtermine la position de chaque bit de donnes sur le disque dur.

Le choix du systme de fichiers se fait, en gnral, automatiquement en fonction du

systme d'exploitation utilis.

Exemples de systmes d'exploitation et de types de systme de fichiers supports :

Il existe plusieurs mthodes pour formater un disque dur ou une partition d'un disque

dur :

1) Formatage d'un disque d'un ordinateur ne possdant pas encore un systme

d'exploitation.

Le formatage d'un lecteur logique nouvellement cr ou d'un disque dur frachement

install peut tre fait lors de l'installation du systme d'exploitation.

Il suffit pour cela d'insrer le cdrom d'installation du systme dans le lecteur et de

faire redmarrer l'ordinateur. Le programme d'installation vrifie si les partitions du

disque sont dj formates ou non. Si ce n'est pas le cas, il proposera de le faire.

Chapitre 2

51

Systme d'exploitation

Dos, Windows 95

Windows 98

Windows 2000/XP

Linux

MacOS

OS/2

Types de systme de fichiers supports

FAT16 (FAT : File Allocation Table)

FAT16, FAT32

FAT16, FAT32, NTFS (New Technology File System)

Ext2, Ext3, ReiserFS, Linux Swap( FAT16, FAT32, NTFS)

HFS, MFS (Macintosh File System)

HPFS (High Performance File System)

Chapitre 2

52

Le disque dur C n'est pas format. Windows

Ne peut pas utiliser des disques non format

Quitter l'installation et formater le disque ava

Quitter l'installation

On peut dmarrer l'ordinateur avec un support externe (disquette, CD, disque amovi-

ble, ) contenant un systme d'exploitation. Puis on lance la commande de forma-

tage du disque de l'ordinateur.

2) Formatage d'un disque dur d'un ordinateur possdant un systme d'exploi-

tation.

Il est possible de formater un lecteur depuis le systme d'exploitation install, condi-

tion bien sr que le lecteur formater ne soit pas celui qui contient ce mme syst-

me.

Formater ce lecteur (recommand).

Fig. 10.1

Fig. 10.2

Fig. 11.1

Chapitre 2

53

Le formatage rapide permet de formater un disque en quelques secondes car il ne

formate que les informations d'en-tte, le reste des donnes du lecteur sont alors

crases par de nouvelles donnes lorsqu'on on fait des nouvelles sauvegardes. Il

s'agit donc d'un formatage qui n'est pas trs propre puisque les donnes des anciens

fichiers restent inscrites sur le disque dur.

Le formatage standard formate la totalit du lecteur et vrifie par la mme occasion

l'intgrit de la surface du disque utilis par ce mme lecteur.

Le formatage du lecteur entrane la suppression des donnes qui y sont contenues.

On peut formater une partition partir du menu contextuel du systme.

Fig. 11.2

Fig. 11.3

Fig. 12

Chapitre 2

54

V- Geston des chers

V-+. Presentaton

Dans la plupart des systmes d'exploitation, l'en-

semble des fichiers et des rpertoires (dossiers) est

organis dans une structure arborescente. Par

exemple, un lve peut grouper les fichiers relatifs

un cours dans un rpertoire, ses images person-

nelles dans un autre et son site Web personnel

dans un troisime.

Chaque fichier de l'arborescence est identifi par un

chemin (chemin d'accs) form par des noms de

rpertoires spars par un caractre, le / dans

le cas de Linux et \ dans le cas de Windows.

Un chemin d'accs est dit absolu s'il dcrit la suite des rpertoires traverser pour

accder au fichier depuis le rpertoire racine.

Un chemin d'accs relatif dcrit l'emplacement du fichier depuis le rpertoire de tra-

vail courant.

Exemple : le chemin absolu du fichier cours Linux.doc se trouvant sur un flash

disk

Sous Windows, chaque unit de stockage dispose d'une arborescence indpendan-

te, ce qui explique que le chemin absolu d'un fichier doit commencer par le nom de

l'unit.

Fig. 13

Chapitre 2

55

Actvte + Actvte +

! Lancer l'explorateur Konqueror en cliquant sur l'icne

Dossier personnel qui se trouve sur le bureau

! Afficher l'arborescence.

Peut-on distinguer les diffrentes units de stockage qui sont installes sur

l'ordinateur ?

Contrairement Windows o les units sont reprsentes par des lettres de volume

(A:, B:, C:, etc.) et possdent des arborescences indpendantes, sous Linux, l'ar-

borescence des fichiers est unique et possde une seule racine schmatise par le

caractre / . Pour qu'elle soit accessible, chaque unit de stockage doit tre

monte sur le systme de fichiers dans un rpertoire bien dtermin appel

point de montage.

Le montage d'un priphrique permet d'attacher son arborescence l'arbores-

cence principale.

Constatations

Fig. 14

Chapitre 2

56

Remarque

Avec les versions rcentes du systme, la plupart des priphriques sont monts

automatiquement

Appcaton

Pour connatre les disques du systme, lancez l'utilitaire kdf ; partir du menu

systme, choisir la commande Excuter une commande puis taper la com-

mande kdf .

A partir de la fentre ci-dessous, numrer les priphriques disques disponibles sur

l'ordinateur, ainsi que leurs points de montage.

Fig. 15

Fig. 16

Chapitre 2

57

V-. Types de chers

Actvte + Actvte +

La figure suivante reprsente le contenu d'un dossier.

1. Citer les lments qu'on peut trouver dans un dossier ?

2. Que se passe-t-il lorsqu'on double-clique sur un objet de ce dossier ?

1. Dans un dossier, on peut trouver des dossiers, des fichiers et des raccourcis

(des liens). Dans une interface graphique, chaque objet est reprsent par une

icne. Gnralement, l'icne d'un fichier dfinit son type : rpertoire, fichier ex-

cutable, fichier texte, fichier son, fichier image, ...

2. Un double clic sur un fichier provoque son ouverture par l'application qui lui

est associe.

Constatations

a. Types de chers sous lnux

Sous Linux, le fichier a une signification plus large que celle connue usuellement. En

effet, un fichier peut correspondre un fichier usuel mais il peut correspondre une

ressource physique ou logique telle que: un disque dur, une imprimante, un lecteur

CD-ROM, etc.

Sous Linux on distingue essentiellement les types de fichiers suivants :

! les fichiers ordinaires (ordinary files)

! les fichiers rpertoires ou dossier (directory)

! les fichiers liens (raccourcis)

! les fichiers spciaux (special files ou devices)

Fig. 17

Chapitre 2

58

l'arborescence de lnux

Exempes de chers specaux :

! /dev/fd dsigne les units de disquettes

! /dev/hda reprsente le premier disque dur

! /dev/eth0 reprsente la premire carte rseau

! /dev/lp0 reprsente la premire imprimante

! /home : les rpertoires de connexion des diffrents utilisateurs du systme.

Actvte + Actvte +

1. Lancer l'explorateur Konqueror et renommer le rpertoire tmp par .tmp.

Que peut-on constater ?

2. Dans le menu Affichage , activer l'option Afficher les fichiers cachs.

Que peut-on remarquer ?

4. Organiser les fichiers et les dossiers dj crs dans une arborescence refl-

tant le schma d'un systme informatique.

5. Renommer le dossier Systme d'exploitation par Logiciel de base

et le fichier Microprocesseur.txt par Microprocesseur.doc

Chapitre 2

59

1. Le dossier tmp disparat de l'cran.

2. Le dossier .tmp rapparat de nouveau, avec d'autres dossiers et d'autres

fichiers dont les noms commencent par un .

Constatations

Appcaton

a -Mode graphique

1. Crer un dossier portant votre nom sur le bureau de votre ordinateur

2. Dans ce dossier, crer la liste suivante de dossiers et de fichiers

3. Saisir les lments de la liste suivante dans les fichiers correspondants crs

l'tape 2.

Dossiers Fichiers

Applications Priphriques d'entre.txt

Matriel Priphriques d'entre-sortie.txt

Systme informatique Priphriques de sortie.txt

Logiciel Mmoire centrale.txt

Systme d'exploitation Microprocesseur.txt

Priphriques Bureautique.txt

Unit centrale Multimdia.txt

Noyau.txt

Utilitaires.txt

Scanner Imprimante Rparation de disques Modem

Ecran Webcam Gestion de processus Gestion de fichiers

RAM Tableur Traitement de texte Elment de prsentation

Image Vido Gestion de mmoires Lecteur CDROM

Graveur UAL Registres Unit de commandes

Son ROM Formatage de disques Compression de donnes

Chapitre 2

60

6. En utilisant l'outil de recherche fourni avec le systme d'exploitation, chercher:

! dans le dossier cr l'tape 1, tous les objets (fichiers et dossiers) qui

commencent par la lettre M .

! dans le dossier cr dans l'tape 1, tous les fichiers qui portent

l'extension .doc

! dans tous les disques de l'ordinateur, les objets dont le nom contient

l'expression suivante : tique

7. Spcifier le chemin d'accs au fichier Noyau.txt .

8. Supprimer le dossier Priphriques

b -Mode texte

Le tableau suivant prsente les principales commandes de gestion de fichiers sous

Linux et sous Windows

Chapitre 2

61

Ouestons

1. En utilisant les commandes du tableau ci-dessus, crer

l'arborescence suivante dans votre rpertoire de travail.

2. Dplacer le dossier leons dans le dossier Docs

3. Copier le dossier Texte dans le dossier Image

4. Afficher l'arborescence du dossier lve

5. Supprimer l'arborescence Image

6. Renommer le dossier lve par groupe

A savor !

b. les drots d'acces de chers

Actvte + Actvte +

! Afficher les attributs de fichiers

! Dans le menu Affichage, activer Type d'affichage - Liste dtaille.

! Enumrer les informations qui sont affiches.

Chaque fichier ou dossier a des droits d'accs qui figurent dans la colonne Droits

d'accs .

Constatations

Fig. 18

Chapitre 2

62

b-1. Prsentation des droits d'accs

Les droits d'accs se prsentent sous la forme suivante :

Pour le contrle d'accs un fichier, le systme Linux classe les utilisateurs en trois

catgories :

! Le propritaire

! les membres du groupe associs au fichier.

! Les autres, tous les utilisateurs autres que le propritaire et les membres du

groupe

Pour chaque catgorie, il existe trois droits d'accs :

! le droit r read : qui permet de lire le contenu du fichier, ce qui autorise par

exemple la copie du fichier.

! Le droit w write: qui permet d'ajouter, de supprimer ou de modifier des

donns.

! Le droit x execute qui permet de considrer le fichier comme une com-

mande (ou une application).

Pour les rpertoires :

* r droit de lire la liste des fichiers du rpertoire.

* w droit d'ajouter et de supprimer des fichiers dans le rpertoire.

* x droit d'accs aux fichiers du rpertoire.

b-2. Modification des droits d'accs (Mode graphique)

Pour consulter et/ou modifier les droits d'accs d'un fichier ou d'un dossier :

* Slectionner le fichier

* Activer le menu contextuel

* Choisir la commande proprits puis l'onglet Droits d'accs

* Cliquer sur le bouton Droits d'accs avancs.

* Cocher/ dcocher les cases des droits d'accs suivant le besoin, puis valider.

Chapitre 2

63

Remarque :

l'icne d'un rpertoire inaccessible porte un verrou (symbole de non accs).

Fig. 19

64

Exercce +

Copier le tableau suivant sur votre cahier et vrifier la validit des propositions

suivantes tout en justifiant les rponses.

Exercce

! Citer les noms de quelques logiciels Shareware qui sont installs sur

votre ordinateur

! Quelle est la diffrence entre un logiciel libre et un logiciel gratuit ?

! Pourquoi les auteurs des logiciels diffusent gratuitement des versions

dmonstratives de leurs produits ?

! Quelles sont les restrictions (les limitations) qu'on trouve gnralement

dans une version dmonstrative ?

Exercce

! Pourquoi l'assistant d'installation ne copie pas tous les fichiers du

logiciel installer dans un mme dossier du disque dur ?

! Dans quelle situation l'assistant d'installation ne demande pas une

authentification ?

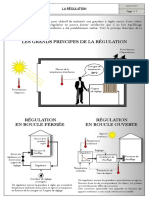

! Pourquoi parfois on choisit une installation minimale ?