Professional Documents

Culture Documents

Amenazas

Uploaded by

Kelly Baluis0 ratings0% found this document useful (0 votes)

15 views6 pagesCopyright

© © All Rights Reserved

Available Formats

DOCX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

15 views6 pagesAmenazas

Uploaded by

Kelly BaluisCopyright:

© All Rights Reserved

Available Formats

Download as DOCX, PDF, TXT or read online from Scribd

You are on page 1of 6

Operaciones

9.1.- Amenaza identificada:

Inundacin interna en el Data Center (A-01)

Acciones de mitigacin:

9.1.1. Debe existir una revisin peridica de las instalaciones por el personal capacitado.

9.1.2. Se sugiere elaborar un plan interno de autoproteccin de los activos.

9.1.3. Se debe tener procedimiento de emergencia, pruebas y revisin del procedimiento.

9.1.4 Se debe tener un sistema de deteccin y evacuacin de agua habilitado.

9.2.- Amenaza identificada:

Inundacin externa en el Data Center (A-02)

Acciones de mitigacin:

9.2.1. Debe existir una revisin peridica de las instalaciones por el personal capacitado.

9.2.2. Se sugiere elaborar un plan interno de autoproteccin de los activos.

9.2.3. Se debe tener procedimiento de emergencia, pruebas y revisin del procedimiento.

9.2.4 Se debe tener un sistema de deteccin y evacuacin de agua habilitado

10.1.- Amenaza identificada:

Fuego interno en el Data Center (A-03)

Acciones de mitigacin:

10.1.1. Implementar un adecuado Sistema de Seguridad, Prevencin y combate Contra Incendios

debido a la envergadura de la Infraestructura Edilicia y Tecnolgica donde se encuentra el Data Center y

donde desarrollan sus actividades principales las diferentes dependencias de la empresa. Para el efecto,

realizar las siguientes acciones especficas:

10.1.1.1. Realizar un Relevamiento Total de la infraestructura edilicia y adecuar los Planos

Arquitectnicos siguiendo las especificaciones tcnicas establecidas en la Ordenanza Municipal Nro.

26.104/91 Aprobacin de Planos y Habilitacin Municipal de la Junta Municipal de Asuncin

(JMA).

10.1.1.2. En base a los Planos Arquitectnicos elaborados y certificados, confeccionar los Planos de

Prevencin de Incendios en el cual se identifiquen claramente las instalaciones realizadas para la

prevencin de incendios y que certifiquen que se han observado las medidas de prevencin y seguridad de

incendios establecidas en la Ordenanza Municipal Nro. 25.097/88 de la JMA.

10.1.1.3. Tener un sistema de extincin automtico de incendio que notifique de manera automtica a los

servicios de ayuda exterior, tener un plan de mantenimiento y verificacin de los dispositivos y los

sistemas contra incendios, realizar revisiones peridicas por personal especializado, realizar simulacros

controlados por personal calificado

10.2.- Amenaza identificada:

Humedad en el Data Center (A-04)

Acciones de mitigacin:

10.2.1 Realizar controles de temperatura peridicamente.

10.2.2. Elaborar un sistema de climatizacin redundante.

10.3.- Amenaza identificada:

Rayo/tormenta elctrica(A-05)

Acciones de mitigacin:

10.3.1. Implementar la instalacin de un pararrayo en el edificio.

10.4.- Amenaza identificada:

Epidemia(A-05)

Acciones de mitigacin:

10.4.1 Elaborar plan de vacunacin contra epidemias.

70.1.- Amenazas identificadas

Robo / Hurto (H-01)

Abuso de confianza (H-02)

Abuso de confianza (H-03)

Malversacin de fondos (H-04)

Sabotaje (H-05)

Huelga de empleados (H-06)

Errores de operacin, Falla u omisin de controles (H-07)

Manejo inapropiado de datos sensibles (H-08)

Ataque de Denegacin de servicio interno (H-09)

Ataque de Denegacin de servicio externo (H-10)

Intrusin externa (H-11)

Uso de contraseas dbiles

Acceso Fsico no autorizado (H-12)

Introduccin de software malicioso, virus, etc. (H-13)

Destruccin no autorizada de datos o software (H-14)

Transferencia no autorizada de datos (H-15)

Robo o acceso no autorizado de datos (H-16)

Modificacin no autorizada de software / hardware (H-17)

Falta de acompaamiento a los proveedores (H-18)

Uso no autorizado de Recursos de TI (H-19)

Acciones de mitigacin:

70.1.1. Definir el permetro de seguridad fsica del edificio.

70.1.2. Actualizar el sistema de deteccin de intrusos.

70.1.3. Actualizar el procedimiento para el control de acceso fsico en reas consideradas crticas.

70.1.4. Elaborar procedimiento para la entrega/recepcin de llaves de las oficinas.

70.1.5. Realizar un control de las copias existentes.

70.1.6. Elaborar un inventario de las mismas que facilite el control

70.1.7. Determinar los responsables de las llaves las 24 hs. y los fines de semana.

70.1.8. Elaborar un procedimiento (protocolo) a seguir por los responsables de la seguridad fsica del

edificio en caso de incidentes o un evento anormal.

70.1.9. Definir el responsable por el monitoreo permanente a travs del CCTV.

70.1.10 Colocar cmaras de seguridad en toda el rea para monitorear el acceso fsico a los equipos

70.1.11 Monitorizar el acceso a la red y el trfico con mayor frecuencia

70.1.12 Elaborar plan de polticas de seguridad para otorgar permisos y privilegios a los respectivos

accesos a la red.

80.1.- Amenazas identificadas

Cortes o alteraciones en el suministro elctrico / UPS

Fallas en los sistemas de control ambiental

Fallas en el hardware

Fallas en los sistemas de base

Fallas en las aplicaciones

Fallas en la red interna

Fallas en las conexiones con terceros

Vulnerabilidades de software

Falta de documentacin de procedimientos

Acciones de mitigacin:

80.1.1. Se recomienda tener UPS en paralelo para tener redundancia en la alimentacin del suministro

elctrico

80.1.2. Habilitar un ambiente de pruebas de software.

80.1.3. Desarrollar e implementar un procedimiento de control de cambios de infraestructura de TI.

80.1.4. Restringir el acceso a las aplicaciones

80.1.5. Elaborar procedimientos de emergencia, los planes de reanudacin y los planes de recuperacin

deben contarse entre las responsabilidades de los propietarios de los recursos o procesos de negocio

pertinentes y cada plan deber tener un propietario especfico.

80.1.6. Elaborar un cronograma de pruebas para los planes de continuidad del negocio deber indicar

cmo y cundo deber probarse cada elemento del plan y as garantizar su eficacia permanente. Se

debern incluir procedimientos en el programa de administracin de cambios de la institucin para

garantizar que se aborden adecuadamente los tpicos de continuidad del negocio.

80.1.7 Realizar pruebas de discusin de diversos escenarios, discutiendo medidas para la recuperacin del

negocio; realizar simulaciones, especialmente para entrenar al personal en el desempeo de sus roles de

gestin posterior a incidentes o crisis; Pruebas de recuperacin tcnica, garantizando que los sistemas de

informacin puedan ser restablecidos con eficacia. Pruebas de recuperacin en un sitio alternativo,

ejecutando procesos de negocio en paralelo, con operaciones de recuperacin fuera del sitio principal.

Pruebas de instalaciones y servicios de proveedores, garantizando que los productos y servicios de

proveedores externos cumplan con el compromiso contrado.

Ensayos completos, probando que la institucin, el personal, el equipamiento, las instalaciones y los

procesos pueden afrontar las interrupciones.

80.1.8. Mantener un control formal del proceso de recuperacin ante incidentes mediante identificacin y

autorizacin del personal que gestione el incidente y el registro de todas las acciones realizadas y

aprobadas por la Direccin.

80.1.9. Se debe tener procedimientos actualizados para todos los tipos potenciales de incidencias,

haciendo revisiones peridicas de software, datos y sistemas crticos, al igual que un procedimiento en

caso de denegacin de servicio, fallos del sistema, datos del negocio inexacto o incompleto y

procedimiento ante violaciones de la confidencialidad.

80.1.10. Mantener una normativa para la gestin de los registros de fallos que han sido resueltos

satisfactoriamente y medidas correctoras para comprobar que son efectivas.

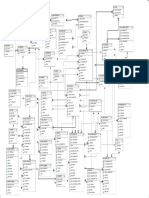

Probabilidad

Desicin de

Tratamiento

(Reducir,

eliminar.

Transferir,

Aumentar,

Aceptar)

Impacto

Probabilidad

Riesgo

Residual

Objetivo

Impacto

Riesgo

Residual

Actual

Inundacin Interna

Reducir

Sistema de deteccin y evacuacin de agua

habilitado. Creacin de Procedimientos de

emergencia, pruebas y revisin

Inundacin Externa

Reducir

Ver detalles del tratamiento en el documento Ref.

9.2 Ref. Item 9.2.1 al 9.2.4

Fuego Interno

Reducir

Ver detalles del tratamiento en el documento Ref.

10.1 Ref. Item 10.1.1.1 al 10.1.1.3

Humedad

Reducir

Ver detalles del tratamiento en el documento Ref.

10.2 Ref. Item 10.2.1 al 10.2.2

Granizos

Aceptar

Rayo/tormeta elctrica

Reducir

Ver detalles del tratamiento en el documento Ref.

10.3 Ref. Item 10.3.1

Epidemia

Reducir

Ver detalles del tratamiento en el documento Ref.

10.4 Ref. Item 10.4.1

Hurto/Robo

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Abuso de confianza

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Tipo

Amenaza

Acciones derivadas de la decisin

Malversacin de fondos

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Sabotaje

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Huelga de empleados

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Errores de operacin, Falla u omisin de controles

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Manejo inapropiado de datos sensibles

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Ataque de Denegacin de servicio interno

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Ataque de Denegacin de servicio externo

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Intrusin externa

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Uso de contraseas dbiles

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Acceso fsico no autorizado

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Introduccin de software malicioso, virus, etc.

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Destruccin no autorizada de datos o software

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Transferencia no autorizada de datos

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Robo o acceso no autorizado de datos

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Modificacin no autorizada de software / hardware

Reducir

Ver detalles del tratamiento en el documento Ref.

70.1 Ref. Item 70.1.1 al 70.1.12

Cortes o alteraciones en el suministro elctrico / UPS

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.1

Fallas en los sistemas de control ambiental

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.10

Fallas en el hardware

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.10 Item 80.1.7

Fallas en los sistemas de base

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.7

Fallas en las aplicaciones

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.9

Fallas en la red interna

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.6

Fallas en las conexiones con terceros

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.7

Vulnerabilidades de software

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.7 al 80.1.10

Falta de documentacin de procedimientos

Reducir

Ver detalles del tratamiento en el documento Ref.

80.1 Ref. Item 80.1.5 al 80.1.10

You might also like

- Esquema Repartos VDDocument1 pageEsquema Repartos VDKelly BaluisNo ratings yet

- DER RiesgoDocument1 pageDER RiesgoKelly BaluisNo ratings yet

- Éxito y Fracaso de Los Sistemas: ImplementaciónDocument8 pagesÉxito y Fracaso de Los Sistemas: ImplementaciónKelly BaluisNo ratings yet

- GAP+Análisis+27 001Document53 pagesGAP+Análisis+27 001Kelly BaluisNo ratings yet

- RecomendacionesDocument2 pagesRecomendacionesKelly BaluisNo ratings yet

- PROTOCOLOS SEGO. Trastornos Hipertensivos Del Embarazo PDFDocument10 pagesPROTOCOLOS SEGO. Trastornos Hipertensivos Del Embarazo PDFYusney Ramirez100% (1)

- Matriz Carpinteria Met. 2020Document6 pagesMatriz Carpinteria Met. 2020Yola D HFNo ratings yet

- Lateralidad X Robert RigalDocument6 pagesLateralidad X Robert RigalMabhy Barrios VillagomezNo ratings yet

- ACLS Guia de Estudio 1 Ed Esp 2018 Ebook-1 UnlockedDocument192 pagesACLS Guia de Estudio 1 Ed Esp 2018 Ebook-1 UnlockedPaulina SuquiNo ratings yet

- Preguntas Sobre La Historía de La Ingeniería en El PerúDocument4 pagesPreguntas Sobre La Historía de La Ingeniería en El PerúEslander Agustín FloresNo ratings yet

- Guia de Aprendizaje S14 - AsmmDocument14 pagesGuia de Aprendizaje S14 - AsmmAnshelo Geiner Davila RamosNo ratings yet

- Estrés, Mal de La ModernidadDocument13 pagesEstrés, Mal de La ModernidadAlejandro NotteNo ratings yet

- Diseño - Aislamiento-Ultimo en ClaseDocument27 pagesDiseño - Aislamiento-Ultimo en ClaseAndres Alva JustoNo ratings yet

- Clasificación de Lubricantes para VehiculosDocument3 pagesClasificación de Lubricantes para VehiculosWaltHer OsoRioNo ratings yet

- Proceso DescriptivoDocument12 pagesProceso DescriptivoJovanny Perez DuranNo ratings yet

- Tesis Tajo Raul RojasDocument154 pagesTesis Tajo Raul RojasTHALIA YAJAIRA RIMAC VEGANo ratings yet

- SemióticaDocument4 pagesSemióticaEsther Lu Mendoza P100% (1)

- Cuando La Neurociencia Conduce A Las NeuroarmasDocument42 pagesCuando La Neurociencia Conduce A Las NeuroarmasHip-hop LegalNo ratings yet

- Ciencia ForestalDocument8 pagesCiencia ForestalCamila Escobar BetancourthNo ratings yet

- UNI-Examen Fisica 2008 I - SolucionarioDocument12 pagesUNI-Examen Fisica 2008 I - Solucionarioprofe.alex100% (2)

- Las Formas de La NaturalezaDocument27 pagesLas Formas de La Naturalezacarohernandalva32No ratings yet

- Proteins C Reactivaa TerceroDocument20 pagesProteins C Reactivaa TerceroJessica LlulemaNo ratings yet

- Generador de Niebla Protect 2200i Protect 1100i Protect 600iDocument27 pagesGenerador de Niebla Protect 2200i Protect 1100i Protect 600iJose Maria CamberoNo ratings yet

- Mod - Iv Airbus PPT1Document52 pagesMod - Iv Airbus PPT1alexandra ugazNo ratings yet

- Armando Valdes Resumen Del Libro Embriologia PDFDocument9 pagesArmando Valdes Resumen Del Libro Embriologia PDFOmar PortelaNo ratings yet

- Difusion Osmosis OriginalDocument27 pagesDifusion Osmosis Originalroosvelt vasquez chicomaNo ratings yet

- Minuta Deteccion H. ArmigeraDocument3 pagesMinuta Deteccion H. ArmigeraRoberto SaldiaNo ratings yet

- Situacion Actual de La Produccion de Cambur en El Estado AraguaDocument42 pagesSituacion Actual de La Produccion de Cambur en El Estado AraguaTomasVNo ratings yet

- Actividad 3. Método de Gauss. Álghebra LinealDocument7 pagesActividad 3. Método de Gauss. Álghebra LinealOsvaldomzNo ratings yet

- 182D14058 Mirafuentes DeLaRosa Daniela Guadalupe Unidad1 Actividad2Document3 pages182D14058 Mirafuentes DeLaRosa Daniela Guadalupe Unidad1 Actividad2Daniela MirafuentesNo ratings yet

- HIDROGEOLOGIADocument11 pagesHIDROGEOLOGIASamantha Ramos MartinezNo ratings yet

- Aislados Isopol PDFDocument2 pagesAislados Isopol PDFPrimero Valencia LuisNo ratings yet

- Informe Económico Cuarto Año LíderesDocument3 pagesInforme Económico Cuarto Año Líderesmariella doris condor hilarioNo ratings yet

- Reporte de Intervenciones GIIPET - 04.08.2022 - MatutinoDocument5 pagesReporte de Intervenciones GIIPET - 04.08.2022 - MatutinofcoespitiamasterNo ratings yet