Professional Documents

Culture Documents

Evidencia 2

Uploaded by

dijumet123Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Evidencia 2

Uploaded by

dijumet123Copyright:

Available Formats

ACTIVIDAD

Luego de estructurar el tipo de red a usar en la compaa y hacer su plan para hablar

a la gerencia sobre las razones para instaurar polticas de seguridad informticas (PSI),

es su objetivo actual crear un manual de procedimientos para su empresa, a travs

del cual la proteja todo tipo de vulnerabilidades; sin embargo, para llegar a este

manual de procedimientos, se deben llevar a cabo diversas actividades previas, y se

debe entender la forma en la que se hacen los procedimientos del manual.

Preguntas interpretativas

1. Como gestor de la seguridad de la red de la empresa, usted es el encargado

de generar las PSI de la misma. Desarrolle, basado en su plan anteriormente

diseado, otro plan para presentar las PSI a los miembros de la organizacin

en donde se evidencie la interpretacin de las recomendaciones para

mostrar las polticas.

PLAN DE TRABAJO

La implementacin de las PSI en una organizacin ayuda a minimizar los riesgos de

amenazas y delitos informticos; as como crea normas de uso adecuado de los

recursos informticos de la organizacin.

Objetivo: Garantizar la seguridad de redes, sistemas informticos y datos.

Lineamientos:

-

Cualquier cambio organizacional ser reportado a la direccin de

Informtica; esto con el fin de crear nuevas polticas segn cambien la

misin, visin y objetivos de la organizacin. Las PSI siempre velaran por

ayudar a cumplirlos.

Dar a conocer las PSI a todos los usuarios de la empresa para concientizarlos

a utilizarlas por el bienestar de la informacin. Recordemos que los usuarios

internos son los que ms pueden provocar un uso indebido de los sistemas

informticos y generar riesgos altos a la organizacin.

Realizar capacitaciones peridicas a los usuarios para socializar los cambios

en los sistemas informticos y en las PSI. Ya que los usuarios son los que

utilizan y manejan los aplicativos; ellos deben estar siempre capacitados y

actualizados para que hagan un buen uso de los sistemas informticos.

Cada usuario debe tener nombre de usuario y contrasea acceder a los

aplicativos informticos. Esta poltica permite llevar un mejor control sobre

el acceso que hace cada usuario al sistema y llevar una bitcora en caso de

alguna amenaza de seguridad informtica.

Los privilegios de acceso a los aplicativos informticos sern asignados

dependiendo del labor realizado por cada empleado. No todos los usuarios

pueden tener los mismos permisos de acceso a las redes y a la informacin;

ya que existe una organizacin jerrquica dentro de la empresa; esta se debe

respetar y crear responsabilidades segn sea cada caso.

Culturizar a los usuarios en la creacin de contraseas complejas, cual es la

forma correcta de crear una clave. Los usuarios deben ser conscientes de

crear passwords que no sean fcil de descifrar ya que entes externas y

maliciosas pueden ingresar y poner en riesgo los sistemas informticos.

Contar con software legal que permita el buen funcionamiento y monitoreo

de la red. En trminos legales todo el software que cuente la empresa debe

tener su licencia de funcionamiento.

Monitorear de forma peridica la red para descubrir alguna falla en sta. El

constante control y seguimiento a las redes de datos es una funcin

importante para evitar que crackers hagan ataques y roben informacin vital

de la empresa.

Realizar auditoras internas para buscar mejoras de las PSI.

2. Las PSI tienen como base terica implcita el algoritmo P-C. Agregue al plan

de presentacin a los miembros de la organizacin, al menos 2 eventos

diferentes a los de la teora, en los que se evidencien los 4 tipos de

alteraciones principales de una red.

INTERRUPCIN

RECURSO AFECTADO

Fsico

NOMBRE

Switch

CAUSA

Sobrecarga

Elctrica

EFECTO

Alguna segmentacin de red no tiene

acceso

Servicio

Excel

No ejecuta

No se tiene acceso a los archivos que se

trabajan con este programa.

INTERCEPCIN

RECURSO AFECTADO

NOMBRE

CAUSA

EFECTO

Ingresaron al

pc

sin Acceso documentacin privada.

autorizacin

Fsico

PC

Servicio

Correo

Suplantacin Acceso emails corporativos,

Electronico del usuario documentos privados.

acceso a

MODIFICACIN

RECURSO AFECTADO

NOMBRE

CAUSA

EFECTO

Modificacin Se presentan inconvenientes en la red LAN

de ip

y salida de internet

Fsico

Servidor

Lgico

La

contrasea

no

era

Oracle

optima

y Contraseas y Logins no vlidos, usuarios

base de

modificaron quedan por fuera de la red

datos

los usuarios

y

contraseas

PRODUCCIN

RECURSO AFECTADO

Lgico

NOMBRE

CAUSA

EFECTO

Modificacin

Informacin deudas que

La empresa paga cifras no reales a los

de

se

tienen

proveedores.

proveedores con

los

proveedores

Servicio

Syscafe

Acceso no

autorizado, Se hacen inventarios errneos que no

robo

de crean un debido control .

contrasea

Preguntas argumentativas

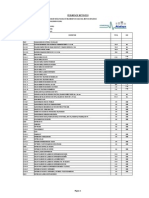

1. Su empresa debe tener, de acuerdo a la topologa de red definida anteriormente, un conjunto

de elementos que permitan el funcionamiento de esa topologa, como routers, servidores,

terminales, etc. Genere una tabla como la presentada en la teora, en la que tabule al menos

5 elementos por sucursal. El puntaje asignado a cada elemento debe ser explicado en detalle.

RECURSO DEL SISTEMA

NMERO NOMBRE

1

Servidor

2

Router

3

Switch

4

Pc

5

Impresoras

6

Cableado

RIESGO (R)

IMPORTANCIA (W)

10

10

9

10

5

5

10

10

9

10

7

5

RIESGO

(R*W)

100

100

81

100

35

25

EVALUADO

Tanto el servidor, los routers y pc son activos importantes ya que sin estos una empresa queda

paralizada. Si se presentara alguna falla en los servidores la red de la empresa quedara

colapsada. Las estaciones de trabajo son necesarios para la produccin en una empresa, pues un

usuario sin poder trabajar representa prdidas econmicas, para cubrir cualquier falla en este

sentido es bueno tener mquinas que sirvan de contingencia.

a Las impresoras y cableados son recursos necesario de toda entidad, pero que no compromete tanto

el riesgo de la seguridad.

2. Para generar la vigilancia del plan de accin y del programa de seguridad, es necesario

disear grupos de usuarios para acceder a determinados recursos de la organizacin. Defina

una tabla para cada sucursal en la que explique los grupos de usuarios definidos y el porqu

de sus privilegios.

Principal

RECURSO

SISTEMA

DEL

RIESGO (R,)

Administradores

Informtica

Administradores

Switches, Routers

Red de datos

Motor de Gestin Base Administradores

de datos

base de datos

Aplicaciones

Jefe de seccin

Aplicaciones

Usuarios

Servidores

TIPO

DE

PERMISOS OTORGADOS

ACCESO

de Local

y

Lectura y escritura

remoto

de Local

y

Lectura y escritura

Remoto

de Local

y

Lectura y escritura

remoto

Local

Lectura y escritura

Local

Lectura

Sucursales

RECURSO

SISTEMA

DEL

TIPO

DE

PERMISOS OTORGADOS

ACCESO

Administradores de Local

y

Switches, Routers

Lectura y escritura

Red de datos

Remoto

Servidor

de

local

Y

Grupo de HelpDesk

Lectura y escritura

Aplicaciones

remoto

Aplicaciones

Jefe de seccin

Local

Lectura y escritura

Aplicaciones

Usuarios

Local

Lectura

RIESGO (R,)

Preguntas propositivas

1. Usando el diagrama de anlisis para generar un plan de seguridad, y teniendo

en cuenta las caractersticas aprendidas de las PSI, cree el programa de

seguridad y el plan de accin que sustentarn el manual de procedimientos

que se disear luego.

- Programa de Seguridad:

1. Protocolos funcionales de proteccin de informacin.

2. Encriptacin de datos.

3. Backups de base de datos y documentacin de alta gerencia.

4. Manual de contingencia en caso de falla de recursos informticos

5. Capacitaciones a usuarios finales

6. Documentacin de polticas y procesos.

7. Restricciones segn el nivel de cada usuario.

8. Firmas de clusulas de confidencialidad.

9. Vigilancia permanente.

10. Auditoras internas.

-

Plan de Accin:

1. Socializacin del programa PSI

2. Realizacin de auditoras.

3. Monitoreo a cada proceso.

4. Actualizacin de usuarios y de nuevos procesos.

2. Enuncie todos los procedimientos que debe tener en su empresa, y que

deben ser desarrollados en el manual de procedimientos. Agregue los que

considere necesarios, principalmente procedimientos diferentes a los de la

teora.

-

Manual de procedimientos.

Procedimiento de creacin, eliminacin y permisos de cada usuario con acceso al

sistema.

Procedimiento para creacin de contraseas robustas de difcil acceso.

Procedimientos de monitoreo de acceso al sistema informtico.

Procedimiento para encriptacin de datos en la red.

Procedimientos para el monitoreo de los puertos en la red.

Procedimientos para control de copias de seguridad.

Procedimientos para la verificacin de las computadoras de los usuarios.

Procedimientos para recuperar informacin.

Procedimiento de auditoras internas.

Procedimiento de contingencia en caso de falla del sistema.

You might also like

- Como EnseÑar A NadarDocument28 pagesComo EnseÑar A NadarFrancisco Muñoz98% (49)

- 5 - Social Hacking - Manual Español Por KelvinSecurityDocument39 pages5 - Social Hacking - Manual Español Por KelvinSecurityAndrea Castañeda100% (1)

- Tabla Comparativa SGBDDocument2 pagesTabla Comparativa SGBDRoseNo ratings yet

- Diseño ArquitectonicoDocument48 pagesDiseño Arquitectonicodijumet123No ratings yet

- Aplicaciones - Web - (PG - 105 145)Document41 pagesAplicaciones - Web - (PG - 105 145)Cristian Uribe100% (1)

- Aplicaciones - Web - (PG - 84 104)Document21 pagesAplicaciones - Web - (PG - 84 104)dijumet123No ratings yet

- SwebokDocument215 pagesSwebokAnonymous ul5cehNo ratings yet

- Material Semana 1Document15 pagesMaterial Semana 1Medina Méndez MagalyNo ratings yet

- Formulario de Afiliacion Trabajadores DependientesDocument3 pagesFormulario de Afiliacion Trabajadores Dependientesdijumet123No ratings yet

- Mto Logico y Panel de ControlDocument27 pagesMto Logico y Panel de Controldijumet123No ratings yet

- Red BadstoreDocument2 pagesRed Badstoredijumet123No ratings yet

- Estadistica 2 PDFDocument50 pagesEstadistica 2 PDFnormiuxesNo ratings yet

- Motivación en El AulaDocument4 pagesMotivación en El Auladijumet123No ratings yet

- Introduccion A Los ComputadoresDocument15 pagesIntroduccion A Los Computadoresdijumet123No ratings yet

- AlgoritmiaDocument5 pagesAlgoritmiadijumet123No ratings yet

- Mantenimiento Preventivo Físico Pc'sDocument15 pagesMantenimiento Preventivo Físico Pc'sdijumet123No ratings yet

- Lectura HesiodoDocument2 pagesLectura Hesiododijumet12350% (2)

- GrubDocument3 pagesGrubdijumet123No ratings yet

- ErpDocument13 pagesErpdijumet123No ratings yet

- Taller Windows BasicoDocument3 pagesTaller Windows Basicodijumet123No ratings yet

- Configurar Pagina WordDocument4 pagesConfigurar Pagina Worddijumet123No ratings yet

- Evidencia 1Document4 pagesEvidencia 1dijumet123No ratings yet

- Certamen 2 CCNA3Document8 pagesCertamen 2 CCNA3seder1987No ratings yet

- Word Avanzado.1Document18 pagesWord Avanzado.1Heller AriasNo ratings yet

- Practica WordDocument1 pagePractica Worddijumet123No ratings yet

- PhotoShop Sesion6Document18 pagesPhotoShop Sesion6gonzalor5No ratings yet

- Manual Instalacion JavaDocument6 pagesManual Instalacion Javadijumet123No ratings yet

- TakedownDocument4 pagesTakedownDavidEsquivelVictorNo ratings yet

- Teoría de EmparejamientoDocument10 pagesTeoría de EmparejamientoMartha CastañedaNo ratings yet

- Calculo Diferencial e IntegralDocument10 pagesCalculo Diferencial e IntegralCatalinaLeonRozasNo ratings yet

- Sistema de Requerimiento de MantenimientoDocument2 pagesSistema de Requerimiento de MantenimientoANDREA ROXANA DE LEON MENDOZANo ratings yet

- Sandra Marton Serie Jeques en Nueva York 3 La Amante Indomita Del JequeDocument96 pagesSandra Marton Serie Jeques en Nueva York 3 La Amante Indomita Del JequeDaniela Blanco ContrerasNo ratings yet

- Que Es MBPSDocument6 pagesQue Es MBPSAnonymous Ix2FQhNo ratings yet

- Transformada ZDocument10 pagesTransformada ZDayi ParragaNo ratings yet

- Comunica C I OnesDocument97 pagesComunica C I OnesCarlos Esteban Zorrilla VargasNo ratings yet

- Cajas de Textos (Textbox) Cl3Document16 pagesCajas de Textos (Textbox) Cl3Luis Emilio Carbo ChNo ratings yet

- Verdadero TamañoDocument6 pagesVerdadero TamañovanefrzNo ratings yet

- El Código ASCII Completo, Tabla Con Los Codigos ASCII Completos, Caracteres Simbolos Letras Ascii, Codigos, Tabla, CaracteresDocument3 pagesEl Código ASCII Completo, Tabla Con Los Codigos ASCII Completos, Caracteres Simbolos Letras Ascii, Codigos, Tabla, CaracteresManuel AguirreNo ratings yet

- Conjunto de Mandelbrot PDFDocument5 pagesConjunto de Mandelbrot PDFAndreL.RamírezSNo ratings yet

- Paso A PasoDocument14 pagesPaso A Pasojuan992276377No ratings yet

- Ejercicios DT1 - UD - 02Document2 pagesEjercicios DT1 - UD - 02adalberto6No ratings yet

- Explotar Vulnerabilidades Con Kali y MeterpreterDocument8 pagesExplotar Vulnerabilidades Con Kali y Meterpreterchacal_nicNo ratings yet

- Administración de La Memoria en LinuxDocument2 pagesAdministración de La Memoria en LinuxKristell MirandaNo ratings yet

- AduanaDocument3 pagesAduanaAmanda GarciaNo ratings yet

- Runge KutaDocument14 pagesRunge KutaLuis Augusto Guanacas AriasNo ratings yet

- Formulario de Métodos Cuantitativos IDocument8 pagesFormulario de Métodos Cuantitativos Ijennysalazaro_594459No ratings yet

- Lab 02 Implementación de NAPDocument19 pagesLab 02 Implementación de NAPJhon PurcaNo ratings yet

- 1 Mate EjerciciosDocument3 pages1 Mate EjerciciosProf. Daniel HarpperNo ratings yet

- 120283tarea Sobre Ordenacion Algo3Document16 pages120283tarea Sobre Ordenacion Algo3Nelson LópezNo ratings yet

- El CiberterrorismoDocument9 pagesEl Ciberterrorismojenny1097No ratings yet

- NP - Gopro Una Historia Corta Con Millones de Protagonistas - 1Document3 pagesNP - Gopro Una Historia Corta Con Millones de Protagonistas - 1Tecnología 21No ratings yet

- Ejer Cici OsDocument58 pagesEjer Cici OsYubeysi SalazarNo ratings yet

- Jerarquía de Las Operaciones PDFDocument4 pagesJerarquía de Las Operaciones PDFJimmy FloresNo ratings yet

- Lgoritmos Secuenciales y DecisionesDocument5 pagesLgoritmos Secuenciales y DecisionessbodomirNo ratings yet

- Clasificación de Los Delincuentes InformáticosDocument9 pagesClasificación de Los Delincuentes InformáticosMtro. Baruch AguirreNo ratings yet