Professional Documents

Culture Documents

Algoritmos de Estagnografia

Uploaded by

Kika Arteaga FOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Algoritmos de Estagnografia

Uploaded by

Kika Arteaga FCopyright:

Available Formats

UNIVERSIDAD NACIONAL DE EDUCACIN A DISTANCIA

Escuela Tcnica Superior de Ingeniera Informtica

Departamento de Ingeniera de Software y Sistemas Informticos

TESIS DOCTORAL

DISEO DE NUEVO ALGORITMO ESTEGANOGRFICO EN

EL DOMINIO ESPACIAL

Juan Jos Roque Acevedo

Ingeniero en Informtica por la Universidad de Mlaga

2010

UNIVERSIDAD NACIONAL DE EDUCACIN A DISTANCIA

Escuela Tcnica Superior de Ingeniera Informtica

Departamento de Ingeniera de Software y Sistemas Informticos

DISEO DE NUEVO ALGORITMO ESTEGANOGRFICO EN

EL DOMINIO ESPACIAL

Juan Jos Roque Acevedo

Ingeniero en Informtica por la Universidad de Mlaga

Director: Jess Mara Minguet Melin

Codirector: Sebastin Rubn Gmez Palomo

Este trabajo est dedicado a mis padres, Juan

Francisco y Mariana, que se esforzaron todo lo posible y lo

imposible para que yo pudiese llegar hasta este punto.

ndice

iv

NDICE

1. INTRODUCCIN ............................................................................... 15

1.1. Motivacin de la tesis ............................................................................................ 15

1.2. Objetivos de la tesis ............................................................................................... 16

1.3. Organizacin de la tesis ......................................................................................... 18

1.4. Observaciones generales ........................................................................................ 19

2. INTRODUCCIN A LA ESTEGANOGRAFA ............................. 21

2.1. Concepto de esteganografa ................................................................................... 22

2.2. Perspectiva histrica .............................................................................................. 23

2.3. Clasificacin de las tcnicas esteganogrficas ....................................................... 33

2.3.1. Sustitucin ...................................................................................................... 35

2.3.2. Inyeccin ........................................................................................................ 42

2.3.3. Generacin de nuevos archivos ..................................................................... 50

2.3.4. Mtodos esteganogrficos en el dominio transformado ................................ 54

2.4. La esteganografa hoy en da ................................................................................. 62

2.4.1. Watermarking ................................................................................................ 63

2.4.2. Fingerprinting ................................................................................................ 68

2.5. Estegoanlisis ......................................................................................................... 73

2.5.1. Ataques visuales ............................................................................................. 74

2.5.2. Ataques estadsticos ....................................................................................... 76

ndice

2.5.2.1. Tcnicas bsicas ..................................................................................... 77

2.5.2.2. Algoritmos de estegoanlisis ................................................................. 83

2.5.3. Ataques especficos contra esquemas de watermarking/fingerprinting ......... 85

2.5.4. Contramedidas a los ataques .......................................................................... 89

3. FILTROS ESTEGANOGRFICOS ................................................. 92

3.1. Clasificacin de filtros ........................................................................................... 93

3.1.1. Filtrado espacial ............................................................................................. 94

3.1.2. Filtrado en frecuencia .................................................................................... 99

3.1.3. Filtrado morfolgico .................................................................................... 100

3.1.4. Filtrado de textura ........................................................................................ 103

3.2. Propuesta de nuevo filtro ..................................................................................... 105

3.3. Resultados ............................................................................................................ 107

3.4. Conclusiones ........................................................................................................ 116

4. NUEVO ALGORITMO ESTEGANOGRFICO .......................... 118

4.1. Introduccin ......................................................................................................... 119

4.2. Propuesta de nuevo algoritmo .............................................................................. 119

4.2.1. Utilizacin de un solo color para la ocultacin de la informacin .............. 120

4.2.2. Adaptacin del mtodo LSB Matching ........................................................ 124

4.2.3. Compresin de la informacin a ocultar ...................................................... 127

4.3. Resultados ............................................................................................................ 129

4.3.1. Anlisis visual .............................................................................................. 129

4.3.2. Anlisis estadstico ChiSquare ..................................................................... 133

ndice

vi

4.3.3. Anlisis estadsticos RS y Sample Pairs ...................................................... 135

4.3.4. Anlisis de mtricas de distorsin ................................................................ 136

4.3.5. Anlisis de histograma ................................................................................. 137

4.3.6. Comparacin con otras herramientas de esteganografa .............................. 139

4.4. Conclusiones ........................................................................................................ 144

5. APLICACIN PRCTICA DEL NUEVO ALGORITMO ......... 146

5.1. Introduccin ......................................................................................................... 147

5.2. Adaptacin del nuevo algoritmo a las tcnicas de watermarking ........................ 148

5.3. Resultados ............................................................................................................ 149

5.4. Anlisis de la robustez del nuevo algoritmo ........................................................ 151

5.4.1. Ataque por colusin ..................................................................................... 151

5.4.2. Ataques por distorsin geomtrica ............................................................... 152

5.4.3. Ataque por alteraciones en el color .............................................................. 156

5.4.4. Ataque por insercin de ruido ...................................................................... 159

5.4.5. Ataque por compresin o conversin de formato ........................................ 160

5.4.6. Ataque por fragmentacin ............................................................................ 161

5.5. Conclusiones ........................................................................................................ 162

CONCLUSIONES Y FUTURAS LNEAS DE INVESTIGACIN 163

1. Conclusiones ........................................................................................................... 163

2. Futuras lneas de investigacin ............................................................................... 165

BIBLIOGRAFA ................................................................................... 166

ndice

vii

REFERENCIAS WEB .......................................................................... 179

APNDICE A. HERRAMIENTAS ESTEGANOGRFICAS ......... 182

Lista de Figuras

viii

Lista de Figuras

CAPTULO 2

Figura 1. Partitura codificando un mensaje secreto ...................................................... 27

Figura 2. Alfabetos biformados de Bacon .................................................................... 28

Figura 3. Clasificacin de las tcnicas esteganogrficas de Pfitzmann ........................ 33

Figura 4. Cabecera de un paquete IP ............................................................................ 46

Figura 5. Cabecera de un paquete TCP ......................................................................... 47

Figura 6. Cuadro The Ambassadors .............................................................................. 54

Figura 7. Esquema del codificador basado en la DCT .................................................. 56

Figura 8. Ordenacin de los coeficientes DCT ............................................................. 57

CAPTULO 3

Figura 1. Imagen original y pxeles utilizados (en blanco) por un algoritmo con

filtrado ........................................................................................................................... 93

Figura 2. Ejemplo de una matriz de filtro paso-bajo .................................................... 95

Figura 3. Ejemplo de una matriz de filtro paso-alto ..................................................... 96

Figura 4. Pxeles utilizados por un filtro detector de bordes ........................................ 97

Figura 5. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 108

Figura 6. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 108

Lista de Figuras

ix

Figura 7. Pxeles seleccionados por un filtro de Laplace (izquierda), Sobel (centro)

y por el nuevo filtro propuesto (derecha), para la ocultacin descrita en la Tabla 3 .. 109

Figura 8. Imagen portadora ......................................................................................... 109

Figura 9. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 110

Figura 10. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 110

Figura 11. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 111

Figura 12. Imagen portadora con slo 2 colores ......................................................... 112

Figura 13. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 112

Figura 14. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 113

Figura 15. Imagen resultado de la ocultacin descrita anteriormente y pxeles

utilizados por el nuevo filtro (en blanco) .................................................................... 114

CAPTULO 4

Figura 1. Estructura funcional de un algoritmo esteganogrfico en el dominio

espacial ........................................................................................................................ 119

Figura 2. Estructura funcional del algoritmo propuesto ............................................. 120

Figura 3. Imagen portadora ......................................................................................... 123

Figura 4. Distribucin de los bits LSB de una imagen original .................................. 130

Figura 5. Distribucin de los bits LSB de la imagen de la Figura 4 con informacin

oculta ........................................................................................................................... 130

Lista de Figuras

Figura 6. Resultado de ocultar un archivo de 271.912 bits (tasa del 88%) en la

imagen de Figura 4 ..................................................................................................... 131

Figura 7. Distribucin de los bits 1-LSB, 2-LSB y 3-LSB de la imagen de la Figura

6 .................................................................................................................................. 132

Figura 8. Histograma ChiSquare de la imagen de la Figura 4 .................................... 133

Figura 9. Histograma ChiSquare de una imagen con informacin oculta .................. 134

Figura 10. Histograma ChiSquare de la imagen de la Figura 6 .................................. 134

Figura 11. Histogramas de luminosidad, color verde, color azul y color rojo de la

imagen de la Figura 3 .................................................................................................. 138

Figura 12. Histogramas de luminosidad, color verde, color azul y color rojo de la

imagen de la Figura 3 esteganografiada ...................................................................... 139

CAPTULO 5

Figura 1. Imagen utilizada como marca ...................................................................... 150

Figura 2. Imagen portadora e imagen resultante de ocultar la marca de la Figura 1 .. 150

Figura 3. Pxeles utilizados para la ocultacin mostrada en la Figura 2 ..................... 150

Figura 4. Pxeles utilizados para la ocultacin ............................................................ 152

Figura 5. Pxeles utilizados (derecha) para la imagen portadora de la izquierda ....... 152

Figura 6. Rotacin de 90 grados de la imagen y marca extrada ................................ 153

Figura 7. Rotacin de 180 grados de la imagen y marca extrada .............................. 153

Figura 8. Rotacin de 270 grados de la imagen y marca extrada .............................. 153

Figura 9. Pxeles seleccionados para las ocultaciones mostradas en las Figuras 6, 7

y 8 ................................................................................................................................ 154

Figura 10. Reflejo horizontal de la imagen esteganografiada y marca extrada ......... 155

Figura 11. Reflejo vertical de la imagen esteganografiada y marca extrada ............. 155

Lista de Figuras

xi

Figura 12. Redimensionamiento (110%) de la imagen esteganografiada y marca

extrada ........................................................................................................................ 156

Figura 13. Redimensionamiento (90%) de la imagen esteganografiada y marca

extrada ........................................................................................................................ 156

Figura 14. Reduccin del nmero de colores (256 colores) de la imagen

esteganografiada y marca extrada .............................................................................. 157

Figura 15. Reduccin a niveles de gris de la imagen esteganografiada y marca

extrada ........................................................................................................................ 158

Figura 16. Imagen en negativo de la imagen esteganografiada y marca extrada ...... 158

Figura 17. Insercin de ruido (1%) en la imagen esteganografiada y marca extrada 159

Figura 18. Insercin de ruido (5%) en la imagen esteganografiada y marca extrada 159

Figura 19. Conversin a formato JPEG (50%) de la imagen esteganografiada y

marca extrada ............................................................................................................. 160

Figura 20. Conversin a formato PNG de la imagen esteganografiada y marca

extrada ........................................................................................................................ 160

Figura 21. Eliminacin de 1 pxel en cada lado de la imagen esteganografiada y

marca extrada ............................................................................................................. 161

Figura 22. Eliminacin de 5 pxeles en cada lado de la imagen esteganografiada y

marca extrada ............................................................................................................. 161

Lista de Tablas

xii

Lista de Tablas

CAPTULO 2

Tabla 1. Mtodos esteganogrficos en el dominio espacial ......................................... 35

Tabla 2. Protocolos de la familia TCP/IP .................................................................... 45

Tabla 3. Codificacin utilizando 3 paquetes IPSec ..................................................... 48

CAPTULO 3

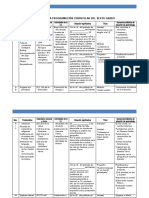

Tabla 1. Resultados de los anlisis aplicados a una imagen esteganografiada

utilizando los filtros habituales y el mtodo de esteganografiado LSB ...................... 106

Tabla 2. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 1), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 86% ........... 107

Tabla 3. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 1), un mensaje oculto de 136.984 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 17% ........... 108

Tabla 4. Resultados obtenidos utilizando una imagen portadora de 103.824 pxeles

(la imagen de la Figura 8), un mensaje oculto de 35.496 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 11% ........... 109

Tabla 5. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 1), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin 2-LSB (6 bits/pxel), lo que produce una tasa de ocultacin del 43% ....... 110

Lista de Tablas

xiii

Tabla 6. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 1), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin 3-LSB (9 bits/pxel), lo que produce una tasa de ocultacin del 29% ....... 110

Tabla 7. Resultados obtenidos utilizando una imagen portadora de 350.000 pxeles

(la imagen de la Figura 12), un mensaje oculto de 942.080 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 90% ........... 112

Tabla 8. Resultados obtenidos utilizando una imagen portadora de 350.000 pxeles

(la imagen de la Figura 12), un mensaje oculto de 594.880 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 57% ........... 113

Tabla 9. Resultados obtenidos utilizando una imagen portadora de 350.000 pxeles

(la imagen de la Figura 12), un mensaje oculto de 166.304 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 16% ........... 113

Tabla 10. Resultados obtenidos utilizando una imagen portadora de 262.144

pxeles (la imagen de la Figura 1), un mensaje oculto de 679.216 bits y un mtodo

de inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 86% ...... 116

CAPTULO 4

Tabla 1. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 86% ........... 123

Tabla 2. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 136.984 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 17% ........... 124

Tabla 3. Comparacin de la distorsin generada por el mtodo LSB bsico y el

LSB Matching mejorado para una sustitucin de 3 bits por pxel .............................. 125

Lista de Tablas

xiv

Tabla 4. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 86% ........... 126

Tabla 5. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 136.984 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 17% ........... 127

Tabla 6. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 86% ........... 135

Tabla 7. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 136.984 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 17% ........... 136

Tabla 8. Resultados obtenidos utilizando una imagen portadora de 262.144 pxeles

(la imagen de la Figura 3), un mensaje oculto de 679.216 bits y un mtodo de

inyeccin LSB (3 bits/pxel), lo que produce una tasa de ocultacin del 86% ........... 137

Tabla 9. Resultados obtenidos utilizando una imagen portadora de 786.486 bytes

(la imagen de la Figura 3) y un mensaje oculto de 31.071 bytes (fichero TXT) ........ 140

Tabla 10. Resultados obtenidos utilizando una imagen portadora de 786.486 bytes

(la imagen de la Figura 3) y un mensaje oculto de 31.071 bytes (fichero TXT) ........ 141

Tabla 11. Resultados obtenidos utilizando una imagen portadora de 786.486 bytes

(la imagen de la Figura 3) y un mensaje oculto de 31.071 bytes (fichero TXT) ........ 143

Captulo 1. Introduccin

15

CAPTULO 1

INTRODUCCIN

Si revelas tus secretos al viento, no le

culpes por revelarlos a los rboles. 1

En este primer captulo se presenta la motivacin del trabajo de investigacin

realizado para esta tesis, as como los objetivos que se han pretendido alcanzar.

Asimismo, este captulo tambin incluye una descripcin de la organizacin de

la tesis y algunas consideraciones generales a tener en cuenta.

1.1. Motivacin de la tesis.

La esteganografa se puede considerar como una rama de la criptografa que trata

de la ocultacin de mensajes dentro de otro medio, para evitar que se perciba que existe

algn tipo de mensaje. Para aplicar tcnicas esteganogrficas se puede utilizar archivos

Khalil Gibran, (1883-1931), ensayista, novelista y poeta libans.

Captulo 1. Introduccin

16

portadores de cualquier tipo, aunque los ms utilizados hoy en da son los archivos de

imgenes, sonido o vdeo.

Existen dos tendencias a la hora de implementar algoritmos esteganogrficos: los

mtodos que trabajan en el dominio espacial (modifican las caractersticas deseadas

sobre el propio archivo portador) y los mtodos que trabajan en el dominio

transformado (realizan una serie de transformaciones a la imagen portadora antes de

inyectar la informacin).

Si bien los algoritmos que trabajan en el dominio transformado son ms

robustos, es decir, ms resistentes a los ataques, los algoritmos que trabajan en el

dominio espacial son ms sencillos y rpidos, aunque carecen de la robustez necesaria

para emplearse en aplicaciones de marcado de documentos electrnicos como el

watermarking y el fingerprinting.

En particular, en esta tesis se plantea el diseo de un nuevo filtro de seleccin de

pxeles especfico para aplicaciones esteganogrficas, as como el diseo de un nuevo

algoritmo esteganogrfico que, en conjuncin con el filtro anterior, ofrece mejor

rendimiento, menor capacidad de deteccin y una mayor robustez que los algoritmos de

dominio espacial utilizados habitualmente.

1.2. Objetivos de la tesis.

Para poder centrar el marco de investigacin de esta tesis, se ha realizado una

revisin detallada del concepto de esteganografa, as como un estudio pormenorizado

de la evolucin de las tcnicas y algoritmos esteganogrficos desde la antigedad hasta

nuestros das.

Captulo 1. Introduccin

17

El trabajo de investigacin efectuado persigue los siguientes objetivos

principalmente:

1)

La definicin de un nuevo filtro de seleccin de pxeles para ocultar la

informacin. Dado que la mayora de algoritmos esteganogrficos

utilizan filtros que fueron diseados inicialmente para el tratamiento

de imgenes, se pretende disear un filtro de seleccin de pxeles con

fines exclusivamente esteganogrficos que mejore el rendimiento y

las posibilidades de deteccin de los anteriores.

2)

La definicin de un nuevo algoritmo de ocultacin de la informacin,

mejorando y aportando nuevas caractersticas a los algoritmos

actualmente utilizados.

3)

El anlisis de los resultados obtenidos al utilizar conjuntamente el

filtro y el algoritmo definidos anteriormente, en comparacin con la

mayora de tcnicas, algoritmos y herramientas esteganogrficas

utilizadas hoy en da.

4)

El anlisis de la aplicacin del nuevo algoritmo a otras tcnicas

relacionadas con la esteganografa como el watermarking y el

fingerprinting.

Captulo 1. Introduccin

18

1.3. Organizacin de la tesis.

La presente tesis se organiza en los siguientes captulos y apndices:

-

Captulo 2. INTRODUCCIN A LA ESTEGANOGRAFA.

En este captulo se presenta el estado del arte de la esteganografa. Comienza

mostrando una perspectiva histrica de la esteganografa desde sus primeros usos

hasta nuestros das, para a continuacin exponer una clasificacin de todas las

tcnicas esteganogrficas conocidas. Tambin se realiza un estudio de dos

tcnicas relacionadas muy utilizadas actualmente: watermarking y fingerprinting,

para finalizar con una revisin detallada de las principales tcnicas de anlisis

contra tcnicas esteganogrficas.

-

Captulo 3. FILTROS ESTEGANOGRFICOS.

En este captulo se presenta el concepto de filtrado de imgenes, los distintos

tipos de filtrado existentes y su uso en esteganografa. Contina con la propuesta

de un nuevo filtro diseado especficamente para usos esteganogrficos,

finalizando con la exposicin de los resultados obtenidos en comparacin con los

filtros habituales y de las conclusiones obtenidas de este diseo.

-

Captulo 4. NUEVO ALGORITMO ESTEGANOGRFICO.

En este captulo se presenta el diseo de un nuevo algoritmo de ocultacin de

informacin que incorpora nuevas caractersticas sobre los algoritmos ya

expuestos anteriormente. Adems se presentan los resultados obtenidos

utilizndolo conjuntamente con el filtro diseado en el captulo anterior, y

Captulo 1. Introduccin

19

comparando los resultados obtenidos con la mayora de algoritmos actuales. El

captulo finaliza con una serie de conclusiones obtenidas del diseo planteado.

-

Captulo 5. APLICACIN PRCTICA DEL NUEVO ALGORITMO.

En este captulo se presentan una serie de usos alternativos para el algoritmo

presentado en el captulo anterior. Concretamente se aplica a tcnicas muy

utilizadas actualmente como son el watermarking y el fingerprinting. Se analizan

los resultados obtenidos y la robustez del algoritmo.

-

Apndice A. HERRAMIENTAS ESTEGANOGRFICAS.

En este apndice se incluye una descripcin detallada de todas las herramientas

esteganogrficas analizadas para el desarrollo de este trabajo, y que son

utilizadas para comparar los resultados obtenidos por el nuevo algoritmo

propuesto.

1.4. Observaciones generales.

En esta tesis se ha intentado conservar la terminologa castellana en la medida de

lo posible. Sin embargo, se ha decidido mantener algunos trminos en el idioma original

de los documentos de referencia utilizados, especialmente para aquellos trminos

comnmente extendidos que definen con exactitud un determinado concepto.

Captulo 1. Introduccin

20

Para la ortografa de esta tesis y las normas de estilo se han utilizado como

referencia el diccionario 2 de la Real Academia Espaola y el documento 3 de ortografa

editado por la misma.

2

3

Consultar [RefWeb-15].

Consultar [RAE99].

Captulo 2. Introduccin a la Esteganografa

21

CAPTULO 2

INTRODUCCIN A LA ESTEGANOGRAFA

La naturaleza no es ms que un sistema de

cifrado. El gran nombre y la esencia de Dios y

sus maravillas hechos, proyectos, palabras y

acciones qu son sino un mensaje cifrado? 4

Pese a que pueda parecer una ciencia joven y de mucho auge en la actualidad

debido a las tcnicas de proteccin de derechos audiovisuales, la esteganografa se viene

utilizando desde hace miles de aos.

Incluso, en contra de la opinin de algunos autores, se la puede considerar un

precedente de la criptografa y no a la inversa. Los primeros intentos conocidos de

ocultar un mensaje para que slo fuese inteligible por la persona a la que iba destinado

son ejemplos de esteganografa, ya que se basaban en ocultar la propia existencia del

mensaje (objetivo de la esteganografa) y no en ocultar el significado del mensaje

aunque se conociese la existencia del mismo (objetivo de la criptografa).

Blaise De Vigenre, (1523-1596), extracto del libro Traict des Chiffres.

Captulo 2. Introduccin a la Esteganografa

22

En el presente captulo se realizar un anlisis del estado del arte de la

esteganografa. Para ello, se estudiar el concepto de esteganografa, una perspectiva

histrica de la misma, la clasificacin de los distintos mtodos esteganogrficos as

como las tcnicas ms utilizadas hoy en da.

Por ltimo, se expone una clasificacin de los mtodos de anlisis

esteganogrfico y una serie de posibles contramedidas para prevenir dichos ataques.

2.1. Concepto de esteganografa.

La esteganografa se puede considerar como una rama de la criptografa que trata

de la ocultacin de mensajes dentro de otro medio, para evitar que se perciba que existe

algn tipo de mensaje.

El trmino proviene de la unin de las palabras griegas (steganos,

cubierto) y (graphos, escritura), por lo que literalmente significa escritura

encubierta. La primera referencia a este trmino se encuentra en un tratado de Johannes

Trithemius 5 llamado Steganographia 6. Este tratado habla de la criptografa y de la

esteganografa y est disfrazado como un libro de magia negra 7.

Es el arte y ciencia de escribir mensajes secretos de tal forma que nadie fuera del

que recibe dicho mensaje sabe de su existencia; en contraste con la criptografa, en

donde la existencia del mensaje es clara pero el mensaje est cifrado. Por lo general un

mensaje de este tipo parece ser otra cosa como un artculo, una foto, etc.

Johannes Trithemius, conocido como Johann von Heidenberg, (1462-1516), monje nacido en Trittenheim,

Alemania. Fue el fundador de la sociedad secreta Sodalitas Celtica (Cofrada Cltica) dedicada al estudio de las

lenguas, las matemticas, la astrologa y la magia de los nmeros.

6

Publicada originalmente en 1499 (la edicin del ao 1606, publicada en Frncfort del Meno por Mathias Becker,

aparece ya incompleta) es una compleja obra dedicada a la codificacin de mensajes.

7

Consultar [Ree98].

Captulo 2. Introduccin a la Esteganografa

23

Para aplicar tcnicas esteganogrficas se pueden utilizar archivos portadores de

cualquier tipo, aunque los ms utilizados son los archivos de imgenes, sonido o vdeo.

Las tcnicas esteganogrficas que utilizan como portadores archivos de

imgenes se basan, en la mayora de los casos, en sustituir bits poco representativos

dentro del archivo por otros que conforman el mensaje oculto, produciendo cambios en

la imagen imperceptibles por el ojo humano.

Las tcnicas esteganogrficas aplicadas a archivos de sonido utilizan frecuencias

no audibles por el odo humano o la existencia de ruido en el sonido para ocultar la

informacin correspondiente. El odo humano es sumamente sensible a los cambios en

patrones auditivos pero no es tan sensible a la hora de diferenciar sonidos, por ejemplo,

los sonidos fuertes tienden a camuflar los sonidos bajos en la misma frecuencia.

En cuanto a los archivos de vdeo, la tcnica principal consiste en intercalar la

informacin a ocultar entre las secuencias grficas o de sonido de dicho archivo.

Los mensajes en esteganografa muchas veces son encriptados primero por

medios tradicionales y encubiertos posteriormente, con lo que se aumenta la seguridad

de la informacin transmitida.

2.2. Perspectiva histrica.

La historia ha provisto de incontables situaciones en las que la informacin ha

tenido que atravesar territorios hostiles para alcanzar su destino sin ser descubierta.

Los primeros vestigios de mensajes esteganogrficos se pueden encontrar en la

escritura jeroglfica de los egipcios. Estos jeroglficos estn compuestos por grficos que

Captulo 2. Introduccin a la Esteganografa

24

representan palabras, conceptos o sonidos. En una ciudad llamada Menet Khufu, hace

aproximadamente 4.000 aos, un escriba utiliz la escritura jeroglfica para contar la

vida de su maestro. Pero no todos los grficos eran iguales. Algunos caracteres estaban

sutilmente modificados para que slo la persona que conociera esta modificacin

pudiera desentraar el mensaje oculto.

En el siglo V antes de Cristo, Herdoto 8, en su Historia 9, describe dos tcnicas

de ocultacin de mensajes durante la guerra entre el imperio persa y las ciudades-estado

griegas.

El primer ejemplo es el de Histiaeus, tirano de Mileto en el siglo VI antes de

Cristo. Utilizaba un mtodo por medio del cual uno de sus esclavos era elegido como

mensajero y se afeitaba su cabeza. Posteriormente, el texto secreto era tatuado en su

cabeza y se dejaba crecer de nuevo el pelo hasta su longitud normal. El mensajero

viajaba hasta su destino sin levantar sospechas y all se le afeitaba de nuevo la cabeza

para obtener el mensaje. Los inconvenientes de este mtodo eran la tardanza desde que

se escriba el mensaje hasta que llegaba al destino (haba que dejar crecer el pelo) y que

el mensaje no se poda destruir (permaneca de por vida en la cabeza del mensajero).

El otro mtodo es el usado por Demaratus, rey de Esparta en el siglo V antes de

Cristo, en su lucha contra las tropas de Jerjes, rey de Persia. Consista en utilizar tabletas

recubiertas de cera: se escriban los mensajes en una tabla de madera y despus se

cubra con cera para que pareciera que no haba sido usada.

Un griego famoso, Eneas el Tctico 10, ide un mtodo por medio de agujeros

que representaban letras del alfabeto griego y que eran grabados en un disco de madera.

8

Herdoto de Halicarnaso, (484 adC-425 adC), historiador y gegrafo griego.

Consultar [Her04].

10

Eneas el Tctico, (siglo IV adC), militar griego que escribi el primer tratado conservado sobre tctica militar de la

literatura universal.

9

Captulo 2. Introduccin a la Esteganografa

25

Estos huecos diminutos generalmente no eran detectables por alguien que no fuera

consciente de que existiesen 11.

Se tiene constancia de que en China, en torno al siglo XI, se escriban mensajes

en pequeos trozos de tela de seda que, posteriormente, eran ingeridas por la persona

que transportaba dicho mensaje. Otro ejemplo es el ocurrido durante la dinasta Ming,

cuando China se encontraba bajo el dominio del imperio mongol. Para coordinar la

rebelin, los lderes chinos utilizaron el Festival de la Luna, en el cual se consumen gran

cantidad de pasteles, para ocultar mensajes dentro de dichos pasteles, sin que llamaran

la atencin de los mongoles.

En 1499 se public, por parte de Aldus Manutius, un libro annimo titulado

Hypnerotomachia Poliphili 12. Este enigmtico libro versaba sobre diseo de jardines,

pero tambin contena vastos conocimientos sobre ingeniera, pintura y escultura.

Adems, inclua uno de los esteganogramas ms famosos: uniendo las primeras letras de

sus 38 captulos se compone el mensaje Poliam frater Franciscus Columna peramavit

(el hermano Francesco Colonna ama apasionadamente a Polia). El hermano Colonna era

un monje que viva en el momento de la publicacin de la obra.

Como se ha comentado anteriormente, el libro Steganographia de Johannes

Trithemius fue en su poca considerado como un libro de magia negra, lo que provoc

que circulara de forma privada hasta su publicacin en 1606. Gracias al trabajo de Jim

Reeds 13, de los Laboratorios AT&T, en el tercer volumen de esta obra se descubrieron

dos tipos de mensajes esteganografiados.

11

Consultar [Ene91].

Consultar [RefWeb-1].

13

Consultar [Ree98].

12

Captulo 2. Introduccin a la Esteganografa

26

El primero consista en utilizar un patrn que seleccionada ciertas letras de las

frases que contenan el mensaje oculto. Por ejemplo, la frase padiel aporsy mesarpon

omeuas peludyn malpreaxo contena el mensaje prymus apex.

El segundo ejemplo, denominado cifrado del Ave Mara, consista en utilizar una

serie de tablas que relacionaban una letra con una palabra. La ocultacin del mensaje

consista en sustituir las letras del mismo por las palabras correspondientes, de lo que

resultaba un mensaje que tena la apariencia de una oracin.

Giovanni Porta 14, en su libro De Furtivis Literam Notis, realiza grandes

aportaciones a la criptografa y la esteganografa. De hecho, realiza la primera

clasificacin de los mtodos criptogrficos dividindolos en tres familias: transposicin,

sustitucin por smbolos y sustitucin por otro carcter. En cuanto a la esteganografa,

Porta describe como se puede ocultar un mensaje en un huevo cocido. Utilizando una

tinta formada en parte por un compuesto de aluminio y vinagre, se puede escribir en la

cscara del huevo. Gracias a la porosidad de la cscara, el mensaje penetra en el huevo

reflejndose en la clara y desaparece del exterior. La forma de leer el mensaje es,

sencillamente, quitndole la cscara.

El libro ms antiguo sobre el tema esteganogrfico es el Schola

Steganographica 15 de Gasparis Schotti 16, escrito en 1665. Uno de los mtodos ms

ingeniosos detallado en este libro consista en realizar una codificacin haciendo

corresponder letras con notas musicales de una partitura. Esta partitura pareca un

documento normal, aunque si se interpretase con un instrumento sonara fatal.

14

Giovanni Porta, (1535-), cientfico italiano.

Consultar [RefWeb-2].

16

Gasparis Schotti, o Gaspar Schott, (1608-1666), jesuita alemn dedicado a la fsica, las matemticas y la filosofa.

Consultar [RefWeb-3].

15

Captulo 2. Introduccin a la Esteganografa

27

La siguiente figura muestra un ejemplo de este mtodo:

Figura 1. Partitura codificando un mensaje secreto 17.

Francis Bacon 18, en su obra De augmentis scientiarum, describe un mtodo

esteganogrfico basado en la trasposicin de los caracteres del mensaje a ocultar. Este

mtodo, conocido como la cifra de Bacon o cifra Baconiana 19, consista en codificar

cada carcter del alfabeto (Bacon utilizaba un alfabeto de 24 caracteres, donde i=j y

u=v) con una combinacin de 5 caracteres, compuesta nicamente por letras a y b 20:

a

b

c

d

e

f

aaaaa

aaaab

aaaba

aaabb

aabaa

aabab

g

h

i-j

k

l

m

aabba

aabbb

abaaa

abaab

ababa

ababb

n

o

p

q

r

s

abbaa

abbab

abbba

abbbb

baaaa

baaab

t

u-v

w

x

y

z

baaba

baabb

babaa

babab

babba

babbb

Utilizaba dos tipografas de caracteres: una para indicar los caracteres inactivos y

otra para identificar los caracteres activos (o relevantes para decodificar el mensaje) con

17

Figura extrada de [Kip04].

Francis Bacon (1561-1626), conocido tambin por barn de Verulam, vizconde de San Albano, canciller de

Inglaterra y clebre filsofo y escritor.

19

Consultar [Lea96], [RefWeb-4] y [RefWeb-22].

20

Consultar [Fou89].

18

Captulo 2. Introduccin a la Esteganografa

28

diferencias tipogrficas levemente perceptibles 21. Bacon los denominaba alfabetos

biformados.

Figura 2. Alfabetos biformados de Bacon.

Es interesante hacer notar que Bacon se anticip a su poca inventando un

sistema muy semejante al sistema binario actual. De hecho, con 5 bits, el nmero de

letras y smbolos de su alfabeto podra ser 32 (25), y no solamente de 24 letras como el

sugerido originalmente.

La esteganografa tambin jug un papel importante en la Guerra de Secesin

americana. Benjamin Tallmage, un hombre al servicio de George Washington, organiz

un grupo de espas en Nueva York infiltrados en las tropas inglesas. Estos espas

utilizaban diversos medios para comunicarse: tintas invisibles, mensajes en peridicos,

etc. Son conocidos como Los Culpers, por utilizar un cdigo denominado Samuel

Culper 22.

21

Observar, por ejemplo, la letra "d": existe la versin con el trazo vertical liso (la versin "a" o de bit inactivo) y la

versin con la extremidad cortada (la versin "b" o de bit activo). Las diferencias entre los dos "E" maysculas son

ms que evidentes mientras que entre las dos "a" minsculas son casi imperceptibles.

22

Consultar [Pen39].

Captulo 2. Introduccin a la Esteganografa

29

Conocido es tambin el mtodo utilizado durante la Guerra Civil americana,

mediante el cual se ocultaban mensajes para ayudar a los esclavos a escapar. Mediante

mantas o edredones que se colgaban en tendederos al aire libre y a los que se les cosan

una serie de patrones geomtricos, se les indicaba a los esclavos la idoneidad de los

vagones de trenes o la direccin a tomar para la fuga 23.

Auguste Kerckhoffs 24 escribi en 1883 su obra La Criptographie militarie 25, que

aunque es una obra que trata sobre criptografa, enuncia algunos de los principios

bsicos, conocidos como los Principios de Kerckhoffs, que se deben tener en cuenta a la

hora de desarrollar un sistema criptogrfico y esteganogrfico:

1. El sistema debe ser, si no tericamente indescifrable, s prcticamente

indescifrable.

2. La seguridad no debe derivarse del secreto del algoritmo, slo de la clave.

3. La clave debe ser fcilmente recordable sin necesidad de escribirla y fcil de

cambiar.

4. Los criptogramas deben poder ser transmisibles por telgrafo.

5. Los aparatos y documentos deben poder ser portados y operados por una sola

persona.

6. El sistema debe ser fcil de operar, sin necesidad del conocimiento de un gran

nmero de reglas.

23

Consultar [Tob00].

Auguste Kerckhoffs, (1835-1903), lingista y criptgrafo alemn.

25

Consultar [Ker83].

24

Captulo 2. Introduccin a la Esteganografa

30

Otro libro dedicado al tema de la esteganografa es Les filigranes 26, escrito en

1907 por Charles-Mose Briquet. Es un diccionario histrico sobre marcas de agua

utilizadas desde el ao 1282 hasta 1600, con un total que excede de 16.000 tipos

diferentes de marcas de agua.

Existe un mtodo todava usado y que es conocido como el newspaper code.

Consiste en aplicar una plantilla con agujeros realizados en determinadas posiciones

sobre un texto escrito, con lo que se consigue seleccionar las letras que componen el

mensaje oculto. Este mtodo fue creado en el siglo XVI por Girolamo Cardano 27 y es

conocido como la Cardano Grille (parrilla de Cardano). Lamentablemente, slo es un

mtodo prctico para mensajes de poca longitud.

Relacionado con el anterior, y tambin conocido como newspaper code, en la

poca victoriana se cre un mtodo que consista en realizar pequeos orificios en las

letras de un peridico para enviar un mensaje oculto.

Durante la Primera y Segunda Guerra Mundial, los agentes de espionaje usaban

micropuntos (microdots 28) para enviar informacin. Esta tcnica consista en reducir un

mensaje secreto fotogrficamente a la medida de un punto y colocarlo dentro de un texto

inocuo. Los puntos eran extremadamente pequeos comparados con los de una letra de

una mquina de escribir por lo que en un punto se poda incluir todo un mensaje.

Basados en una tcnica creada durante la guerra Franco-Prusiana que consista

en fotografiar mensajes para posteriormente reducirlos y enviarlos mediante palomas

mensajeras 29, la tcnica de los micropuntos se fue perfeccionando hasta conseguir

26

Consultar [Bri85].

Girolamo Cardano, (1501-1576), fsico, filsofo y matemtico italiano.

28

Consultar [Whi92].

29

Consultar [Hay70].

27

Captulo 2. Introduccin a la Esteganografa

31

imgenes de un milmetro de dimetro, con lo que podan hacerse pasar perfectamente

por un punto en cualquier texto.

En la Segunda Guerra Mundial se le dio una especial relevancia a la

esteganografa, tanto para enviar mensajes como para detectar los mensajes del

enemigo. Despus del ataque a Pearl Harbour, los Estados Unidos crearon un grupo de

censores encargados de estudiar y eliminar todo aquello que pudiese ocultar un mensaje

secreto: partidas de ajedrez en la prensa escrita, puzzles, dibujos infantiles, las letras X y

O en cartas de amor, sellos postales, etc. Por supuesto, se examinaban todos los

documentos en busca de posibles mensajes escritos con tintas invisibles.

Durante la Segunda Guerra Mundial, las tintas invisibles 30 se usaron para

encubrir informacin dentro de memorndums o cartas aparentemente normales. Los

medios usados normalmente como tinta invisible eran la leche, el vinagre, los jugos de

fruta y la orina. Estas sustancias se oscurecen cuando son calentadas y son

especialmente efectivas debido al hecho de que son medios fcilmente disponibles. La

facilidad para descubrir estos mensajes ocultos y el avance de la tecnologa hicieron que

se inventasen tintas que slo eran visibles si se les haca reaccionar con ciertos reactivos

especficos.

El concepto de tinta invisible es muy antiguo. Ya Plinio el Joven 31, en el siglo I,

escriba sobre el uso de las mismas 32.

Hoy en da se utilizan como tinta una serie de compuestos especiales que slo

pueden ser descubiertos mediante complejos mtodos qumicos o a travs de la

exposicin del papel a luces con determinadas caractersticas (ultravioleta, etc.).

30

Consultar [Kah67] y [Zim48].

Cayo Plinio Cecilio Segundo, conocido como Plinio el Joven, (62-113), abogado, escritor y cientfico de la antigua

Roma.

32

Consultar [Pli05].

31

Captulo 2. Introduccin a la Esteganografa

32

Otro famoso suceso relacionado con la esteganografa fue el acaecido en 1968,

cuando el navo estadounidense USS Pueblo fue atacado por la marina norcoreana cerca

de sus costas. La tripulacin fue apresada y retenida durante 11 meses. Como

demostracin de este hecho, las tropas norcoreanas realizaron una foto de la tripulacin,

sin percatarse que los marines haban formado la palabra snow job con sus manos,

utilizando el lenguaje de signos. En el ingls coloquial, snow job significa encubrir la

verdad.

Durante la guerra de Vietnam, el piloto estadounidense Jeremiah Denton fue

apresado. Como parte de la propaganda vietnamita, se le oblig a comparecer en

televisin. Sabiendo el comandante que no poda pronunciar ninguna palabra ofensiva,

comunic con el movimiento de sus prpados un mensaje en cdigo morse: T O R T U

R E.

Margaret Thatcher, la ex Primer Ministro britnica, utiliz un mtodo de

watermarking en la dcada de los 80. Despus de que varios documentos de su gabinete

hubieran sido filtrados a la prensa, Thatcher orden que los procesadores de texto

utilizados por los empleados del gobierno codificaran su identidad utilizando el

espaciamiento del documento. Esto permiti que los funcionarios desleales fuesen

encontrados rpidamente.

ltimamente, la esteganografa ha saltado a la primera pgina de los peridicos

dado que se considera que es uno de los mtodos de comunicacin que utilizan los

integrantes de la organizacin terrorista Al-Qaeda. El primero en mencionar este hecho

fue el periodista Kevin Maney en el diario USA Today 33 en el ao 2001, y a partir de

ah no han dejado de aparecer noticias referentes a este hecho.

33

Consultar [RefWeb-5].

Captulo 2. Introduccin a la Esteganografa

33

Dejando aparte las noticias ms impactantes, la esteganografa se utiliza hoy en

da para muy diversos fines y a travs de diversos mtodos como se ver en los

siguientes apartados.

2.3. Clasificacin de las tcnicas esteganogrficas.

La esteganografa moderna consiste principalmente en esconder informacin

utilizando como archivo portador archivos electrnicos de texto, imagen, audio y video.

La primera clasificacin conocida de las tcnicas esteganogrficas es la dada por

Pfitzmann 34 en 1996:

Figura 3. Clasificacin de las tcnicas esteganogrficas de Pfitzmann.

Este esquema ha quedado obsoleto y hoy en da se clasifican las tcnicas

esteganogrficas ms por el mtodo utilizado para ocultar informacin que por su

finalidad, ya que sta es muy similar en la mayora de los casos.

34

Consultar [Pfi96].

Captulo 2. Introduccin a la Esteganografa

34

Existen varias clasificaciones actuales para los mtodos esteganogrficos,

aunque la mayora de los autores se basan en dos aspectos:

Segn la modificacin que se realiza en el archivo:

a) Sustitucin: se sustituye la informacin menos significativa del archivo por

informacin del mensaje a ocultar.

b) Inyeccin: se inyecta la informacin a ocultar en zonas del archivo no

utilizadas o no visibles.

c) Generacin de nuevos archivos: se genera un nuevo archivo con la

informacin a ocultar de forma que parezca un archivo normal que no

levante sospechas.

Segn el dominio sobre el que trabaja el algoritmo de ocultacin:

a) Dominio espacial: se modifican las caractersticas deseadas sobre el propio

archivo portador. La ventaja de estos mtodos es que son rpidos y sencillos,

pero por el contrario son menos robustos y dependientes del formato del

archivo.

b) Dominio transformado: se realizan una serie de transformaciones a la imagen

original antes de incluir la informacin oculta. Estas transformaciones buscan,

dentro de cada imagen, las mejores zonas donde ocultar la informacin. Estas

zonas son las ms significativas dentro de la imagen, ya que son las que resisten

los procesos de conversin y compresin. Son mtodos robustos e

independientes del formato de la imagen. Para la seleccin de las zonas se

suelen utilizar los algoritmos Transformada de Fourier, Transformada Discreta

del Coseno, Transformada Discreta Wavelet, etc.

Captulo 2. Introduccin a la Esteganografa

35

En los siguientes apartados se utilizar la clasificacin segn la modificacin

realizada en el archivo para algoritmos que trabajan en el dominio espacial, reservando

un ltimo apartado especfico para los algoritmos que trabajan sobre el dominio

transformado.

Para una mejor orientacin sobre los mtodos expuestos, la siguiente tabla

clasifica los mtodos por el tipo de modificacin y por el tipo de archivo portador

utilizado:

Sustitucin

Texto

Imagen / Video

Audio

Protocolos

Otros

LSB

n-LSB

Pxel Walk

LSB Matching

BPCS

Patchwork

NRL

Low-Bit Encoding

Phase Encoding

Hydan

Inyeccin

Inyeccin de blancos

Inyeccin en HTML

Spread Spectrum

Generacin

Spam Mimic

Cifra Nula

TextHide

Prisioners problem

MandelSteg

Anamorfosis

Spread Spectrum

Echo Hiding

Familia TCP/IP

Inyeccin MS-DOS

Tabla 1. Mtodos esteganogrficos en el dominio espacial.

2.3.1. Sustitucin.

Todo archivo informtico tiene reas sin uso o con informacin insignificante.

Estas reas pueden utilizarse para ocultar informacin, sin que estos cambios sean

perceptibles por el ojo humano (en el caso de archivos grficos) o el odo humano (en el

caso de archivos de sonido).

Mtodo LSB.

Dentro de las tcnicas de sustitucin, el mtodo ms conocido y utilizado es el

LSB.

Captulo 2. Introduccin a la Esteganografa

36

Descrito por primera vez en 1992 por Kurak y McHugh 35, el mtodo LSB (Least

Significant Bit, o sustitucin del bit menos significativo) es el mtodo estndar para

ocultar datos en una imagen. Como su nombre indica, en este mtodo se utiliza el ltimo

bit de todas las cadenas de bytes por cada pxel empleado.

Por ejemplo, se dispone de una imagen en formato BMP de 800x600 pxeles de

24 bits y se desea saber cunto espacio hay disponible con este mtodo: sabiendo que en

una imagen de 24 bits hay 3 bytes por pxel y que nuestra imagen tiene un tamao de

800x600 pxeles, calculamos el tamao de la imagen total y despus se divide por los

bits en cada byte, de modo que as nos da el tamao disponible:

800 x 600 = 480.000 pxeles

480.000 x 3 = 1.440.000 bytes (tamao total del archivo)

1.440.000 x 1 (LSB) = 1.440.000 bits (cantidad disponible para esconder datos)

Este mtodo cambia la estructura binaria de la imagen, pero el cambio en los

colores de la imagen son inapreciables para el ojo humano, ya que son muy semejantes a

los originales.

Ejemplo: Dados los ocho primeros pxeles de una imagen con calidad de 24 bits

(3 bytes por pxel):

00101010-10100001-01100100

00100110-11010011-01011011

00101010-11000100-00110111

00101111-01101011-10100011

10010100-11010010-11010100

10011011-01101110-11010101

00101010-11010101-00100110

01010011-10001010-10100010

35

Consultar [KM92].

Captulo 2. Introduccin a la Esteganografa

37

A continuacin se oculta la letra a, cuyo valor binario es 10000011, con lo que

la imagen quedara:

00101010-10100001-01100101

00100110-11010011-01011010

00101010-11000100-00110110

00101111-01101011-10100010

10010100-11010010-11010100

10011011-01101110-11010100

00101010-11010101-00100111

01010011-10001010-10100011

Mtodo n-LSB.

Existen una serie de versiones del mtodo bsico LSB denominadas n-LSB,

donde n indica el nmero de bits sustituidos. El ms conocido es el 2-LSB que utiliza

los dos ltimos bits, en lugar de uno slo, de cada byte. Tanto Kurak y McHugh como

otros estudios 36 indican que el mtodo 2-LSB es ms ptimo que el LSB bsico.

Las versiones que utilizan un nmero mayor de bits por cada pxel no se suelen

utilizar por producir efectos en las imgenes portadoras visibles a simple vista.

Mtodo Pxel Walk.

Este mtodo es una variante del mtodo bsico LSB. Los bits del mensaje

secreto van sustituyendo de forma secuencial a los ltimos bits significativos de los tres

colores que componen un pxel, por lo que se pueden almacenar 3 bits de mensaje

dentro de cada pxel.

Para introducir ms dificultad en la deteccin del mensaje utiliza 3 variables:

c) offset: es el nmero del pxel en el que comienza la inclusin del mensaje

secreto (en el algoritmo LSB era el primero).

Captulo 2. Introduccin a la Esteganografa

38

d) skip: nmero de pxeles que se saltan entre bits sucesivos que contienen

informacin oculta.

e) bit level: nmero de colores dentro de un pxel que contendrn informacin

oculta (1: slo el color rojo, 2: los colores rojo y verde, 3: los tres colores).

Mtodo LSB Matching.

Este mtodo parte de la idea del mtodo LSB bsico pero aplica una filosofa

diferente 37. En este caso, no se sustituye el bit menos significativo por el nuevo bit a

ocultar, sino que se realiza una operacin lgica entre ambos. Si ambos valen 1, no se

modifica el bit LSB. Si el nuevo bit es 0 y el bit LSB es 1 se incrementa o decrementa

aleatoriamente el valor entero del pxel con lo que el nuevo valor del bit LSB ser 0,

pero cambiar el color del pxel de una forma ms natural lo que lo hace ms difcil de

detectar. De ah que tambin se le conozca como el mtodo +- 1 embeding.

Sharp describe como al aplicar el mtodo LSB Matching a una imagen, el

histograma resultante se asemeja al efecto de aplicar un filtro paso-bajo, lo que supone

que este mtodo es indetectable por los mtodos de esteganlisis tradicionales: Chicuadrado, anlisis RS y anlisis Sample Pairs.

Posteriormente, Ker 38 ha detallado una serie de anlisis estadsticos que si seran

capaces de detectar informacin oculta mediante este mtodo.

Mtodo BPCS.

36

Consultar [MLC00].

Consultar [Sha01].

38

Consultar [Ker05-2] y [Ker05-3].

37

Captulo 2. Introduccin a la Esteganografa

39

Un inconveniente de la tcnica LSB bsica es que almacena todo el mensaje al

principio de la imagen portadora, lo cual puede facilitar la deteccin de la existencia de

un mensaje oculto.

La tcnica BPCS 39 (Bit-Plane Complexity Segmentation) resuelve este

inconveniente. Esta tcnica no utiliza slo los bits menos significativos para incrustar

datos, sino todas las regiones del archivo que no aportan informacin nueva, sino que

son redundantes. Para determinar estas regiones en una imagen se divide la imagen en

bloques, por ejemplo, de 8x8 pxeles. Para cada bloque se lleva a cabo un test que

determina la complejidad 40 de la informacin que contiene. Si esta complejidad supera

un cierto lmite, en ese bloque se pueden incrustar datos aparentemente aleatorios sin

alterar significativamente la apariencia y la complejidad de la imagen. Esto consigue

que la informacin se reparta aleatoriamente por todo el archivo portador y haga ms

difcil su deteccin.

Mtodo Patchwork.

Descrito por Bender y otros 41, este algoritmo selecciona pares de pxeles

pseudoaleatorios (en realidad sigue una distribucin gaussiana), haciendo el pxel

brillante ms brillante y el oscuro ms oscuro. El cambio de contraste en este

subconjunto de pxeles codifica un bit.

Este pequeo cambio es totalmente indetectable por el ojo humano e incluso por

muchas de las herramientas de estegoanlisis. Con el fin de no modificar en exceso la

39

Consulta [KE98].

Consultar [KT86], [KT89] y [KEK95].

41

Consultar [BGM96].

40

Captulo 2. Introduccin a la Esteganografa

40

imagen y mantener la robustez del sistema ante los ataques, slo se puede aplicar a un

pequeo porcentaje de los pxeles de la imagen 42.

Tambin es aplicable a archivos de audio, incrementando el contraste de

amplitud entre un par de muestras del archivo.

La ventaja de este mtodo es que el mensaje se distribuye por todo el archivo

portador, pero su desventaja es que slo es til para ocultar pequeas cantidades de

informacin.

Mtodo NRL.

Este mtodo, aunque tambin est basado en el LSB, merece una especial

consideracin porque es indetectable por la mayora de las tcnicas de anlisis

estadstico existentes hoy en da.

El mtodo NRL 43 (Naval Research Laboratory) oculta un mximo de 249

caracteres ASCII en cualquier imagen de color o escala de grises (habitualmente trabaja

con ficheros TIFF) con unas dimensiones mnimas de 500x500 pxeles. Utiliza una

clave generada aleatoriamente compuesta por 1000 tuplas, cada una de ellas

conteniendo un par de valores enteros comprendidos entre 0 y 499 (de ah las

dimensiones mnimas del archivo portador).

Cada par de valores de la clave se utiliza como una coordenada de la imagen

portadora para almacenar bits del mensaje a ocultar. Cada carcter ASCII del mensaje a

ocultar se divide en 4 grupos de 2 bits, y en los pxeles especificados por las

coordenadas de la clave se sustituyen los dos bits menos significativos del color rojo por

cada grupo de 2 bits del mensaje secreto (mtodo 2-LSB). En el caso de una imagen en

42

Consultar [LLB96] y [LLL97].

Captulo 2. Introduccin a la Esteganografa

41

escala de grises se sustituiran en los tres bytes (en escala de grises los tres octetos

correspondientes a los colores tienen el mismo valor, si slo se hiciese en un octeto se

notara la modificacin). Por ello, con 1000 coordenadas slo se pueden ocultar 249

caracteres (seran 250 caracteres, pero el ltimo carcter se utiliza como fin de mensaje

00000000).

En el caso de una imagen que tenga la dimensin mnima, slo se sustituirn el

0,4% de los pxeles (porcentaje que decrece si la imagen es mayor).

Para obtener el mensaje secreto se utilizara la misma clave y se iran leyendo las

coordenadas especificadas, hasta llegar al carcter de fin de mensaje.

Mtodo Low-Bit Encoding.

El mtodo Low-Bit Encoding 44 utiliza una tcnica derivada de LSB, pero

utilizando como portador un archivo de sonido. Dado que muchos archivos de sonido

utilizan una codificacin de Huffman, la sustitucin debe realizarse antes de dicha

codificacin. Al ser la codificacin de Huffman una codificacin sin prdida (lossless),

al decodificar el archivo de audio se conserva el mensaje oculto.

El inconveniente de esta tcnica es que en determinadas ocasiones puede

producir ruidos audibles.

Mtodo Phase Enconding.

Tambin aplicable a archivos de audio, es ms complejo y eficiente que el

anterior. En vez de sustituir bits, sustituye la fase de determinados segmentos de audio

43

44

Consultar [MJJ02].

Consultar [Not03].

Captulo 2. Introduccin a la Esteganografa

42

por una fase de referencia que representa la informacin oculta. Posteriormente, se

ajustan las fases de los segmentos siguientes para no que se detecte el cambio de fase 45.

Este mtodo tambin es resistente a la codificacin de Huffman e introduce

mucho menos ruido que el mtodo Low-Bit.

Aplicacin Hydan.

Diseada por El-Khalil y Keromytis 46 en 2003, esta aplicacin utiliza como

portadores archivos que contienen cdigos binarios de la familia x86 en los que,

utilizando conjuntos de instrucciones equivalentes, sustituye ciertas instrucciones por

otras equivalentes que no alternan el funcionamiento final de la aplicacin husped.

Dado que muchas instrucciones contenidas en un programa pueden expresarse de

varias formas, la sustitucin de una instruccin por otra equivalente supone la

codificacin de un bit de informacin oculta. Lgicamente, para obtener el mensaje

oculto hay que utilizar la misma aplicacin Hydan, que es la que reconoce las

instrucciones equivalentes utilizadas.

Aunque la tasa de insercin de mensajes es muy baja (1/110), la probabilidad de

detectar la informacin oculta es prcticamente nula, ya que la aplicacin destino

funciona exactamente igual que la original.

2.3.2. Inyeccin.

La inyeccin consiste en incrustar el mensaje secreto directamente en el archivo

portador. El principal inconveniente es que generalmente hace el archivo modificado

ms grande que el archivo original. Aunque ste no es un problema si la persona que

45

46

Consultar [Man02].

Consultar [EK04].

Captulo 2. Introduccin a la Esteganografa

43

intercepta un mensaje no tiene una copia del archivo original, es un inconveniente de

esta tcnica.

Existen diferentes mtodos de inyeccin, dependiendo del archivo utilizado y la

tcnica de inyeccin.

Mtodo de inyeccin de blancos en documentos de texto.

Hoy en da, casi todos los programas de ofimtica tienen la posibilidad de aadir

datos a un archivo que no sern visibles por cualquier persona, salvo la que conozca la

existencia de este mensaje secreto.

Una tcnica habitual de inyeccin de informacin en documentos de un

procesador de texto consiste en aadir espacios en blanco o tabulaciones al final de cada

lnea. Estos caracteres, aunque existen, no son visibles a simple vista en el procesador

de texto (a no ser que se active la opcin de ver caracteres especiales).

El nmero de espacios en blanco representar las distintas letras del alfabeto y se

almacena una letra por lnea.

Mtodo de inyeccin de blancos en documentos HTML.

Dado que cualquier navegador slo muestra en pantalla el contenido de las

etiquetas HTML, se puede utilizar el cdigo fuente de los documentos HTML para

incrustar mensajes.

La forma habitual de incrustar informacin es haciendo uso de espacios en

blanco entre lneas del cdigo fuente, entre etiquetas o incluso dentro de las etiquetas o

en el contenido de las mismas (ya que los navegadores compactan todos los espacios en

Captulo 2. Introduccin a la Esteganografa

44

blanco del contenido en uno slo). Este ltimo mtodo no se puede utilizar con aquellas

etiquetas o versiones de HTML que respetan los espacios en blanco.

Mtodo de inyeccin en archivos del sistema operativo.

Existen algunos sistemas operativos, como por ejemplo el MS-DOS, que definen

un tamao mnimo para un archivo (en el caso del MS-DOS 32 kilobytes).

Si la informacin a almacenar en ese archivo es menor de ese tamao, esto

supone que existe una fraccin de ese archivo que no contiene informacin. Es en esta

porcin de archivo donde se puede almacenar la informacin oculta, ya que el fichero

no crecer de tamao y slo alguien que sepa que dicho archivo contiene informacin

oculta podr analizar el fichero para descubrirla.

Mtodo de inyeccin en paquetes TCP/IP.

El primer autor que propuso la utilizacin de las capacidades de las redes de

comunicacin para la ocultacin de informacin fue Girling 47. Su trabajo se centr en

las redes de rea local, aunque las conclusiones son extrapolables a cualquier tipo de

redes. Sin entrar en detalles sobre protocolos concretos, Girling describe tres posibles

mtodos para transmitir informacin: codificando informacin mediante las direcciones

que utiliza el transmisor, codificando informacin mediante el tamao de los paquetes y

codificando informacin mediante el retraso entre un paquete y el siguiente.

Basndose en estos conceptos, Wolf 48 propone implementaciones especficas de

los conceptos de Girling en los protocolos utilizados para las redes de rea local.

Analiza en detalle las arquitecturas ms comunes utilizadas en las redes LAN: IEEE

47

48

Consultar [Gir87].

Consultar [Wol89].

Captulo 2. Introduccin a la Esteganografa

45

802.2, 802.3, 802.4 y 802.5. Fue el primero en proponer la utilizacin de los campos

reservados o inutilizados de los protocolos para ocultar informacin.

El protocolo TCP/IP es el protocolo utilizado para realizar comunicaciones a

travs de Internet (y hoy en da tambin dentro de las intranets).

Considerando que realmente TCP/IP es una familia de protocolos que envan

informacin desde un equipo origen hacia un equipo remoto, son candidatos perfectos

para la inyeccin de informacin en los paquetes de datos en aquellos campos que se

consideren oportunos.

Nivel de Aplicacin

Nivel de Transporte

Nivel de Internet

Nivel de Enlace

FTP, Telnet, DNS, SMTP

TCP, UDP

IP, ICMP, IGMP

Dispositivos de red

Tabla 2. Protocolos de la familia TCP/IP.

Estos mtodos de inyeccin ofrecen tantas posibilidades que incluso se ha

acuado un trmino: Internet steganography, creado por Katzenbeisser and Petitcolas 49,

para describir el conjunto de tcnicas que aprovechan las capacidades de estos

protocolos para transmitir informacin oculta.

De una forma ms prctica, tanto los paquetes del protocolo TCP (nivel de

transporte) como los del protocolo IP (nivel de red) tienen una serie de bits reservados

en sus cabeceras que no se utilizan para transmitir informacin. Rowland 50 propone que

estos bits son excelentes candidatos para almacenar informacin oculta, ya que

nicamente el destinatario del mensaje leer esos bits (para el resto de aplicaciones son

bits sin informacin).

49

50

Consultar [KP99].

Consultar [Row96] y [RefWeb-6].

Captulo 2. Introduccin a la Esteganografa

46

En cuanto al protocolo IP, Rowland propone el mtodo de manipulacin del

campo Identificacin.

Figura 4. Cabecera de un paquete IP.

El campo Identificacin ayuda al reensamblado de los paquetes cuando llegan al

equipo destino. Su finalidad es identificar de forma nica a aquellos paquetes que sufren

una fragmentacin durante su recorrido hasta el equipo destino. Este primer mtodo

sustituye el valor de este campo por el producto del valor ASCII de un carcter del

mensaje oculto y una constante (para enmascarar el valor ASCII). De esta forma, se

puede enviar un carcter por paquete.

En el equipo destino basta con dividir el valor del campo Identificacin por la

constante y se obtendr el valor ASCII de cada carcter.

En cuanto al protocolo TCP, Rowland propone dos mtodos: manipulacin del

campo Nmero de secuencia y manipulacin del campo Nmero de acuse de recibo.

Captulo 2. Introduccin a la Esteganografa

47

Figura 5. Cabecera de un paquete TCP.

La finalidad del campo Nmero de secuencia es numerar los distintos paquetes

que componen una transmisin para su correcta ordenacin en el equipo destino. Este

nmero no necesita ser estrictamente secuencial, por lo se puede incluir el valor ASCII

del carcter que se quiere ocultar enmascarado con alguna operacin matemtica que d

como resultado un nmero cada vez mayor, para que no rompa la secuencia ascendente.

En cuanto al campo Nmero de acuse de recibo se utiliza para confirmar, desde

el equipo destino al equipo emisor, la confirmacin del identificador del paquete

recibido (sumndole una unidad). Si lo que nos interesa es enviar informacin sin

necesidad de confirmar la recepcin de los paquetes, es decir, una comunicacin en un

solo sentido, se puede utilizar este campo para incluir los valores ASCII de los

caracteres que se deseen ocultar.

Dado el gran nmero de paquetes que se envan en cada comunicacin, el

volumen de informacin oculta que se puede enviar a travs del protocolo TCP/IP es

enorme. El mismo mtodo se puede utilizar tambin con otros protocolos que tengan

campos en su cabecera con funcionalidades semejantes.

Captulo 2. Introduccin a la Esteganografa

48

Estas utilidades se pueden implementar en aplicaciones especficas e incluso

internamente en el cdigo de los sistemas operativos para que se utilicen de forma

transparente para el usuario.

Ahsan 51 parte de los trabajos de los anteriores y ampla las posibilidades de

inyeccin de informacin a otros protocolos de la familia TCP/IP como son el ICMP y

el IGMP.

Una de las innovaciones ms destacables que expone Ahsan es, siguiendo los

trabajos de Shiroshita, Mogul y Paxson 52, la utilizacin del protocolo IPSec para

codificar informacin oculta simplemente alterando el orden de envo de los paquetes.

Todos los paquetes llevan incorporado un nmero de secuencia que permite al

destinatario recomponer la informacin. Normalmente, los paquetes se envan en el

mismo orden que indica su nmero de secuencia. Este mtodo propone alterar este

orden de envo. Por ejemplo, para un conjunto de tres paquetes hay seis posibilidades de

envo: 123, 132, 231, 213, 321, 312. Estas distintas permutaciones pueden utilizarse

para codificar 3 bits de informacin. En el destinatario, la informacin puede

recomponerse perfectamente ya que los nmeros de secuencia no se han alterado, sino

simplemente el orden en que recibe los paquetes.

Permutacin

123

132

231

213

321

312

Mensaje enviado

001

010

011

100

101

110

Tabla 3. Codificacin utilizando 3 paquetes IPSec.

51

52

Consultar [Ahs02].

Consultar [STY96], [Mog92] y [Pax99].

Captulo 2. Introduccin a la Esteganografa

49

Mtodo Spread Spectrum.

El mtodo Spread Spectrum, propuesto por Marvel y otros 53, utiliza como

portador archivos de sonido y consiste en insertar en el portador ruidos aleatorios

utilizando un generador de ruido gaussiano (AWGN 54) y utilizando todo el espectro de

la frecuencia posible.

La frecuencia generada combinada con las frecuencias originales hace

indetectable el ruido si no se dispone del archivo original.

Este mtodo tambin es aplicable a imgenes como propone la misma Marvel 55

y Alturki 56, pues los aparatos de adquisicin de imgenes de hoy en da (cmaras

digitales, escneres, etc.) obtienen imgenes de alta resolucin que ya incluyen ciertas

tasas de ruido grfico gaussiano inherentes a este tipo de imgenes. Basta con

modificar el ruido inherente a las imgenes por un ruido que incluya la informacin

deseada.

Esta tcnica es considerada como una de las ms eficientes hoy en da, pues

analizado el ruido de cualquier tipo de imagen/sonido es casi imposible determinar si el

ruido es propio de la imagen/sonido original o ha sido inyectado deliberadamente.

Mtodo Echo Hiding.

Este mtodo, propuesto por Gruhl, Lu y Bender 57, inserta ecos en el archivo de

sonido correspondientes a fragmentos del archivo original. Cuando alguien escucha el

archivo supone que son ecos propios de la meloda y no los identifica con informacin

53

Consultar [MBR99].

Consultar [Jai89].

55

Consultar [MBR98].

56

Consultar [AM01].

57

Consultar [GLB96].

54

Captulo 2. Introduccin a la Esteganografa

50

secreta. Cuanto ms cercano est en el tiempo el eco de la sintona original, ms difcil

ser de percibir por el odo humano.

Para codificar el mensaje se utilizan tres parmetros: la frecuencia, la amplitud y

el offset del eco. Es la tcnica ms ptima para el esteganografiado en archivo de

sonido, ya que no altera el sonido original ni introduce ruidos en la meloda.

2.3.3. Generacin de nuevos archivos.

Esta tcnica consiste en utilizar el mensaje a transmitir para generar un archivo

nuevo. Una ventaja de este mtodo es que no existe un archivo original que se pueda

comparar con el nuevo archivo generado y que posibilite la deteccin de la inclusin de

un mensaje por comparacin.

Como base de todos los trabajos de generacin de nuevos archivos, as como de

muchos trabajos sobre esteganografa, se comenta el conocido Problema del

prisionero de Simmons. A continuacin, y como ejemplos representativos de toda una

familia de mtodos, se vern las aplicaciones Spam Mimic (generacin de correos),

TextHide (ficheros de texto) y MandelSteg (archivos grficos), para finalizar con una

tcnica utilizada desde hace muchos aos: anamorfosis.

El problema del prisionero.

Simmons 58 describe a dos personas, Alice y Bob, que han sido arrestadas y

colocadas en celdas separadas de la crcel. Su meta es comunicarse entre ellos para

poder planificar la fuga, pero deben hacerlo a travs del guardin Wendy, sin que ste se

d cuenta de que est trasladando informacin de uno a otro.

58

Consultar [Sim84], [Sim85] y [Sim93].

Captulo 2. Introduccin a la Esteganografa

51

Para ello, Bob dibuja cuadros aparentemente inocuos que contienen colores

especficos y patrones que Alice instantneamente reconoce como mensajes

interpretables. Wendy mira los cuadros y no ve nada sospechoso, por lo que se los pasa

a Alice.

Este esquema es ampliado por Anderson y Petitcolas 59 identificando dos tipos