Professional Documents

Culture Documents

Amenazas

Uploaded by

Yuletsi Leticia Duarte CamposOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Amenazas

Uploaded by

Yuletsi Leticia Duarte CamposCopyright:

Available Formats

Diferentes Amenazas de Seguridad Informtica

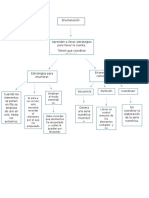

AMENAZAS DE SEGURIDAD INFORMATICA

Una amenaza es todo elemento o accin capaz de atentar contra la seguridad de la informacin y surgen

a partir de vulnerabilidades que puedan ser aprovechadas. Estas amenazas pueden causar perdidas

econmicas, de informacin, materiales y el prestigio.

Las amenazas informticas se clasifican en dos tipos:

intencionales, es cuando se quiere producir un dao (robo de informacin, propagacion de

cdigos maliciosos, etc.)

no intencionales, en donde se producen acciones u omisiones de acciones que no busca explotar

la vulnerabilidad pero que si ponen en riesgo la informacin y pueden producir un dao.

TIPOS DE AMENAZAS

AMENAZAS LGICAS

son programas que pueden daar el sistema; accesos no autorizados por puertas traseras que son

descubiertas por atacantes, software incorrectos, los bugs o agujeros que son errores cometidos

involuntariamente por los programadores de sistemas o aplicaciones, estos errores son aprovechados

para daar el sistema.

VIRUS INFORMTICO

Es un programa que se copia automticamente y que tiene como fin alterar el buen funcionamiento del

computador. Los virus son programas que se replican y ejecutan por si solos, los virus tienden a

remplazar archivos ejecutables por otros infectados con su cdigo; pueden destruir de manera

intencionada los datos almacenados en el computador.

Los virus informticos tienen la funcin de propagarse,

replicndose, algunos tienen ademas una carga daina como

na simple broma hasta generar daos importantes en los

sistemas, o bloquear las redes informticas.

Su funcionamiento es simple, el usuario abre por desconocimiento un programa infectado y asi el virus

queda alojado en el computador, esto a pesar de que el programa haya terminado de ejecutarse. El virus

toma asi el control de los servicios bsicos del sistema operativo, infectando despues los archivos

ejecutables al comenzar su ejecucin.

Duarte Campos Yuletsi Leticia

Diferentes Amenazas de Seguridad Informtica

Las redes ayudan a la propagacin de estos virus cuando estas no tienen la seguridad adecuada.

Los virus causan los siguientes problemas:

perdida de productividad

cortes en los sistemas de informacin

daos a nivel de datos

prdida de informacin

horas de parada productividad

tiempo de reinstalacion

se tiene que tener en cuenta que cada virus plantea una situacin diferente.

Las formas de contagio mas usuales de los virus son:

causa de la red: disminuyen la velocidad de tu conexin (el virus toma el nombre de gusano

(worm))

ejecucin de un archivo infectado: generalmente los archivos infectados son enviados a travs

del correo como archivos adjuntos o archivos que el mismo usuario descarga, al descargarse

comienza el proceso de infeccin.

Para combatirlos es necesario tener un buen antivirus el

cual se encargara de detectar los archivos infectados y

eliminarlos.

GUSANOS ( WORMS)

Un gusano es un virus que es capaz de duplicarse, los gusanos utiliza las partes automticas de un

sistema operativo y generalmente son invisibles al usuario.

Los gusanos estn en la memoria y se duplican, los

gusanos siempre daan la red aunque solo sea

consumiendo e ancho de la banda.

Se puede detectar la presencia de un gusano en un sistema

cuando los recursos del sistema se se consumen hasta el

punto de que las tareas ordinarias son muy lentas o no se

pueden ejecutar.

Los gusanos se basan en una red para enviar copias de si

Duarte Campos Yuletsi Leticia

Diferentes Amenazas de Seguridad Informtica

mismos a otros y lo pueden hacer sin intervencin del usuario.

Los daos del gusano no son iguales a los de un virus o a los de un troyano pero son molestos , debido

a que se duplican indefinidamente. Un gusano tiene como finalidad consumir los recursos de un

computador y si no es tratado es capas de que las tareas ordinarias no se puedan ejecutar.

Los gusanos por se considerados como otro tipo de virus pueden ser combatidos por un antivirus

actualizado que puede mantener casi en totalidad a salvo el computador.

SPYWARES (PROGRAMAS ESPAS)

son aplicaciones que recopilan informacin sobre una persona u organizacin sin

su conocimiento. Su principal funcin recopilar informacin sobre el usuario y

distribuirlo a empresas publicitarias o distintas organizaciones interesadas,

tambin se han empleado a crculos legales para recopilar informacin contra

sospechosos de delitos. Ademas los spywares pueden servir para para enviar a los

usuarios a sitios de internet que tienen la imagen corporativa de otros, con el fin de

obtener informacin importante. El spyware usa normalmente la conexin de una

computadora a internet para transmitir informacin, consume ancho de banda y as

afecta la velocidad de transferencia de datos entre dicha computadora y otras conectadas a internet.

Los daos que se pueden causar son variados dependen de la

informacin que estos puedan robar o de las paginas emergentes que

estas dejan, tambin consumen ancho de banda y lo mas molesto y

peligroso es que apagan el computador.

La manera mas eficaz de combatirlos es con un anti-spyware que se

encargan de eliminar estos problemas y eliminan los cookies (archivos

de interne que s almacenan en el ordenador) ya que algunos antivirus no

los encuentran o no los ven como amenazas.

CABALLOS DE TROYA (TROYANOS)

Es una amenaza que es poco comn, pero peligrosa, es un programa malicioso que es capaz de alojarse

en otros programas y as tienen un un control del computador infectado y permitir el acceso a usuarios

externos, a travs de una red local o de internet.

Un troyano no es en si u virus, la diferencia consiste en su finalidad.

Para que se considere un troyano solo tienen que acceder y controlar la

maquina anfitriona sin advertir y no parece daino.

Suele estar alojado dentro de una aplicacin, una imagen, un archivo

de msica u otro elemento de apariencia inocente , el cual se instala al

ejecutar el programa, ya instalado parece realizar una funcin til pero

tambin realiza otras acciones de las que el usuario no es consiente por

Duarte Campos Yuletsi Leticia

Diferentes Amenazas de Seguridad Informtica

ejemplo, captura las pulsaciones del teclado con el fin de obtener contraseas u otra informacin

sensible.

Los troyanos causan los daos mas devastadores ya que esa es su funcin principal a excepcin de

algunos que solo roban informacin. Las consecuencias que pueden causar son:

infectar archivos

subir y bajar archivos infectados a la red

ser una puerta de enlace para la descarga de virus

funcionar de control remoto (gente ajena controle el computador, robe informacin,

alteraciones)

auto ejecutar virus informticos

reiniciar o apagar el equipo sin previo aviso

los troyanos por lo general son difciles de combatir ya que tienen una funcin de auto- replicarse al

momento de ser borrados, pero una buena solucin seria un antivirus actualizado. Pero ya que con el

antivirus no es suficiente tambin se tendran que borrar manualmente del registro para evitar que estos

se vuelvan a crear.

Ya que los troyanos se guardan en el registro como una carpeta inofensiva la manera mas eficaz es ir a

inicio/ejecutar/regedit as se entrara al registro donde se guarda todos los cambios y configuraciones del

computador y se podrn eliminar; esto no lo puede hacer cualquier usuario ya que se necesitan mas

conocimientos para rastrearlos y eliminarlos por completo, una buena opcin para evitarlos es evitar lo

mas posible el uso de los programas persona a persona ya que as se transmiten mayormente.

AMENAZAS FACTOR HUMANO

son la principal fuente de amenaza para un sistema ya que pueden ser por personas molestas como el

personal, ex empleados, curiosos, hackers, terroristas e intrusos

HACKER

se conoce que los hackers son informticos extremadamente capacitados y con un nivel de

conocimiento elevado. En la informtica un hacker es

conocido como un usuario ajeno que usualmente busca robar

informacin y causar dao. La diferencia que un hacker

tiene entre un spyware es que este es una persona fsica que

por medio de sus conocimientos rompe las barreras que se le

aparezcan para entrar a un sitio o computador.

Los daos dependen del dao que la persona quiera causar

pueden ser desde extraer informacin hasta destruir en su

totalidad el computador.

La mejor forma de evitarlos es no entrando a paginas de internet que se les tenga desconfianza , ni

revelar datos personales.

Duarte Campos Yuletsi Leticia

Diferentes Amenazas de Seguridad Informtica

AMENAZAS FSICAS

estas amenazas se pueden dar por: fallos de dispositivos: disco duro, cableado, suministro de

energa,etc.

Catstrofes naturales: terremotos inundaciones, etc.

BIBLIOGRAFA

https://windsofthesky.wordpress.com/2008/07/11/tipos-de-amenazas-informaticas/

https://sites.google.com/a/uabc.edu.mx/seguridad-informatica11/evaluacion

Duarte Campos Yuletsi Leticia

You might also like

- InstrumentoDocument1 pageInstrumentoYuletsi Leticia Duarte CamposNo ratings yet

- Herramientas DigitalesDocument6 pagesHerramientas DigitalesYuletsi Leticia Duarte CamposNo ratings yet

- PrincipioDocument1 pagePrincipioYuletsi Leticia Duarte CamposNo ratings yet

- ErroresDocument1 pageErroresYuletsi Leticia Duarte CamposNo ratings yet

- MonografiaDocument3 pagesMonografiaYuletsi Leticia Duarte CamposNo ratings yet

- TriplicoDocument3 pagesTriplicoYuletsi Leticia Duarte CamposNo ratings yet

- Errores de ConteoDocument1 pageErrores de ConteoYuletsi Leticia Duarte CamposNo ratings yet

- EnumeracionDocument1 pageEnumeracionYuletsi Leticia Duarte CamposNo ratings yet

- Noguero y LeonDocument3 pagesNoguero y LeonYuletsi Leticia Duarte Campos100% (1)

- TripticoDocument2 pagesTripticoYuletsi Leticia Duarte CamposNo ratings yet

- Tipos de Software y Su Uso Mas ComúnDocument10 pagesTipos de Software y Su Uso Mas ComúnYuletsi Leticia Duarte CamposNo ratings yet

- Web 2.0Document6 pagesWeb 2.0Yuletsi Leticia Duarte CamposNo ratings yet

- Aspectos Eticos y LegalesDocument4 pagesAspectos Eticos y LegalesYuletsi Leticia Duarte CamposNo ratings yet

- Red Informatica 2Document8 pagesRed Informatica 2Yuletsi Leticia Duarte CamposNo ratings yet

- Virus InformaticosDocument2 pagesVirus InformaticosEstanisgus CuyuchNo ratings yet

- Cuadernillo Tercero Lengua 2022 TerminadoDocument121 pagesCuadernillo Tercero Lengua 2022 TerminadoDavid RamirezNo ratings yet

- Gestión de La Seguridad Informatica en La EmpresaDocument204 pagesGestión de La Seguridad Informatica en La EmpresaPedro Jurado100% (3)

- Introducción A La Ciberseguridad ITC v2 Part 2Document4 pagesIntroducción A La Ciberseguridad ITC v2 Part 2Holandés Herrante100% (1)

- Seguridad en Arquitectura y Gestión EmpresarialDocument5 pagesSeguridad en Arquitectura y Gestión Empresarialciber 2021No ratings yet

- AnaDocument2 pagesAnaANA CAROLINA MARRIAGA PAEZ0% (1)

- Malware, Que Son Programas Con La Tarea Fundamental de Ocasionar Algún Daño en El Equipo deDocument17 pagesMalware, Que Son Programas Con La Tarea Fundamental de Ocasionar Algún Daño en El Equipo deJosé Miguel Flores Rivera PolloNo ratings yet

- Actividad 1 Terminos Sobre Seguridad InformaticaDocument6 pagesActividad 1 Terminos Sobre Seguridad InformaticaMihret Fernandez BlancoNo ratings yet

- Guia Didactica Informatica Octavo GradoDocument7 pagesGuia Didactica Informatica Octavo GradoROQUE QUINTERO ESCOBARNo ratings yet

- Guia No. 1Document16 pagesGuia No. 1D Leyend11No ratings yet

- Tipos de Ciber AtaquesDocument2 pagesTipos de Ciber AtaquesEli Alexandra Betancurt de TeranNo ratings yet

- Virus y antivirus: protege tu equipoDocument3 pagesVirus y antivirus: protege tu equipoChristian Alberto Ramos ContrerasNo ratings yet

- Lecturas Tema 6Document11 pagesLecturas Tema 6María José Hernández FaríasNo ratings yet

- Sistema de IG Tarea 9 Capitulo 8Document14 pagesSistema de IG Tarea 9 Capitulo 8Dayanara G FalconeNo ratings yet

- Sinu Sinu-152 TrabajofinalDocument6 pagesSinu Sinu-152 Trabajofinalalexanderberaun18No ratings yet

- Actividad 1 Terminos Sobre Seguridad InformaticaDocument5 pagesActividad 1 Terminos Sobre Seguridad InformaticaLucía González BaeloNo ratings yet

- 16 Al 17 Spanish 4Document35 pages16 Al 17 Spanish 4Apolo GreenNo ratings yet

- GRUPO 2 - Protección de Datos en Internet, Virus, Malware y SpywareDocument18 pagesGRUPO 2 - Protección de Datos en Internet, Virus, Malware y SpywareJen CBNo ratings yet

- Glosario - 1 Al 47Document10 pagesGlosario - 1 Al 47Hernández HernándezNo ratings yet

- Sanchez Gabriel Act1Document13 pagesSanchez Gabriel Act1Gabriel Sanchez GarciaNo ratings yet

- Trabajo Final Informática SenatiDocument11 pagesTrabajo Final Informática SenatiSteven ValeraNo ratings yet

- 28.4.13 Lab - Incident Handling - Es XLDocument3 pages28.4.13 Lab - Incident Handling - Es XLJeannetteNo ratings yet

- Pid 00245596Document28 pagesPid 00245596Pablo Olivares JimenezNo ratings yet

- SINU-151 Unidad02 Material ReforzamientoDocument4 pagesSINU-151 Unidad02 Material ReforzamientoAldair Gutiérrez GutiérrezNo ratings yet

- Ataques, Conceptos y TécnicasDocument32 pagesAtaques, Conceptos y Técnicassanto custodioNo ratings yet

- DEFINICIONESDocument4 pagesDEFINICIONESyakiravargas32No ratings yet

- Presentacion Grupo 2Document24 pagesPresentacion Grupo 2Yeimi GonzalezNo ratings yet

- Procedimiento Gestion de Incidente Gusano PDFDocument6 pagesProcedimiento Gestion de Incidente Gusano PDFAlfredo CariniNo ratings yet

- Seguridad y Alta Disponibilidad ApuntesDocument186 pagesSeguridad y Alta Disponibilidad ApuntesLuis GonzalezNo ratings yet

- Grupo 4Document16 pagesGrupo 4Carla LazoNo ratings yet