Professional Documents

Culture Documents

Checklist Auditoria

Uploaded by

casorey100%(1)100% found this document useful (1 vote)

542 views146 pagesChecklist Auditoria

Copyright

© © All Rights Reserved

Available Formats

XLSX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentChecklist Auditoria

Copyright:

© All Rights Reserved

Available Formats

Download as XLSX, PDF, TXT or read online from Scribd

100%(1)100% found this document useful (1 vote)

542 views146 pagesChecklist Auditoria

Uploaded by

casoreyChecklist Auditoria

Copyright:

© All Rights Reserved

Available Formats

Download as XLSX, PDF, TXT or read online from Scribd

You are on page 1of 146

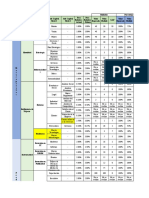

Checklist Auditora de la Seguridad de Informacin y Tecnologas Relacionadas.

Aspecto a Identificar / Evaluar

Referencia Normativa

Analizar Trabajos de Auditora anteriores, hallazgos y niveles de

adecuacin de los mismos.

Celebrar reuniones con stakeholders de la auditora,

responsables de la organizacin y usuarios claves.

Cuenta la organizacin con un Comit responsable de las

estrategias de TI (gobierno de TI)?

POLITICA DE SEGURIDAD DE LA INFORMACION

Cuenta la Organizacin con una Poltica de Seguridad de la

informacin formalmente establecida, aprobada, publicada y

comunicada?

Establece la Poltica, de manera clara y sencilla, sus metas u

objetivos, alcances generales y responsabilidades?

Incluye la Poltica mnimamente los tpicos de Organizacin de

la Seguridad de la Informacin, Clasificacin de la Informacin,

Seguridad del Recurso Humano, Seguridad Fsica, Lgica y

Ambiental, Gestin y Proteccin de las Comunicaciones, Gestin

de las Operaciones, Seguridad en el Proceso de Adquisicin,

Desarrollo y Mantenimiento de los Sistemas de Informacin,

como as tambin, aspectos relacionados con el Aseguramiento

de la Continuidad del Negocio y el Cumplimiento de Normas y

leyes aplicables?

Se encuentran identificados los recursos de informacin que

deben ser resguardados?

Incluye el esquema un modelo de

clasificacin que preserve los

criterios de confidencialidad,

integridad, disponibilidad, legalidad y confiabilidad?

Se encuentra la poltica implementada? Cul es el perodo de

revisin de la misma y quienes son los responsables?

Si

Cumple

No

Parc.

Riesgo

Alto Medio Bajo

Controles

incluye la Poltica normas y procedimientos que garanticen la

continuidad del negocio y los sistemas de informacin,

minimizando los riesgos de dao y asegurando el eficiente

cumplimiento de las metas y objetivos corporativos?

Se encuentra la Poltica sustentada por una evaluacin del

riesgo? Se realiza un Anlisis de Impacto sobre el Negocio

(BIA)?

Se encuentran alineados con Los objetivos de la Poltica con

los objetivos de la Organizacin?

Contempla la Poltica los lineamientos de leyes y regulaciones

vigentes?

Presenta una adecuada segregacin de funciones, a partir de

la definicin de los roles y responsabilidades de cada persona,

departamentos y organizaciones para las que se aplica la

Poltica?

Existen en la Poltica descripcin de sanciones en caso de

incumplimiento y/o violacin de la misma?

Se define la adecuada clasificacin, resguardo y proteccin de

la informacin documentada?

Establece la existencia de controles de acceso a la informacin

y recursos informticos?

Existen procedimientos de copias de seguridad (backup)

internas y/o externas? Quines son los responsables de las

mismas?

Se encuentran adecuadamente identificados los responsables

de la seguridad de la informacin?

Se establece el mbito de aplicacin de la Poltica a toda la

Organizacin como as tambin, agentes externos que

interactan con la misma?

Se encuentran identificado los procesos de negocio claves de

la Organizacin? Se han contemplado los mismos dentro de la

Poltica?

Se encuentran las mximas autoridades formalmente

comprometidas con la aceptacin y cumplimiento de la poltica?

Existen mecanismos formalmente establecidos para evaluar el

nivel de complimiento de la Poltica? Con qu periodicidad se

llevan a cabo los mismos? Quines son los responsables? Se

elaboran informes de resultados y discuten los mismos?

Se encuentra el personal comprometido formalmente con la

Poltica de Seguridad? Qu mecanismos utilizan para dicha

tarea?

Se ha comunicado la Poltica a todo el personal interno de la

Organizacin?

Se comunica la Poltica a personas externas a la Organizacin?

En caso afirmativo, indicar el bajo qu situaciones se informa la

misma

travs

de

qu

procedimiento?

Se

solicita

confidencialidad sobre las mismas?

Se llevan a cabo capacitaciones peridicas en materia de la

Poltica de Seguridad y aspectos vinculados a la misma?

La poltica es de aplicacin obligatoria?

Existe un inventario de los recursos existentes o disponibles

para la aplicacin de la Poltica?

Se asignan recursos para el cumplimiento de la misma? Se

consideran y/o contemplan partidas en el presupuestos de la

organizacin para la Poltica? Quin participa / define el

presupuesto asignado?

COMIT DE SEGURIDAD DE LA INFORMACION

Cuenta la organizacin con un Comit de Seguridad de la

Informacin? Qu cantidad de miembros lo conforman?

Cules son sus responsabilidades?

Se han redacto normas que determinen el funcionamiento del

Comit?

se rene peridicamente el comit? cada cuanto tiempo? se

deja constancia en actas?

se efectan controles que permitan detectar cambios

significativos en los riesgos que puedan afectar los recursos de

informacin?

se llevan a cabo tareas de investigacin y monitoreo de los

incidentes relativos a la seguridad?

Participa el Comit en la evaluacin y coordinacin de la

implementacin de controles especficos de seguridad de la

informacin para nuevos sistemas o servicios?

Participa el comit en la difusin y apoyo a la seguridad de la

informacin?

Existen informes de gestin que permitan evaluar el accionar

del Comit?

Garantiza el comit que la seguridad de la informacin forma

parte del proceso de planificacin de la organizacin?

Evala el Comit que los objetivos de la Poltica estn

alineados con los objetivos del negocio?

Establece la Poltica un Coordinador para el Comit de

Seguridad? Quin asume dicha responsabilidad?

Se han definido las funciones y responsabilidades del

Coordinador del Comit de Seguridad de la Informacin?

Cuenta la Organizacin con un Responsable de Seguridad de la

Informacin? En caso contrario, Quin asume dicho rol?

RESPONSABLE DE LA SEGURIDAD DE LA INFORMACIN

Se han asignado al Responsable de la Seguridad Informtica la

supervisin del cumplimiento de la Poltica de Seguridad de la

Informacin?

Participa el Responsable de Seguridad Informtica en la

orientacin y asesoramiento de las unidades de negocio

respecto a la implementacin de la Poltica?

Verifica que la utilizacin e los recursos de TI contemple los

requerimientos de seguridad establecidos segn la criticidad de

la informacin que procesan?

Tiene equipo a su cargo el Responsable de Seguridad de la

Informacin? Cmo se procede a la seleccin de sus

integrantes? Se efectan controles previos y posteriores sobre

los mismos?

Implement la Organizacin una norma que contemple los

distintos niveles de criticidad de la informacin?

Se han identificado a los dueos de datos crticos?

Se han incluido en los distintos circuitos administrativos

acciones destinadas a brindar seguridad en el manejo de la

informacin?

Se encuentra la informacin debidamente protegida?

Existe un adecuado almacenamiento de la informacin segn

su nivel de criticidad?

Existen copias de seguridad de la informacin? En qu

medios se realizan las mismas?

Quines son los responsables de las copias?

Existe una norma y/o procedimiento formalmente establecido

para lar realizacin y mantenimiento de las copias de

seguridad

Se design formalmente al responsable de la realizacin de las

copias de seguridad?

Se encuentran las copias de seguridad y la claves de acceso

debidamente protegidas ante casos de contingencia?

Se han segregado los permisos de acceso segn las funciones

y competencias de los usuarios?

AREA RECURSOS HUMANOS

Notifica formalmente el rea de RRRHH al personal que

ingresa a la organizacin sus obligaciones respecto al

cumplimiento de la Poltica de Seguridad de la Informacin,

como as tambin, de los procedimientos y prcticas que de ella

surjan?

Notifica formalmente a todo el personal los cambios que se

producen en la Poltica?

Protocoliza la firma de compromisos de confidencialidad?

Realiza las gestiones necesarias par que se brinde al personal

capacitacin continua en materia de seguridad?

Aplica las sanciones sobre el personal existentes en la Poltica

de Seguridad de la informacin?

Asisti en la elaboracin de las sanciones de la Poltica?

Existen un procedimiento formalmente documentado para la

comunicacin y aplicacin de sanciones ante la deteccin de la

violacin de las polticas?

Se celebran acuerdos de confidencialidad al ingreso de nuevo

personal?

Se analizan los antecedentes de las personas a ingresar en la

organizacin?

Se notifica al Comit de Seguridad ante despidos y/o

desvinculaciones del personal?

COMPRAS Y CONTRATACIONES

Se notifica a los oferentes sobre la existencia y necesidad de

aceptacin de las Polticas de Seguridad de la Informacin? Se

incluyen estas restricciones en pliegos licitatorios o RFP?

Existen procedimientos formalmente documentados para la

comunicacin y aceptacin de las Polticas de Seguridad

Informtica? Se protocoliza la firma de compromisos de

confidencialidad con Terceros Contratados?

PATRIMONIO

Se registran los recursos informticos asignados al personal?

Existen procedimientos formalmente documentados para la

comunicacin y aceptacin de los recursos patrimoniados a las

personas?

RESPONSABLE DE INFORMTICA Y TECNOLOGA

Cumple el rea de IT con los requerimientos mnimos en

seguridad informtica?

Se verifica el cumplimiento de la presente Poltica en la

gestin de todos los contratos, acuerdos y otra documentacin

de la organizacin con sus empleados y terceros?

Se asesora en materia legal a la organizacin en lo referente a

la Seguridad de la Informacin?

Se actualiza la Poltica a efectos de garantizar su vigencia y

nivel de eficacia?

Existe una adecuada segregacin de funciones dentro del

rea? se identifican los perfiles, roles y responsabilidades?

LEGALES

Verifica el rea que existan sanciones ante incumplimientos de

orden legal?

Participa en la redaccin de las sanciones de la Poltica?

Asesora al rea de RRHH en la materia?

ORGANIZACIN DE LA SEGURIDAD

Infraestructura de la Seguridad de la informacin

Se encuentra conformado el Comit de Seguridad de la

Informacin?

Se ha designado un Coordinador?

Existe un Responsable de Seguridad Informtica designado por

la mxima autoridad de la Organizacin?

Participan los responsables de las unidades de negocio, control

interno, auditora y los responsables del rea de

administracin?

Tiene asignadas las funciones acorde al modelo de polticas de

seguridad de los sistemas de informacin?

Est conformado el Comit por un representante de cada

unidad de negocio?

Existe una comunicacin fluida entre sus integrantes?Queda

constancia de dicha comunicacin?

Se encuentran definidos correctamente los proceso de

seguridad de la informacin?

Se designaron a los responsables de cada uno de los procesos

de seguridad?

Se designaron a los propietarios de la informacin (dueos de

datos)?

Se encuentran documentadas las responsabilidades que le

corresponden a cada autoridad designado?

Existen procedimientos de autorizacin para instalaciones de

procesamiento de informacin?

Se encuentran los recursos de procesamiento debidamente

autorizados?

Se garantiza su compatibilidad con los componentes de otros

sistemas de la organizacin?

Se evalu el uso de recursos y/o dispositivos personales dentro

del rea de trabajo?

Est previsto el asesoramiento peridico especializado en

materia de seguridad de la Informacin? (recursos internos y/o

externos)

Se celebran reuniones con otras entidades a fin de mantener

una cooperacin mutua en la materia? Existen acuerdos de

continuidad del negocio entre organizaciones?

Realiza Control Interno o Auditora Interna revisiones

peridicas sobre la vigencia e implementacin de la Poltica de

Seguridad de la Informacin?

Existe un responsable para la realizacin de las revisiones

independientes? 'Posee suficiente independencia, capacidad y

objetividad en la materia?

Se ha realizado y documentado una evaluacin de riesgo de la

informacin de la organizacin?

Se encuentran identificados los terceros que acceden a la

informacin?

Se formalizaron controles a terceros para el acceso a la

informacin?

Se los notific sobre la Poltica de Seguridad de la organizacin?

Se revisan los contratos o acuerdos existentes con terceros a

fin de incorporar los requerimientos de seguridad incluidos en

la Poltica?

Existen sanciones ante el incumplimiento de la Poltica por

parte de terceros?

CLASIFICACION Y CONTROL DE ACTIVOS

Se encuentran completamente identificados y clasificados los

activos importantes asociados a cada sistema de informacin

en funcin de la administracin de riesgos potenciales?

Estn identificados sus respectivos propietarios? Se

encuentra identificada la ubicacin del activo?

Los propietarios de la informacin 'han clasificado la

informacin de acuerdo con el grado de sensibilidad y criticidad

de la Poltica?

Se definieron las funciones que requieren permisos de acceso a

la informacin?

Se asegura que la utilizacin de los recursos de la tecnologa

de informacin contempla los requerimientos de seguridad

establecidos segn su criticidad?

Se encarga el Responsable de Seguridad Informtica de esa

tarea?

Se elabor un inventario con la informacin recabada sobre

activos importantes? Est actualizado?

Con qu periodicidad se lo revisa? La misma es inferior a seis

(6) meses?

Se comunic a todo el personal de organismos sobre la

clasificacin y control de activos?

Se capacit al personal sobre la clasificacin y control de

activos?

Se prev un plan de capacitacin? Se design a su titular?

En la clasificacin de los activos de informacin se evalan las

tres (3) caractersticas sobre las que se basa la seguridad:

confidencialidad, integridad y disponibilidad?

Con relacin a la confidencialidad de qu manera se clasifica a

la informacin?

Con relacin a la integridad, Se halla la informacin clasificada

en los niveles 0, 1, 2 y 3? Siendo 0: Informacin cuya

modificacin no autorizada puede repararse fcilmente, o no

afecta la operatoria de la organizacin; 1: Informacin cuya

modificacin no autorizada puede repararse aunque podra

ocasionar prdidas leves para la organizacin, organismos

pblicos y/o terceros; 2: Informacin cuya modificacin no

autorizada es de difcil reparacin y podra ocasionar prdidas

significativas para la organizacin, organismos pblicos o

terceros; 3: Informacin cuya modificacin no autorizada no

podra repararse, ocasionando prdidas graves para la

organizacin, organismos pblicos o terceros.

Con relacin a la disponibilidad Se halla la informacin

clasificada en niveles 0, 1, 2 y 3 segn las prdidas

significativas que pueden ocasionar su inaccesibilidad? Siendo

0: Informacin cuya inaccesibilidad no afecta la operatoria de la

organizacin; 1: Informacin cuya inaccesibilidad permanente

durante (definir un plazo no menor a una semana) podra

ocasionar prdidas significativas para la organizacin; 2:

informacin cuya inaccesibilidad permanente durante (definir

un plazo no menor a un da) podra ocasionar prdidas

significativas a la organizacin; 3: Informacin cuya

inaccesibilidad permanente durante (definir un plazo no menor

a una hora) podra ocasionar prdidas significativas a la

organizacin.

Recabando la informacin de clasificacin se llega ale estado

de criticidad general de la informacin?

Se determina la obsolescencia de la informacin? Detallar de

qu forma.

Existe un procedimiento formal de destruccin de la

informacin obsoleta que garantice la confidencialidad de la

misma hasta el momento de su eliminacin?

En relacin con las prdidas de la organizacin Se contemplan

en la clasificacin tanto las mesurables como las no

mesurables?

Se realiza peridicamente un mantenimiento preventivo y

prueba de los dispositivos de seguridad para la prevencin,

deteccin y extincin del fuego?

Se asigna a la informacin un valor por cada uno de los

criterios mesurables y no mesurables?

Se clasifica la informacin en las categoras de criticidad baja,

media y alta?

El responsable de asignar o cambiar el nivele de clasificacin

es el mismo propietario de la informacin?

Se asigna para ello una fecha para la ejecucin del cambio?

Se comunica la necesidad del cambio y la fecha de ejecucin

al administrador del recurso?

Al realizar los cambios necesarios se comunica a los usuarios

la nueva clasificacin?

Clasificada la informacin, el propietario e la misma Identifica

los recursos asociados y los perfiles funcionales que deben

tener acceso a la misma?

Se definieron procedimientos para el rotulado y manejo de

informacin, segn el esquema de clasificacin definido?

Dichos procedimientos contemplan los recursos de informacin

en formatos fsicos y electrnicos?

Con relacin a las actividades de procesamiento de la

informacin se realizan copias de respaldo?

Est contemplado en el proceso de almacenamiento, el

proceso de rotulado estipulado?

Se realizan transmisiones por correo, fax, y correo electrnico

u otro medio? Se indica en los mismos el carcter reservado

de la informacin enviada?

Se indica para las actividades de transmisin oral, de telefona

fija y mvil, correo de voz, contestadores automticos y otros el

carcter de la informacin? Se destaca cul e la informacin

que puede ser transmitida?

SEGURIDAD DEL PERSONAL

Existe una poltica de seguridad en la definicin de puesto de

trabajo y la asignacin de recursos?

Estn incorporadas en la descripcin de las responsabilidades

de los puestos de trabajo, las funciones y responsabilidades en

materia de seguridad?

Se llevan a cabo controles de verificacin del personal en el

momento que se solicita el puesto?

Quienes se incorporan a la Organizacin, firman un acuerdo de

confidencialidad o de no divulgacin, respecto del tratamiento

de la informacin?

Es retenida por el rea de RRHH u otra rea competente, en

forma seguro la copia del acuerdo de confidencialidad suscripto

por el personal, cualquiera sea su situacin de revista?

Se comunica en forma detallada al empleado las actividades

que van a ser monitoreadas por el acuerdo?

Se ha desarrollado un procedimiento para la suscripcin del

acuerdo?

Existe un mtodo de nueva suscripcin en caso e modificacin

del texto del acuerdo?

Se determin la responsabilidad de empleado en materia de

seguridad de la informacin, en los trminos y condiciones del

empleo?

Se encuentran aclarados en los trminos y condiciones de

empleo, los derechos y obligaciones del empleado relativos a la

seguridad de la informacin?

Existen caso en los que las responsabilidades exceden la

competencia de la organizacin y el horario normal de trabajo?

Reciben los empleados de la organizacin una adecuada

capacitacin y actualizacin peridica en materia de la poltica,

normas y procedimientos de la organizacin?

Se los capacita respecto al uso correcto de las instalaciones de

procesamiento de informacin?

Quin controla las acciones de capacitacin?

Con qu periodicidad se revisa el material disponible para la

capacitacin a fin de evaluar la pertinencia de su actualizacin?

La poltica de seguridad 'establece su aplicacin en todo el

mbito de la organizacin?

Estn definidas las reas responsables de producir el material

de capacitacin?

Recibe el personal ingresante, el material de capacitacin con

suficiente antelacin a la asignacin de los privilegios de acceso

a los sistemas que corresponden?

De qu forma se comunican las eventuales modificaciones y/o

novedades en materia de seguridad al personal?

Existe un canal de comunicacin formalmente establecido para

informar y dar respuesta a incidentes indicando la accin que

ha de emprenderse?

Existen respuestas frente a incidentes o anomalas en materia

de seguridad?

Se comunican, tan pronto como sea posible a los canales

gerenciales, los incidentes relativos a la seguridad?

Se ha informado siempre en forma inmediata al Responsable de

Seguridad Informtica ante la deteccin de un supuesto

incidente?

Qu medidas adopta el Responsable de Seguridad Informtica

ante una emergencia?

Conocen todos los empleados y contratistas el procedimiento

de comunicacin de incidentes de seguridad?

Informan al Responsable de Seguridad Informtica los usuarios

de servicios de informacin, al tomar conocimiento de alguna

deficiencia en la seguridad?

Se permite a los usuarios la realizacin de pruebas para

detectar 7(o utilizar un supuesta debilidad o falla de seguridad?

Existen procedimientos para comunicar anomalas de software?

Se registran los sntomas del problema y los mensajes que

aparecen en pantalla?

Se ejecutan medidas de aplicacin inmediata ante la presencia

e una anomala?

Se alerta al Responsable de Seguridad Informtica?

Pueden los usuarios quitar el software que presente un

anomala?

Se cuenta con n proceso que documente, cuantifique y

monitoree los tipos, volmenes y costos de los incidentes y

anomalas?

S detectan aquellos recurrentes o de alto impacto?

S mejoran o agregan controles para limitar la frecuencia, dao

y costos de casos futuros?

Cul es la actitud que se adopta con aquellos empleados que

violan las polticas, normas y procedimientos de seguridad?

Existen procesos disciplinarios contemplados en normas

estatutarias que rigen al personal?

SEGURIDAD FISICA Y AMBIENTAL

las instalaciones donde se realiza el procesamiento de

informacin crtica o sensible se encuentra ubicadas dentro del

permetro de un rea protegida en el edificio?

Es la construccin del rea fsicamente slida? Estn todas las

aberturas que comunican las instalaciones de procesamiento de

informacin con el exterior adecuadamente protegidas contra

accesos no autorizados, por ejemplo, mediante mecanismos de

control

Existe un rea de recepcin atendida por personal?

Para la seleccin y el diseo de las reas protegidas, se

tuvieron en cuenta las posibilidades de daos producidos por

incendio, inundacin, explosin, tumulto, y otras formas de

desastres naturales o provocados por el hombre?

Se encuentran protegidos adecuadamente todos os equipos

tecnolgicos o dispositivos auxiliares de soporte sensitivos,

como cableado, equipos generadores, dispositivos de red,

almacenamiento de resguardos

Se lleva un registro actualizado de los sitios protegidos,

indicando

rea,

elementos

a

proteger

y

medidas

implementadas?

Se documentan adecuadamente todos los dispositivos de las

instalaciones de procesamiento, los circuitos elctricos,

cableado telefnico, repuestos y elementos de reparacin,

dispositivos de seguridad como detectores de humo, etc.?

Se tomaron en cuenta las disposiciones y normas (estndares)

en materia de sanidad y seguridad? (Enunciar principales

normas)

Se consideraron otras amenazas a la seguridad que pudieran

representar los edificios y zonas aledaas (por ejemplo,

filtracin de agua desde otras instalaciones)?

Se ubicaron las instalaciones crticas en lugares discretos a los

cuales no pueda acceder el pblico en general?

Se encuentran separadas las instalaciones de procesamiento

de informacin administradas por la organizacin de aquellas

administradas por terceros?

Se han identificado y documentado las amenazas potenciales,

por ejemplo, por robo o hurto, incendio, humo, inundaciones o

filtraciones de agua(o falta de suministro), polvo, vibraciones,

etc.? Se han adoptado controles para minimizar cada una de

ellas?

El acceso fsico a las instalaciones donde se encuentra el

equipamiento informtico sensible, est restringido slo a las

personas que lo requieran para llevar a cabo sus tareas?

fueron formalmente autorizados?

Se utilizan controles de autenticacin para autorizar y validar

todos los accesos (Por ejemplo, personal de guardia con listado

de personas habilitadas o por tarjeta magntica o inteligente y

nmero de identificacin personal (PIN), etc.?

Se mantiene un registro protegido de cada ingreso y egreso

para permitir auditar todos los accesos?

Existe un procedimiento definido para el acceso de visitas a

las instalaciones del procesamiento de datos? Se acompaa a

las personas ajenas al sector? Se registra la fecha y horario de

su ingreso y egreso, detallando propsitos especficos?

Se utiliza una identificacin unvoca visible para todo el

personal del rea protegida?

Se revisan y actualizan peridicamente los derechos de acceso

a las reas protegidas?

Se restringe el ingreso de equipos de computacin mvil,

fotogrficos,

de

video,

audito

cualquier

otro

tipo

de

equipamiento que registre informacin, a menos que el

Responsable e Seguridad Informtica, lo autorice formalmente?

Est identificado todo el equipamiento informtico con

etiquetas de inventario? Existe un inventario confiable?

Se han implementado medidas de seguridad para la

prevencin, deteccin y supresin de incendios en las

instalaciones de procesamiento y en toda otra instalacin que

cuente con recursos informticos, como por ejemplo, cableado,

UPS, caja de electricidad, etc.?

Se realiza peridicamente un mantenimiento preventivo y

prueba de los dispositivos de seguridad para la prevencin,

deteccin y extincin del fuego?

Los material peligrosos o combustibles se almacena en lugares

seguros a na distancia prudencial de las reas protegidas de la

organizacin?

Se encuentran identificadas claramente todas las puertas de

incendio?

Los equipos redundantes y la informacin de resguardo

(backup) se almacenan en un sitio seguro y distante del lugar

de procesamiento, a fin de evitar daos ante eventuales

contingencias en el sitio principal?

El sector donde se encuentra el equipamiento utilizado para el

procesamiento de datos cuenta con adecuadas condiciones

ambientales temperatura, ventilacin, agua potable, etc.?

Se prohbe comer, beber y fumar dentro de las instalaciones

de procesamiento de la informacin?

El suministro de energa est de acuerdo con las

especificaciones del fabricante o del proveedor de los equipos?

Se dispone de mltiples enchufes o lneas d suministro con el

objeto de evitar un nico punto de falla en el suministro de

energa?

Se realiz un anlisis de impacto de las posibles consecuencias

ante una interrupcin prolongada del procesamiento, a fin de

definir qu componentes sern necesarios abastecer de energa

alternativa? Identificar.

Se dispone de suministro de energa ininterrumpida (UPS) para

asegurar el apagado regulado y sistemtico o la ejecucin

continua del equipamiento que sustente las operaciones crticas

de la organizacin?

Los planes de contingencia Contemplan las acciones que han

de emprenderse ante una falla de la UPS?

Los equipos de UPS se inspeccionan y prueban peridicamente

para asegurar si funcionan correctamente y si soportan la carga

requerida durante un tiempo preestablecido?

Los planes de contingencia contemplan las acciones que han

de emprenderse ante una falla de la UPS?

Los generadores son probados peridicamente de acurdo con

las instrucciones del fabricante o proveedor?

}Se dispone de un adecuado suministro de combustible para

garantizar que el generador pueda funcionar por un perodo

prolongado?

Los interruptores de emergencia se encuentran ubicados cerca

de las salidas de emergencia de las salas donde se encuentra el

equipamiento, a fin de facilitar un corte rpido de la energa en

caso de producirse una situacin crtica?

Se dispone de iluminacin de emergencia para eventuales

fallas en el suministro principal de energa?

Se ha implementado proteccin contra rayos en todos los

edificios y se adaptaron filtros de proteccin contra rayos en

todas las lneas de comunicacin externas?

Se encuentra protegido l cableado de energa elctrica y de

comunicaciones que transporta datos o brinda apoyo a los

servicios de informacin?

El cableado de energa elctrica y de comunicaciones que

transporta datos o brinda apoyo a los servicios de informacin

cumple con los requisitos tcnicos vigentes en la Repblica

Argentina? (especificar normas)

Se utiliza piso ducto o cableado embutido en la pared?

se adoptaron medidas de proteccin para cableado de red

contra intercepcin no autorizada o dao?

Los cables de energa de los cables de comunicaciones se

encuentran separados por conductos para evitar interferencias?

El tendido del cableado troncal (backbone) se encuentra

protegido mediante la utilizacin de ductos blindados?

Se instalaron recintos o cajas con cerraduras en los puntos

terminales y de inspeccin?

Se utilizan rutas o medios de trasmisin alternativos?

Se somete el equipamiento a tareas peridicas de

mantenimiento preventivo?

El rea de informtica mantiene un listado actualizado del

equipamiento con el detalle de la frecuencia en que se realiza

el mantenimiento preventivo?

Se ha establecido que slo el personal de mantenimiento

autorizado puede brindar mantenimiento y llevar a cabo

reparaciones en el equipamiento?

Se registran todas las fallas supuestas o reales y todo el

mantenimiento preventivo y correctivo realizado?

Se defini un procedimiento para el ingreso y egreso de

equipos o dispositivos informticos a la sala de procesamiento

de la organizacin?

Se requiere la autorizacin del responsable de la unidad?

Existe un procedimiento para eliminar la informacin

confidencial que contenga cualquier equipo que sea necesario

retirar e la organizacin, realizndose previamente las

respectivas copias de resguardo?

Existen controles para asegura que el equipamiento destinado

al procesamiento de informacin fuera del mbito de al

organizacin, ser autorizado por el propietario de la

informacin almacenada en el mismo?

Se comprob que la seguridad provista sea equivalente a la

suministrada dentro del mbito de la organizacin?

Se respetan las instrucciones del fabricante respecto del

cuidado del equipamiento?

Se cuenta con un seguro para ele equipamiento fuera del

mbito de la organizacin?

Al

momento

de

desafectara

reutilizar

medios

de

almacenamiento existen controles para proteger el material

sensible que pudiera tener informacin sensitiva?

Se destruyen o se sobrescriben en forma segura, los medios

de almacenamiento que contienen material sensible, como por

ejemplo, discos rgidos no removibles?

Se utilizan las funciones de borrado estndar (seguro)?

En caso de ser documentos en papel, los mismos son

fsicamente destruidos?

Los documentos en papel y los medios informticos

conteniendo informacin sensitiva, se almacenan bajo llave,

en gabinetes y/u otro tipo de mobiliario seguro cuando no estn

siendo utilizados?

Se desconecta de la red / sistema / servicio o se protege

mediante contraseas al inicio y sobre protectores de pantalla

las

computadoras

personales,

terminales

impresoras

asignadas a funciones crticas, cuando estn desatendidas?

Se protegen los puntos de recepcin y envo de correo postal y

las mquinas de fax no atendidas?

Se bloquean las fotocopiadores fuera del horario normal de

trabajo?

Se retira la informacin sensible o confidencial una vez

impresa?

Existen controles para asegurar que l equipamiento, la

informacin y el software no sean retirados de la sede de la

organizacin sin autorizacin?

Se llevan a cabo comprobaciones peridicas destinadas a

detectar el retiro no autorizado de activos de la organizacin?

SEGURIDAD LOGICA

Existen medidas de prevencin contra software malicioso (por

ejemplo virus troyanos, entre otros) a fin de evitar la ocurrencia

de tales amenazas?

Se encuentran separados los ambientes de desarrollo, prueba

y produccin dentro de la Organizacin? Se cuenta con un

ambiente de homologacin de versiones?

Se utilizan versionadores en el desarrollo de software?

Se asegura la calidad de los procesos que se implementan en

el mbito de produccin?

Existe comunicacin entre los sistemas de informacin? Est

regulada?

Se garantiza la confidencialidad, integridad disponibilidad de

la informacin que se emite o se recibe por distintos canales?

Estn definidos los procedimientos para el manejo de

incidentes de seguridad y para la administracin de los medio

de almacenamiento?

Se a definido y documentado claramente por medio de una

norma el uso de correo electrnico? se han definido y

documentado controles para la deteccin y prevencin del

acceso no autorizado?

Se han desarrollado procedimientos vinculados a la

concientizacin de los usuarios en materia de seguridad,

controles de acceso al sistema y administracin de cambios?

DOCUMENTACION DE LOS PROCEDIMIENTOS OPERATIVOS

Se documentaron los procedimientos operativos y sus

modificaciones en esta Poltica?

El responsable de Seguridad Informtica autoriza los

procedimientos operativos?

Especifican los procedimientos instrucciones para l ejecucin

detallada de cada tarea?

Estn definidos los requerimientos de programacin de

procesos, interdependencias con otros sistemas, tiempo de

inicio de las primeras tareas y de finalizacin de las mismas?

Existen instrucciones para el procesamiento y manejo de la

informacin?

Existen instrucciones para el manejo de errores u otras

condiciones de excepcin que puedan surgir durante la

ejecucin de estas ltimas?

Existen restricciones de soporte en caso de presentarse

dificultades operativas o tcnicas imprevistas?

Existen instrucciones especiales para el manejo de salidas,

salidas confidenciales, salidas fallidas?

Si se producen fallas en el sistema al reiniciar existen

procedimientos de recuperacin?

Se prepara documentacin sobre procedimientos?

Se documentan actividades de instalacin y mantenimiento de

equipamiento para el procesamiento de informacin y

comunicaciones?

Se registran actividades de instalacin y mantenimiento de las

plataformas de procesamiento?

Se monitorea el procesamiento y las comunicaciones?

Se documenta el inicio y cierre de sistemas?

Se documenta la programacin y ejecucin de procesos?

Se documenta la gestin de servicios?

Se documenta el resguardo de informacin?

Se documenta la gestin de incidentes de seguridad en el

ambiente de procesamiento y comunicaciones?

Se documenta el reemplazo o cambio de componentes del

ambiente de procesamiento y comunicaciones?

Se documenta el uso del correo electrnico?

CONTROL DE CAMBIOS EN LAS OPERACIONES

Existen procedimientos definidos para el control de los

cambios en el ambiente operativo y de comunicaciones?

Los cambios son evaluados previamente en aspectos tcnicos

y de seguridad?

Existen responsable de controlar que los cambios en los

componentes operativos y de comunicaciones no afecten la

seguridad de los mismo ni de la informacin que soportan?

Se evala el posible impacto operativo de los cambios

previstos?

Se verifica la correcta implementacin de los cambios?

Se asignan responsabilidades?

Se cuenta con un registro de auditora que contenga toda la

informacin relevante de cada cambio implementado?

Los procedimientos de control de cambios contemplan la

identificacin de cambios significativos?

Existe la aprobacin formal de los cambios propuestos?

Se realiza la planificacin del proceso de cambio?

Se prueba el nuevo escenario?

Se informa detalladamente el cambio a todas las personas

pertinentes?

Se identifican las responsabilidades por cancelacin de los

cambios fallidos y la recuperacin respecto de los mismos?

PROCEDIMIENTOS DE MANEJO DE INCIDENTES

Se establecen responsabilidades y procedimientos de manejo

de incidentes?

Se garantiza una respuesta rpida, eficaz y sistemtica a los

incidentes relativos a seguridad?

Se contemplan los incidentes relativos a la seguridad?

Se contemplan los incidentes relativos a la seguridad

ocasionados por fallas operativas?

Se contemplan los incidentes relativos a la seguridad

ocasionados por cdigo malicioso?

Se contemplan los incidentes relativos a la seguridad

ocasionados por intrusiones?

Se contemplan los incidentes relativos a la seguridad

ocasionados por fraude informtico?

Se contemplan los incidentes relativos a la seguridad

ocasionados por error humano?

Se contemplan los incidentes relativos a la seguridad

ocasionados por catstrofes naturales?

Se comunican los incidentes a los funcionarios responsables

pertinentes a la mayor brevedad posible?

Existen procedimientos para los planes de contingencia

normales?

Se definieron las primeras medidas a adoptar para responder

ante las contingencias?

Se analiz el incidente y se identific su causa?

Se planificaron e implementaron las soluciones a efectos de

evitar la repeticin del incidente?

Se comunic la contingencia a las personas afectadas o

involucradas con la recuperacin?

S notific de la medida adoptada ante la contingencia a la

autoridad y/o organismos pertinentes?

Se registran pistas de auditora y evidencia?

En caso de problemas internos se registran pistas de auditora

y evidencia?

Se registran pistas en relacin con una probable violacin

contractual o incumplimiento normativo?

Se registran evidencias en caso de negociacin de

compensaciones por parte de los proveedores de software y de

servicios?

Se implementan controles detallados y formalizados de las

acciones de recuperacin respecto e las violaciones de la

seguridad y de correccin de fallas del sistema?

Se brinda acceso a los sistemas y datos existentes slo al

personal claramente identificado y autorizado?

Se documentan en forma detallada todas las acciones de

emergencia adoptadas?

Se comunican las acciones de emergencia al titular de la

unidad organizativa? Se revisa su cumplimiento?

Se verifica la integridad de los controles y sistemas de la

organizacin con una periodicidad pre establecida?

SEGREGACIN DE FUNCIONES

Se separa la gestin o ejecucin de ciertas tareas o reas de

responsabilidad a efectos de garantizar un adecuado control

por oposicin de intereses?

Se implementa el monitoreo de actividades?

Existen registros de auditora con control peridico de los

mismos?

Se realiza una supervisin independiente del rea que genera

las actividades auditadas?

Se cuenta con la documentacin formal en caso de que resulte

imposible efectuar la segregacin de funciones?

Se implementan controles compensatorios?

e garantiza la independencia de la auditora de seguridad?

Se toman recaudos para que ninguna persona pueda realizar

actividades en reas de responsabilidad nica sin ser

monitoreada?

Existe independencia entre el inicio de un evento y su

autorizacin?

Se separan actividades que faciliten connivencia para el

fraude?

En caso de riesgo se disean controles para evitar la

connivencia? Especificar el tipo de controles.

SEPARACION ENTRE INSTALACIONES DE DESARROLLO E INSTALACIONES DE PRODUCCIN (OPERATIVAS)

Estn separados fsicamente los ambientes de desarrollo,

prueba y produccin?

e definieron y documentaron las norma para la transferencia

de software del estado de desarrollo al estado produccin?

Se ejecuta el software de desarrollo y de produccin, en

diferentes ambientes de operaciones, equipos o directorios?

Se separan las actividades de desarrollo y prueba en entornos

diferentes?

Se impide el acceso a los compiladores, editores y otros

utilitarios del sistema en el ambiente de produccin, cuando no

resulten indispensables para el funcionamiento del mismo?

Se utilizan sistema de autenticacin y autorizacin

independiente para los diferentes ambientes?

Se manejan perfiles de acceso a los sistemas?

Se prohbe a los usuarios compartir contraseas en estos

sistemas?

Las interfaces de los sistemas identificarn claramente en qu

instancia se est realizando la conexin?

Se definen propietarios de la informacin para cada uno de los

ambientes de procesamiento existentes?

Tiene el personal de desarrollo acceso al ambiente de

produccin?

En caso afirmativo se estableci un procedimiento de

emergencias para la autorizacin, documentacin y registro de

dichos accesos?

GESTION DE INSTALACIONES EXTERNAS

En el caso de tercerizar la administracin de las instalaciones

de procesamiento se acuerdan controles con el proveedor del

servicio y se incluyen en el contrato los requerimientos de

seguridad?

Se identifican las aplicaciones sensibles o crticas que resulte

conveniente retener en la organizacin?

Se cuenta con la aprobacin de los propietarios de

aplicaciones especficas?

Se identifican las implicancias para la continuidad de los

planes de las actividades de la organizacin?

Se asignan funciones especficas y procedimientos para

monitorear todas las actividades de seguridad?

Se definen las funciones y procedimientos de comunicacin y

manejo de incidentes relativos a la seguridad?

PLANIFICACION Y APROBACION DE SISTEMAS

Se monitorean las necesidades de capacidad de lo sistemas en

operacin y se proyectan las futuras demandas de capacidad, a

fin de garantizar un procesamiento y almacenamiento

adecuado?

Se consideran los nuevos requerimientos de los sistemas y las

tendencias actuales y proyectadas en el procesamiento de la

informacin para el perodo estipulado de vida til de cada

componente?

Se informan las necesidades detectadas a las autoridades

competentes para que puedan identificar y evitar potenciales

inconvenientes que podran generar una amenaza a la

seguridad o a la continuidad el procesamiento?

Se planifican acciones correctivas?

APROBACION DEL SISTEMA

Se establecen criterios de aprobacin para nuevos sistemas de

informacin, actualizaciones y nuevas versiones?

Se solicita la realizacin de pruebas necesarias antes de su

aprobacin definitiva?

Se verifica el impacto en el desempeo y los requerimientos

de capacidad de las computadoras?

Se garantiza la recuperacin ante errores?

Se preparan y ponen a prueba los procedimientos operativos

de rutina segn normas definidas?

Se garantiza la implementacin de un conjunto acordado de

controles de seguridad?

Se redactan procedimientos eficaces?

Se elaboran disposiciones relativas a la continuidad e la

actividades de la organizacin?

Se asegura que la instalacin del nuevo sistema no afectar

en forma negativa los sistemas existentes especialmente en los

perodos pico de procesamiento?

Afecta de manera considerable el nuevo sistema a la

seguridad global de la organizacin?

Se realiza capacitacin en la operacin y/o uso de nuevos

sistemas?

PROTECCION CONTRA SOFTWARE MALICIOSO

Existen controles de deteccin y prevencin para la proteccin

contra software malicioso?

Se desarrollaron procedimientos adecuados de concientizacin

de los usuarios en materia de seguridad, controles de acceso al

sistema y administracin de cambios?

Se prohbe el uso de software no autorizado por la

organizacin?

Se redactaron procedimientos para evitar los riesgos

relacionados con la obtencin de archivos y software desde

redes externas, o a travs de ella, o por cualquier otro medio

que indiquen las medidas de proteccin a adoptar?

Se instala y actualiza peridicamente el software de deteccin

y reparacin de virus, con capacidad para analizar

computadoras y medios de almacenamiento, tanto como

medida precautoria como rutinaria?

Se mantiene los sistemas con las ltimas actualizaciones de

seguridad disponibles?

Se prueban dichas actualizaciones en un entorno de pruebas

en caso de que constituyan cambios crticos a los sistemas?

Se revisa peridicamente el contenido del software y los datos

de los sistemas que sustentan procesos crticos de la

organizacin investigando formalmente la presencia de archivos

no aprobados o modificaciones no autorizadas?

Se verifica, previo a su uso, la presencia de virus en archivos

de medios electrnicos de origen incierto o en archivos

recibidos a travs de redes no confiables?

Se redactan procedimientos para verificar toda la informacin

relativa a software malicioso garantizando que los boletines de

alerta sean exactos e informativos?

Se concientiza al personal acerca del problema de los falsos

virus (hoax) y de cmo proceder frente a los mismos?

MANTENIMIENTO

Se determinan los requerimientos para resguardar cada

software o dato en funcin de su criticidad?

Se defini y document un esquema de resguardo de la

informacin?

Se prueban los sistemas de resguardo peridicamente, para

garantizar que cumplen con los requerimiento de los planes de

continuidad de las actividades de la organizacin?

Se definen procedimientos para el resguardo de la

informacin?

Se cuenta con un esquema de rtulo de las copias de

resguardo, que permita contar con toda la informacin

necesaria para identificar cada una de ellas y administrarlas

debidamente?

Existe un esquema de reemplazo de los medios de

almacenamiento de las copias de resguardo?

Se almacena en una ubicacin remota un nivel mnimo de

informacin de resguardo, junto con registros exactos y

completos de las copias de resguardo y los procedimientos

documentados de restauracin?

La informacin de resguardo se almacena a una distancia

suficiente como para evitar daos provenientes de un desastre

en el sitio principal?

Se retienen al menos res generaciones del bakcup o ciclos de

informacin de resguardo para la informacin y el software

esenciales para la organizacin?

Para la definicin de informacin mnima a ser resguardada en

el sitio remoto se tiene en cuenta el nivel de clasificacin

otorgado a la misma, en trminos de disponibilidad?

Se asigna a la informacin de resguardo un nivel de proteccin

ficha y ambiental conforme las normas aplicadas en el sitio

principal?

Se prueban los medios de resguardo?

Se

prueban

peridicamente

los

procedimientos

de

restauracin garantizando su eficacia y cumplimiento en el

tiempo asignado a la recuperacin en los procedimiento

operativos?

Se asegura el registro de las tiempos de inicio y cierre del

sistema?

Se registran los errores del sistema y las medidas correctivas

tomadas?

Se registran los intentos de acceso a sistemas, recursos o

informacin critica o acciones restringidas?

Se registra la ejecucin de operaciones crticas y/o cambios a

la misma?

Se comparan los registros de actividades del personal

operativo con los procedimientos operativos?

Se verifica el cumplimiento de procedimientos para comunicar

las fallas en el procesamiento de la informacin?

Se registran las fallas comunicadas? Existen normas claras

para el manejo de las mismas?

Se revisan los registros de fallas para garantizar que los

controles no fueron comprometidos y que las medidas

adoptadas fueron autorizadas?

Se documentan las fallas con el objeto de prevenir su

repeticin o facilitar su resolucin en caso de reincidencia?

Se definen controles para garantizar la seguridad de los datos

y los servicios conectados en las redes de la organizacin

contra acceso no autorizado?

Se establecen procedimientos para la administracin del

equipamiento remoto, incluyendo los equipos en las reas

usuarias?

Se establecen controles especiales para salvaguardar la

confidencialidad e integridad del procesamiento de los datos

emitidos a travs de redes pblicas y para proteger los

sistemas conectados?

Se implementan controles especiales para mantener la

disponibilidad de los servicios de red y computadoras

conectadas?

Se garantiza mediante actividades de supervisin, que los

controles se apliquen en forma uniforme en toda la

infraestructura de procesamiento de informacin?

Se implementan procedimientos para la administracin de

medios informticos removibles e informes impresos?

Se eliminan de forma segura los contenidos, si ya no son

requeridos, de cualquier medio reutilizable que ha de ser

retirado o reutilizado por la organizacin?

Se requiere autorizacin para retirar cualquier medio de la

organizacin y se realiza un control de todos los retiros a fin de

mantener un registro de auditora?

Se almacenan todos los medios en un ambiente seguro y

protegido, de acuerdo con las especificaciones de los

fabricantes o proveedores?

Se documentan todos los procedimientos y niveles de

autorizacin, de acuerdo con la clasificacin y control de

activos?

Se definieron los procedimientos para la eliminacin segura de

los medios de informacin?

Abarcan los procedimientos medios tales como documentos en

papel, voces, y otras grabaciones, papel carbnico, informes de

salida, cintas de impresora de un solo uso, cintas magnticas,

discos o casetes removibles, medios de almacenamiento ptico,

listados de programas, datos de prueba y documentacin de

sistemas?

Se

definieron

procedimientos

para

el

manejo

y

almacenamiento

de

la

informacin

de

acuerdo

con

la

clasificacin estableca en "Clasificacin y Control de Activos"?

Se

incluyen

protecciones

a

documentos,

sistemas

informticos,

redes,

computacin

mvil,

comunicaciones

mviles, correo, correo de voz, comunicaciones de voz en

general, multimedia, servicios e instalaciones postales, uso de

maquinas de fax y cualquier otro tem potencialmente sensible?

Se restringe el acceso slo al personal debidamente

autorizado?

Se mantiene un registro formal de los receptores autorizados

de datos?

Se garantiza que los datos de entrada sean completos, que el

procesamiento se lleve a cabo correctamente y que se apliquen

las validaciones de las salidas pertinentes?

Se protegen los datos "en espera" (colas)?

Se conservan los medios de almacenamiento en un ambiente

que cumpla con las especificaciones de los fabricantes o

proveedores?

Se protege la documentacin del sistema?

Se almacena la documentacin del sistema en forma segura?

Se restringe el acceso a la documentacin del sistema al

personal que estrictamente lo requiera para el cumplimiento de

sus funciones?

Existen acuerdos de intercambio de informacin y software?

Especifican los acuerdos de intercambio de informacin y

software el grado de sensibilidad de la informacin de la

organizacin y las consideraciones de seguridad sobre la

misma?

Se tienen en cuenta responsabilidades del tipo gerenciales por

el control y la notificacin de transmisiones, envos y

recepciones?

Existen

procedimientos

de

notificacin

de

emisin,

transmisin, envo y recepcin?

Se cuenta con normas tcnicas para el empaquetado y la

transmisin?

Se cuenta con pautas para el deslinde de responsabilidades y

obligaciones en caso de prdida de datos?

Se utiliza un sistema convenido para el rotulado de

informacin clasificada, garantizando que el significado de los

rtulos sea inmediatamente comprendido y que, en

consecuencia, se proteja adecuadamente la informacin?

La licencia bajo la cual se suministra el software especifica

trminos y condiciones?

Se desarrollaron normas tcnicas para la grabacin y lectura

de la informacin y del software?

Existen controles especiales, por ejemplo claves criptogrficas,

que puedan requerirse para proteger tems sensibles?

Se advierte seguridad en los "Medios en Trnsito"?

Se utilizan medios de transporte o servicios de mensajera

confiables?

Existen suficiente embalaje para envo de medios a travs de

servicios postales o de mensajera, cumpliendo con las

especificaciones de los fabricantes o proveedores?

Se adoptan controles especiales, cuando resulte necesario, a

fin de proteger la informacin sensible contra divulgacin y/o

modificacin no autorizada? Por ejemplo, el uso de recipientes

cerrados, entrega en mano, embalaje a prueba de apertura no

autorizada y, en casos excepcionales, la divisin de la

mercadera a enviar, empaque de una entrega y , su envo por

diferentes rutas?

Se aplican tcnicas criptogrficas teniendo en cuenta el

cumplimiento de los requisitos legales emergentes de la

normativa vigente?

Se da a conocer a los usuarios los trminos y condiciones

aplicables?

Se implementan controles para reducir los riesgos de

incidentes de seguridad en el correo electrnico?

Se minimiza la vulnerabilidad de los mensajes al acceso o

modificacin no autorizados o a la negacin de servicios?

Se evita la posible intercepcin y el consecuente acceso a los

mensajes en los medios de transferencia que intervienen en la

distribucin de los mismos?

Se reducen al mnimo las posibles vulnerabilidades a errores,

por ejemplo, consignacin incorrecta de la direccin o direccin

errnea, y la confiabilidad y disponibilidad general del servicio?

Se impide la posible recepcin de cdigo malicioso en un

mensaje de correo, que afecte la seguridad de la terminal

receptora o de la red a la que se encuentra conectada?

Se mide el impacto de un cambio en el medio de

comunicacin en los procesos de la organizacin (por ejemplo,

el efecto del incremento en la velocidad de envo o el efecto de

enviar mensajes formales de persona a persona en lugar de

mensajes entre organizaciones)?

Se tienen en cuenta las consideraciones legales ( por ejemplo,

la necesidad potencial de contar con prueba de origen, envo ,

entrega y aceptacin?

Existe un procedimiento definido para el acceso remoto de

usuarios a las cuentas de correo electrnico?Se identificaron

los riesgos inherentes al uso inadecuado del correo electrnico

por parte del personal? Existen sanciones derivadas del uso

inadecuado del correo electrnico por parte del personal?

Se definen y documentan normas y procedimientos claros con

respecto al uso del correo electrnico?

Incluyen proteccin contra ataques al correo electrnico, por

ejemplo, virus, intercepcin, etc.?

Se protegen archivos adjuntos al correo electrnico?

e utilizan tcnicas criptogrficas para proteger la confidenciado

e integridad de los mensajes electrnicos?

Se retienen los mensajes que pudieran ser usados en caso de

litigio?

Existen controles adicionales para examinar mensajes

electroncitos que no pueden ser autenticados?

Se contemplan aspectos operativos para garantizar el correo

funcionamiento del servicio?

Existe seguridad en los sistemas electrnicos de oficina?

Se controlan los mecanismos de distribucin y difusin tales

como

documentos,

computadoras,

computacin

mvil,

comunicaciones mviles, correo, correo de voz, comunicaciones

de voz en general, multimedia, servicios o instalaciones

postales, equipos de fax?

Se considerarn las implicancias en lo que respecta a la

seguridad y a las actividades copias de la organizacin al

interconectar dichos medios?

Se tiene en cuenta la vulnerabilidad de la informacin en los

sistemas de oficina (por ejemplo, la grabacin de llamadas

telefnicas o teleconferencias, la confidencialidad de las

llamadas, el almacenamiento de faxes, la apertura o

distribucin del correo)?

Se incluyen procedimientos y controles apropiados para

administrar la distribucin de informacin, por ejemplo, el uso

de boletines electrnicos institucionales?

En caso de que el sistema no brindara un adecuado nivel de

proteccin se considera la exclusin de categoras de

informacin sensible de la organizacin?

Se presta especial atencin a la aptitud del sistema para dar

soporte a las aplicaciones de la organizacin (por ejemplo,

comunicacin de rdenes o autorizaciones)?

Se establecen diferentes roles para el personal, contratista o

terceros a los que se permite el uso de siseas, y si se identifican

las ubicaciones desde las cuales se pueden acceder al mismo?

Se restringe el acceso a determinadas instalaciones a

categoras especficas de usuarios?

Se retiene y resguarda la informacin almacenada en el

sistema?

Se exigen requerimientos y disposiciones relativos a sistemas

de soporte de reposicin de informacin previa?

Se toman recaudos para la proteccin de la integridad de la

informacin publicada electrnicamente?

Cumple la proteccin de la informacin con leyes, norma y

estatutos de la jurisdiccin en la cual se localiza el sistema o en

la cual tiene lugar la transaccin electrnica?

Existe un proceso de autorizacin formal antes de que la

informacin se ponga a disposicin del pblico?

Se obtiene la informacin de acuerdo con la legislacin de

proteccin de datos?

Se constata que la informacin que se ingresa al sistema de

publicacin, o aquella que procesa el mismo, sea procesada en

forma completa, exacta y oportuna?

Se protege a la informacin sensible durante el proceso de

recoleccin y almacenamiento?

Se salvaguarda que el acceso al sistema de publicacin no

permita el acceso accidental a las redes a las cuales se conecta

el mismo?

Se registra al responsable de la publicacin de informacin en

el sistemas de acceso pblico?

Pueden garantizarse la validez y la vigencia de la informacin

publicada?

Se implementan normas, procedimientos y controles para

proteger el intercambio de informacin a travs de medios de

comunicaciones de voz, fax y video?

Se concientiza al personal sobre la adopcin de debidas

precauciones para no revelar informacin sensible o para evitar

ser escuchado o interceptado al hacer una llamada telefnica?

Se instruye al personal con el fin de evitar que sostengan

conversaciones confidenciales en lugares pblicos u oficinas

abiertas y lugares de reunin con parees delgadas?

Se recomienda al personal no dejar mensajes en

contestadores automticos puesto que stos pueden ser

escuchados

por

personas

distintas

del

destinatario,

almacenados

en

sistemas

pblicos

o

almacenados

incorrectamente como resultado de un error de discado?

CONTROL DE ACCESOS

Existen poltica, normas y procedimientos para Control de

Acceso?

Se establecieron criterios para clasificar a la informacin

contenida en la ase de datos?

Se identificaron los requerimientos de seguridad de cada una

de las aplicaciones y su informacin conexa?

Estos criterios de clasificacin, establecen niveles de acceso

para realizar alta, baja, consulta y modificacin de los datos?

Se definieron los perfiles de acceso de usuarios estndar

agrupados por categoras?

Qu base legislativa de la normativa vigente de la

organizacin se utiliz para generar los perfiles de acceso de

usuarios? Se consideran todos los tipos de conexiones

posibles?

Existen reglas de control de acceso obligatorias? Indicar en

comentarios cul es el criterio.

Se respeta la premisa "todo debe estar prohibido a menos que

se permita expresamente"?

Se ha establecido una divisin de funciones dentro del rea

Informtica?

Existen normas y procedimientos para el control de cambio de

versiones? Cul es el mtodo utilizado? Detallar.

Controla el rea de seguridad informtica las actividades

desarrolladas por estos usuarios?

Cules son los criterios de control establecidos? Justificar.

Se dispusieron controles sobre las modificaciones de perfiles

de usuario? Cules?

ADMINISTRACION DE ACCESOS DE USUARIOS

Existen procedimientos formales para impedir el acceso no

autorizado a la informacin?

Contemplan, dichos procedimientos, la asignacin de derechos

de acceso a los sistemas, bases de datos y servicios de

informacin?

Existe un Responsable de Seguridad Informtica?

Defini dicho Responsable de Seguridad Informtica un

procedimiento formal de registro de usuarios para otorgar y

revocar el acceso a todos los sistemas, bases de datos y

servicios de informacin multiusuario?

Se utilizan, cuando resulte conveniente, identificadores de

usuarios nicos debido a razones operativas?

Existen identificadores grupales? Cmo se justifica su

utilizacin?

Tiene el usuario autorizacin del propietario de la informacin

para el uso del sistema, base de datos o servicios de

informacin?

El nivel de acceso otorgado en todos los casos es adecuado

para el propsito de la funcin del usuario y es coherente con la

Poltica de Seguridad de la organizacin?

Se ha entregado a los usuarios un detalle escrito de sus

derechos de acceso?

Suscribieron todos los usuarios declaraciones manifestando

que comprenden las condiciones para el acceso (DDJJ)?

Se garantiza que los proveedores de servicios no otorguen

acceso hasta que se hayan completado los procedimientos de

autorizacin?

Se cuenta con un registro formal de todas las personas

autorizadas, registradas para utilizar el servicio?

Se cancelan inmediatamente los derechos de acceso de los

usuarios que: - Cambiaron sus tareas, - A quienes se les revoc

su autorizacin, - Se desvincularon de la organizacin?

Se efectan revisiones peridicas con el objetivo de: - Cancelar

identificadores y cuentas de usuarios redundantes; - Inhabilitar

cuentas inactivas por mas de sesenta (60) das; - Eliminar

cuentas inactivas por mas de ciento veinte (120) das?

Las excepciones estn debidamente justificadas, aprobadas y

documentadas?

Se incluyen clusulas en los contratos de obra y de servicios o

de relacin de dependencia que especifiquen sanciones para

quienes intenten accesos no autorizados?

Vuelven a asignarse los identificadores de usuarios

redundantes?

Se incluyen clusulas en los contratos del personal que

especifiquen sanciones si el personal intenta accesos no

autorizados?

ADMINISTRACION DE PRIVILEGIOS

Se limita y controla la asignacin y el uso de privilegios?

Existe un proceso de autorizacin formal para la asignacin de

privilegios en los sistemas multiusuarios?

En dicho proceso de autorizacin formal Se han identificado los

privilegios asociados a cada producto del sistema (ejemplo:

sistema operativo, sistema de administracin de bases de datos

y aplicaciones)?

Se toman en cuenta las categoras de personal a las cuales

deben asignarse los productos?

Se asignan los privilegios sobre la base de la necesidad de

uso, y evento por evento (ej.: requerimiento mnimo para su rol

funcional)?

Se mantiene un proceso de autorizacin y un registro de todos

los privilegios asignados?

Se establece un perodo e vigencia para el mantenimiento de

los privilegios sobre el uso que se har de los mismos?

Se revocan los privilegios al finalizar el perodo de vigencia

establecido?

Se promueve el desarrollo y uso de rutinas del sistema para

evitar la necesidad de otorgar privilegios a los usuarios?

Los propietarios de la informacin son los encargados de

aprobar la asignacin de privilegios a usuarios?

El responsable de Seguridad Informtica controla la asignacin

de privilegios a usuarios?

ADMINISTRACION DE CONTRASAS DE USUARIO

Existe un proceso de administracin formal para la asignacin

de contraseas?

Se requiri los usuarios que suscriban una declaracin por la

cual se comprometen a no difundir sus contraseas personales?

Se encuentra esta declara ion incluida en el Compromiso de

Confidencialidad?

Las contraseas provisorias asignadas cuando lo usuarios

olvidan su contrasea se suministra solo una vez identificado

al usuario?

Los usuarios dan acuse de recibo de la recepcin de la

contrasea de carcter provisorio?

Se almacenan las contraseas slo en sistemas informticos

protegidos?

El Comit de Seguridad de la Informacin Dispuso la utilizacin

de otra tecnologas de identificacin y autenticacin de

usuarios, por ejemplo, la biomtrica?

Se realiza la verificacin de firma y uso de autenticadores de

hardware (por ejemplo, las tarjetas de circuito integrado?

Responde la utilizacin e dichas tecnologas a la evaluacin de

riesgos realizada por el Responsable de Seguridad Informtica

juntamente con el Responsable del rea de Informtica?

Los sistemas operativos de red estn configurados de manera

tal que las contraseas tengan hasta ocho caracteres para

cuentas administradores y hasta seis para cuentas de usuarios

comunes?

Se suspende o bloquea permanentemente al usuario luego de

tres (3) intentos de ingresar una contrasea de manera

incorrecta, siendo responsabilidad del usuario solicitar su

rehabilitacin al Responsable de Administracin de Seguridad

de la organizacin?

Se solicita a los usuarios el cambio de la contrasea cada 30

(treinta) da?

Se impide el uso de las ltimas doce (12) contraseas

utilizadas?

Se toman los recaudos necesarios a fin de garantizar que los

usuarios cambien en su primer ingreso al sistema la

contraseas iniciales que le son asignadas?

Existen procedimientos para administracin de contraseas

crticas?

Estn protegidas con un nivel de complejidad mayor al

habitual?

Participan al menos dos persona en la definicin de las

contraseas crticas?

Se registra el uso de cuentas y contraseas crticas, se

documentan las causas del ismo, y se identifica a quien las

utiliz?

Se renueva la contrasea una vez utilizada o con posterioridad

a un perodo en el que no fue utilizada?

Se registran todas las actividades realizadas con la

contraseas crticas?

REVISION DE DERECHO DE ACCESO DE USUARIOS

El propietario de la informacin lleva a cabo un proceso formal

a fin de revisar los derechos de acceso de los usuarios?

En dicho proceso s revisan los derechos de acceso de los

usuarios a intervalos no mayores de seis (6) meses o despus

de cualquier cambio?

Se revisan las autorizaciones de privilegios especiales de

derechos de acceso a intervalos no mayores de tres (3) meses?

A fin de garantizar que no se obtengan privilegios no

autorizados se revisan las asignaciones de privilegios de todos

los usuarios a intervalos no mayores de seis (6) meses?

Se siguen "mejores buenas prcticas" en materia de seguridad

en la seleccin y uso de contraseas?

Cumplen los usuarios con la directiva de mantener las

contraseas en secreto?

Se solicita el cambio de la contrasea siempre que haya un

indicio de compromiso del sistema o de las contraseas?

Seleccionan los usuarios contraseas de calidad, de acuerdo

con las prescripciones informadas por el propietario de

informacin de que se trate?

Se cambian las contraseas provisorias en el primer inicio de

sesin luego de recibidas?

Se evita incluir contraseas en los procesos automatizados de

inicio de sesin, por ejemplo, aquellas almacenadas en una

tecla de funcin o macro?

Garantizan los usuarios que los equipos desatentidos sean

protegidos adecuadamente contra accesos no autorizados?

El Responsable de Seguridad Informtica Dispone las tareas de

concientizacin a todos los usuarios y contratistas acerca de los

requerimientos y procedimiento de seguridad, para la

proteccin de equipos desatendidos, as como de sus

responsabilidades?

Concluyen los usuarios la sesiones activas al finalizar las

tareas o bien se protegen mediante un mecanismo de bloqueo

adecuado?

Se protegen las PC's o terminales contra usos no autorizados

mediante un bloqueo de seguridad o control equivalente?

CONTROL DE ACCESO A LA RED

Existe una poltica de utilizacin de lo servicios de red?

Se controla el acceso a los servicios de red internos y

externos?

Se encuentra el otorgamiento de los servicios y recursos de

red a cargo del Responsable del rea de Informtica por pedido

expreso de un titular del rea organizativa?

Existen procedimientos para la activacin y desactivacin del

derecho de acceso a redes?

Estn identificadas las redes y servicios de red a los cuales se

permite el acceso mediante normas y procedimientos?

Existen procedimientos de gestin para proteger el acceso a

las conexiones y servicios de red acordes a la poltica de control

de acceso de la organizacin?

estn claramente definidas las personas con capacidad para

solicitar permisos de acceso a servicios y recursos dentro de la

organizacin?

Cada perodo de acceso a servicios y/o recursos es evaluado

por el responsable del rea de Informtica?

Cules son los procedimientos para la activacin y

desactivacin de derechos de acceso a redes definidos por la

Organizacin?

Se encuentran identificadas y/o definidas todas las redes de la

Organizacin?

Qu procedimientos existen para diferenciar y as determinar

las redes y servicios de red que existen en la Organizacin?

Qu tipo de controles se efecta para proteger el acceso a las

conexiones y servicios de red?

Existen dispositivos que direccionen el trfico de las redes en

caso de estar segmentadas? En caso de respuesta afirmativa,

enumerar los mismos indicando marca y modelo adems de las

polticas / medidas de control implementadas.

CAMINO FORZADO

Est controlado el camino de las comunicaciones?

Existen limitaciones en la eleccin de la ruta entre la terminal

de usuario y lo servicios a los cuales se encuentran autorizados

a acceder?

Se asignan lneas o nmeros telefnicos de uso exclusivo para

acceder a los recursos?. En caso afirmativo, el acceso a estas

lneas Es directo o va call back?

Existen gateways/firewalls en la organizacin que direccionen

los puertos especfico a sus correspondientes aplicaciones y a la

vez descarten los paquetes con puertos de destino que no

estn especficamente direccionados?

Reconocen los aplicativos de la organizacin niveles de

usuarios?

Qu medidas / polticas de restriccin del uso indebido de

Internet existen en la organizacin?

Se controlan - en caso de existir - los logs o bitcoras de

acceso que generan los distintos dispositivos de control de

acceso?

Estn dividi los grupos de usuarios de la organizacin en

redes privadas virtuales o dominios lgicos?

Se restringe el acceso a las redes estableciendo dominios

lgicos separados en redes virtuales separadas?

AUTENTICACION DE USUARIOS PARA CONEXIONES EXTERNAS

Estn claramente identificados los usuarios con permisos de

acceso externo a la organizacin?

Qu mtodo de autenticacin es utilizado para los usuarios

especialmente autorizados para el ingreso desde el exterior?

Existen reglas especficas de los nodos eternos autorizados a

ingresar a la red/servicios y/o aplicaciones de la organizacin?

Se efectan en la organizacin diagnsticos remotos sobre los

distintos puntos de acceso para verificar cules son los puertos

habilitados?

Existe algn dispositivo o software que alerte al Responsable

de Seguridad Informtica cuando uno de stos diagnsticos se

est efectuando? En caso afirmativo, enumerar los dispositivos

y/o software utilizados.

SUBDIVISION DE REDES

Est dividida la red en dominios lgicos separados?

Se implementan permetros de seguridad?

Se llevan a cabo mediante Gateway o redes privadas

virtuales?

En caso de existir otra subdivisin de redes informar mediante

qu dispositivos y/o software se efecta esta subdivisin.

ACCESO A INTERNET

Se controla el uso de internet?

Existen pautas de utilizacin de internet?

Existen procedimientos que los usuarios deben seguir para

solicitar el acceso a internet en el caso de existir polticas de

restriccin para su utilizacin?

Existen dispositivos de hardware o software utilizados para el

monitoreo del uso de internet?

Se notifica a los usuarios cuando infringen alguna medida /

norma establecida?

Se implementan controles para limitar la capacidad de

conexin?

CONTROL DE RUTEO

Se implement un control de ruteo de red?

Se verifican las direcciones de origen y destino?

Existe autenticacin de protocolos de ruteo, ruteo esttico,

traduccin de direcciones y listas de control de acceso?

Existe en la organizacin documentacin en la que figuren las

pautas de propiedades de seguridad de los servicios de red?

Se revisa peridicamente la documentacin y, en

consecuencia, las medidas implementadas?

Existe la identificacin automtica de terminales?

Se cuenta con el detalle de transacciones permitidas por

terminal?

Realiza el Responsable de Seguridad Informtica una

evaluacin de riesgos para determinar el procedimiento

adecuado del acceso al sistema operativo?

Se utilizan criterios para realizar la evaluacin?

PROCEDIMIENTOS DE CONEXIN DE TERMINALES

Existe un procedimiento de conexin de terminales que

minimice la oportunidad de acceso no autorizado?

Se mantienen en secreto los identificadores de sistemas o