Professional Documents

Culture Documents

Testkonzept Breitbandrouter

Uploaded by

Thomas MüllerOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Testkonzept Breitbandrouter

Uploaded by

Thomas MüllerCopyright:

Available Formats

Testkonzept fr Breitband-Router

(DSL-, Kabel-, SOHO-, CE-, CPE-Router, IADs) Stand: Mai 2016

Bundesamt fr Sicherheit in der Informationstechnik

Postfach 20 03 63

53133 Bonn

Tel.: +49 22899 9582-0

E-Mail: routertestkonzept@bsi.bund.de

Internet: https://www.bsi.bund.de

Bundesamt fr Sicherheit in der Informationstechnik 2016

Inhaltsverzeichnis

Inhaltsverzeichnis

1 Management-Summary.................................................................................................................................................................. 7

2 Einleitung............................................................................................................................................................................................... 8

2.1 Motivation............................................................................................................................................................................. 8

2.2 Zielsetzung und Adressatenkreis................................................................................................................................ 8

2.3 Aufbau des Testkonzepts................................................................................................................................................. 8

2.4 Umgang mit dem Testkonzept..................................................................................................................................... 9

2.5 Rahmenbedingungen und verwendete Programme/Skripte.....................................................................10

3 Funktionen Sichtprfung......................................................................................................................................................... 11

3.1 Firmware-Update............................................................................................................................................................ 11

3.1.1 Aktualitt der Firmware......................................................................................................................................... 11

3.1.2 Manuelles Update..................................................................................................................................................... 11

3.1.3 Auto-Update................................................................................................................................................................ 12

3.1.4 Redundanter Firmware-Speicher...................................................................................................................... 12

3.1.5 Quelloffen (Open Source)...................................................................................................................................... 12

3.2 WLAN.................................................................................................................................................................................... 15

3.2.1 SSID................................................................................................................................................................................. 15

3.2.2 Verschlsselung......................................................................................................................................................... 15

3.2.3 WPS-PIN-Funktion.................................................................................................................................................. 16

3.3 Firewall................................................................................................................................................................................. 19

3.3.1 Firewall........................................................................................................................................................................... 19

3.3.2 Portforwarding (IPv4).............................................................................................................................................. 19

3.3.3 Eingehender Datenverkehr bei IPv6................................................................................................................ 19

3.3.4 Filterfunktionen fr ausgehenden Datenverkehr.....................................................................................19

3.4 Weboberflche.................................................................................................................................................................. 23

3.4.1 Passwortschutz........................................................................................................................................................... 23

3.4.2 Login-Sperre................................................................................................................................................................ 23

3.4.3 Verschlsselter Zugriff ber die LAN-Schnittstelle..................................................................................23

3.4.4 Zugriff ber die WAN-Schnittstelle.................................................................................................................. 24

3.4.5 Rollenbasierte Zugriffskontrolle........................................................................................................................ 24

3.5 Ereignis-Protokollierung............................................................................................................................................. 27

3.5.1 Letzte Anmeldung..................................................................................................................................................... 27

3.5.2 Protokolldateien........................................................................................................................................................ 27

3.5.3 Verbrauchtes Datenvolumen............................................................................................................................... 28

3.5.4 Aufzeichnen von Datenverkehr......................................................................................................................... 28

3.6 DNS......................................................................................................................................................................................... 32

3.6.1 Verwendeter DNS-Server...................................................................................................................................... 32

3.6.2 DNS-Rebind-Schutz................................................................................................................................................. 32

3.7 VPN........................................................................................................................................................................................ 34

3.7.1 VPN-Verbindung....................................................................................................................................................... 34

3.8 Aktive Dienste................................................................................................................................................................... 36

3.8.1 bersicht auf der Weboberflche...................................................................................................................... 36

3.8.2 bersicht im Benutzerhandbuch...................................................................................................................... 36

3.9 IPv6......................................................................................................................................................................................... 38

3.9.1 Untersttzung............................................................................................................................................................. 38

Bundesamt fr Sicherheit in der Informationstechnik 3

Inhaltsverzeichnis

3.9.2 IPv6-Prfix.................................................................................................................................................................... 38

3.10 Weitere Sicherheitsfunktionen................................................................................................................................. 40

3.10.1 VLAN............................................................................................................................................................................... 40

3.10.2 Management-Informationssystem................................................................................................................... 40

3.10.3 Konfigurationsdatei................................................................................................................................................. 40

3.10.4 Multifaktor-Authentifizierung............................................................................................................................ 40

4 Funktionen Technische Prfung........................................................................................................................................... 44

4.1 WLAN.................................................................................................................................................................................... 44

4.1.1 SSID................................................................................................................................................................................. 44

4.1.2 Verschlsselung......................................................................................................................................................... 44

4.2 Weboberflche.................................................................................................................................................................. 46

4.2.1 Zugriff ber die WAN-Schnittstelle.................................................................................................................. 46

4.3 DNS-Kompatibilitt........................................................................................................................................................ 48

4.3.1 Grundlegende und erweiterte DNS-Kompatibilitt.................................................................................48

4.3.2 Quellport-Randomisierung.................................................................................................................................. 49

4.3.3 DNSSEC.......................................................................................................................................................................... 49

4.4 Aktive Dienste................................................................................................................................................................... 59

4.4.1 WAN-Schnittstelle.................................................................................................................................................... 59

4.4.2 LAN-Schnittstelle...................................................................................................................................................... 60

4.4.3 TR-069............................................................................................................................................................................ 61

4.5 IPv6......................................................................................................................................................................................... 66

4.5.1 Firewall........................................................................................................................................................................... 66

4.5.2 ICMPv6........................................................................................................................................................................... 66

4.6 VoIP........................................................................................................................................................................................ 69

4.6.1 Sperrliste fr Rufnummern.................................................................................................................................. 69

4.6.2 SIP User Agent............................................................................................................................................................ 69

4.7 DHCP..................................................................................................................................................................................... 71

4.7.1 Konfigurationsoption: DNS-Server.................................................................................................................. 71

4.7.2 bermittelter DNS-Server (DHCP-Option 6)...............................................................................................71

4.7.3 Domain Name (DHCP-Option 15)..................................................................................................................... 71

4.7.4 IPv4-Adressbereich im LAN................................................................................................................................. 72

4.8 Weitere Sicherheitsfunktionen................................................................................................................................. 75

4.8.1 LAN-Gast-Netzwerk................................................................................................................................................. 75

4.8.2 WLAN-Gast-Netzwerk............................................................................................................................................ 75

5 Sicherheitsrisiken und bekannte Schwachstellen............................................................................................................ 79

5.1 DNS......................................................................................................................................................................................... 79

5.1.1 DNS-Reflection-Angriffe....................................................................................................................................... 79

5.2 CSRF....................................................................................................................................................................................... 81

5.2.1 Schutzmechanismus gegen CSRF-Angriffe.................................................................................................. 81

5.2.2 Aussphung von Daten........................................................................................................................................... 82

5.3 Session Management..................................................................................................................................................... 84

5.3.1 Session-Timeout........................................................................................................................................................ 84

5.3.2 Logout-Button............................................................................................................................................................ 84

5.3.3 Browserfenster........................................................................................................................................................... 85

5.3.4 Multiuser....................................................................................................................................................................... 85

5.4 UPnP...................................................................................................................................................................................... 88

5.4.1 UPnP............................................................................................................................................................................... 88

4 Bundesamt fr Sicherheit in der Informationstechnik

Inhaltsverzeichnis

5.4.2 WAN-Schnittstelle.................................................................................................................................................... 88

5.4.3 LAN-Schnittstelle...................................................................................................................................................... 88

5.5 Heartbleed........................................................................................................................................................................... 91

5.5.1 Zugriff auf die Weboberflche............................................................................................................................. 91

5.6 Pixie Dust Angriff............................................................................................................................................................ 93

5.6.1 WPS-PIN-Funktion.................................................................................................................................................. 93

6 Weitere Eigenschaften................................................................................................................................................................... 95

6.1 Support................................................................................................................................................................................. 95

6.1.1 Technischer Support................................................................................................................................................ 95

6.1.2 Benutzerhandbuch................................................................................................................................................... 95

6.1.3 Weboberflche............................................................................................................................................................ 95

6.1.4 Update Support.......................................................................................................................................................... 96

6.2 Usability............................................................................................................................................................................... 99

6.2.1 Werkseinstellung....................................................................................................................................................... 99

6.2.2 WLAN............................................................................................................................................................................. 99

7 Ausschlusskriterien...................................................................................................................................................................... 101

Anhang............................................................................................................................................................................................... 102

Testumgebungen........................................................................................................................................................... 102

Abbildungsverzeichnis

Abbildung 1: Testaufbau 1....................................................................................................................................................................... 102

Abbildung 2: Testaufbau 2....................................................................................................................................................................... 103

Abbildung 3: Testaufbau 3....................................................................................................................................................................... 104

Abbildung 4: Testaufbau 4....................................................................................................................................................................... 105

Tabellenverzeichnis

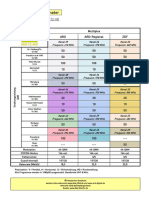

Tabelle 1: bersicht Firmware................................................................................................................................................................. 14

Tabelle 2: bersicht WLAN....................................................................................................................................................................... 18

Tabelle 3: bersicht Firewall.................................................................................................................................................................... 22

Tabelle 4: bersicht Weboberflche...................................................................................................................................................... 26

Tabelle 5: bersicht Ereignis-Protokollierung................................................................................................................................. 31

Tabelle 6: bersicht DNS............................................................................................................................................................................ 33

Tabelle 7: bersicht VPN............................................................................................................................................................................ 35

Tabelle 8: bersicht aktive Dienste....................................................................................................................................................... 37

Tabelle 9: bersicht IPv6............................................................................................................................................................................ 39

Tabelle 10: bersicht weitere Sicherheitsfunktionen................................................................................................................... 43

Tabelle 11: bersicht WLAN..................................................................................................................................................................... 45

Tabelle 12: bersicht Weboberflche................................................................................................................................................... 47

Tabelle 13: Grundlegende und erweiterte DNS-Kompatibilitt..............................................................................................48

Tabelle 14: EDNS0.......................................................................................................................................................................................... 50

Tabelle 15: DNSSEC-Protokollbits......................................................................................................................................................... 50

Tabelle 16: DNSSEC-Abfragen................................................................................................................................................................. 51

Tabelle 17: bersicht DNS-Kompatibilitt........................................................................................................................................ 58

Tabelle 18: Ausnahmen fr Dienste an der WAN-Schnittstelle...............................................................................................59

Tabelle 19: Ausnahmen fr Dienste an der LAN-Schnittstelle................................................................................................. 60

Tabelle 20: bersicht aktive Dienste..................................................................................................................................................... 65

Tabelle 21: bersicht IPv6......................................................................................................................................................................... 68

Tabelle 22: bersicht VoIP......................................................................................................................................................................... 70

Bundesamt fr Sicherheit in der Informationstechnik 5

Inhaltsverzeichnis

Tabelle 23: bersicht DHCP...................................................................................................................................................................... 74

Tabelle 24: bersicht weitere Sicherheitsfunktionen................................................................................................................... 78

Tabelle 25: bersicht DNS......................................................................................................................................................................... 80

Tabelle 26: bersicht CSRF....................................................................................................................................................................... 83

Tabelle 27: bersicht Session Management...................................................................................................................................... 87

Tabelle 28: bersicht UPnP....................................................................................................................................................................... 90

Tabelle 29: bersicht Heartbleed........................................................................................................................................................... 92

Tabelle 30: bersicht Pixie Dust Angriff............................................................................................................................................. 94

Tabelle 31: bersicht Support.................................................................................................................................................................. 98

Tabelle 32: bersicht Usability.............................................................................................................................................................. 100

Tabelle 33: bersicht Ausschlusskriterien....................................................................................................................................... 101

Tabelle 34: Hilfsmittel-Testaufbau 1................................................................................................................................................... 102

Tabelle 35: Hilfsmittel-Testaufbau 2................................................................................................................................................... 103

Tabelle 36: Hilfsmittel-Testaufbau 3................................................................................................................................................... 104

Tabelle 37: Hilfsmittel-Testaufbau 4................................................................................................................................................... 105

6 Bundesamt fr Sicherheit in der Informationstechnik

Management-Summary 1

1 Management-Summary

In Deutschland lag die Versorgung mit Breitbandanschlssen (> 144 kbit/s) im Jahre 2015 bei 99,9%. Dies

entspricht ca. 30,1 Millionen Breitbandanschlssen1. Der Netzabschluss dieser Anschlsse erfolgt

berwiegend durch Router.

Hufig bildet ein solcher Router die einzige zentrale und wesentliche Sicherheitskomponente zum Schutz

des internen Netzes. Neben der Grundfunktion des Netzabschlusses stellt ein solches Gert heute

regelmig weitere Funktionen wie beispielsweise WLAN und VPN-Dienste bereit und bietet die

Funktionalitt eines zentralen Datenspeichers (NAS). Darber hinaus wird inzwischen hufig auch die

Telefonie ber diese Komponenten zur Verfgung gestellt.

Der Absicherung des Routers kommt daher eine herausragende Bedeutung zu. Wird der Router durch einen

Angreifer bernommen, kann dieser Kommunikationsdaten des Kunden aussphen, die Infrastruktur des

Kunden Teil eines Botnetzes werden lassen, auf Kosten des Kunden hochpreisige Gesprche fhren,

SPAM-E-Mails versenden oder den Zugang des Kunden zum Internet unterbinden. Leider sind in der

Vergangenheit fortlaufend Schwachstellen in dieser Gertekategorie herstellerbergreifend bekannt

geworden.

Mit dem vorliegenden Dokument mchte das BSI die Grundlage fr ein offenes Testkonzept schaffen, mit

dessen Hilfe Breitband-Router auf die Einhaltung relevanter Sicherheitseigenschaften berprft werden

knnen. Hierbei richtet sich der Fokus auf Breitband-Router, die im Privatkunden-Bereich eingesetzt

werden. Das Testkonzept erstreckt sich ber die Bereiche

Grundlegende sicherheitsrelevante Funktionen,

Untersttzung und Einhaltung etablierter Sicherheitsstandards,

Immunitt gegenber bekannten Sicherheitsrisiken und Angriffsszenarien,

Kundensupport / Usability sowie

Sonstige Funktionen.

Das BSI mchte hiermit einen Impuls zur Verbesserung der Sicherheit entsprechender Gerte setzen und ist

fortlaufend interessiert an Feedback und Ergnzungsvorschlgen von Herstellern, Providern und der

Sicherheitscommunity. Mit der Verffentlichung wird einerseits ein Beitrag zur Orientierung fr Hersteller

entsprechender Produkte geliefert und andererseits Providern und Endkunden eine Entscheidungshilfe fr

die Auswahl fr sie geeigneter Gerte bereitgestellt.

1 https://www.bundesnetzagentur.de/SharedDocs/Downloads/DE/Allgemeines/Bundesnetzagentur/Publikatio

nen/Berichte/2015/TB_TK_2015.pdf?__blob=publicationFile&v=3

Bundesamt fr Sicherheit in der Informationstechnik 7

2 Einleitung

2 Einleitung

Anhand des vorliegenden Testkonzepts knnen Breitband-Router auf die Einhaltung relevanter

Sicherheitseigenschaften geprft werden.

2.1 Motivation

Die im Rahmen dieses Testkonzepts im Fokus stehenden Breitband-Router bilden hufig die einzige zentrale

und wesentliche Sicherheitskomponente zum Schutz eines internen Netzes. Der Absicherung des Routers

kommt daher eine herausragende Bedeutung zu. Neben der mglichen individuellen Schdigung eines

Opfers besteht auch das Risiko, dass das kompromittierte System als Teil eines Botnetzes zu verteilten

Angriffen missbraucht wird.

Das BSI mchte daher mit dem vorliegenden Testkonzept einen Beitrag leisten, um das Schutzniveau an

dieser entscheidenden Stelle des Internets zu verbessern.

2.2 Zielsetzung und Adressatenkreis

Um die allgemeine Sicherheit der Breitband-Router zu verbessern, wurde das vorliegende Testkonzept fr

Breitband-Router entwickelt. Mit Hilfe des Testkonzepts knnen das Vorhandensein von sicherheitsrele-

vanten Funktionen in Routern berprft und ausgewhlte Verhaltensweisen dieser Funktionen untersucht

werden. Auerdem werden Sicherheitsrisiken und einige bekannte Schwachstellen betrachtet, deren

Existenz die Angriffsflche auf Router erhhen knnen. Zuletzt werden Ausschlusskriterien definiert, bei

deren Erfllung ein Router nicht empfohlen werden kann. Das Testkonzept ist darauf ausgelegt, zu einem

spteren Zeitpunkt ggf. als Basis fr die Definition von Mindestanforderungen im Hinblick auf die

IT-Sicherheit von Routern zu dienen.

Das Testkonzept richtet sich sowohl an Internet Service Provider (ISP) als auch an Router-Hersteller. Ein ISP

knnte das Testkonzept u. a. bei Router-Ausschreibungen bercksichtigen, da das Testkonzept u. a.

Anforderungen fr Router enthlt. Die Hersteller hingegen knnten das Testkonzept bei der Entwicklung

ihrer Firmware miteinbeziehen. Mit entsprechendem Equipment eignet sich das gesamte Testkonzept

ebenfalls fr die berprfung von Routern durch einen versierten Anwender, wohingegen der

durchschnittliche Anwender lediglich die Existenz einiger Funktionen berprfen kann.

2.3 Aufbau des Testkonzepts

Kapitel 3 befasst sich zunchst mit grundlegenden funktionalen Eigenschaften, deren Existenz mittels

Sichtprfung ohne tiefgehende technische Kenntnisse untersucht werden kann. Dazu zhlen grundlegende

Funktionen, die beispielsweise bei der Durchfhrung eines Firmware-Updates untersttzen bzw. ber ein

Firmware-Update informieren. Zudem werden Funktionen zur sicheren WLAN- und Firewall-Konfiguration

behandelt sowie Aspekte der Transparenz in Bezug auf die Darstellung der aktiven Dienste eines Routers

betrachtet. Weitere Punkte betreffen die Absicherung der Weboberflche und die Bereitstellung von

Ereignisprotokollen. Darber hinaus werden Funktionen im Zusammenhang mit VPN, VLAN sowie einem

Management-Informationssystem betrachtet.

Whrend in Kapitel 3 die Sichtprfung von sicherheitsrelevanten Funktionen behandelt wird, werden in

Kapitel 4 die sicherheitsrelevanten Funktionen aus technischer Sicht betrachtet. Es werden Methoden

beschrieben, mit denen einige Verhaltensweisen von Routerfunktionen im Labor untersucht werden

knnen, wie beispielsweise die Konformitt der Router mit den aktuellen DNS-RFCs. Es wird eine Liste von

Diensten definiert, die ein Router in der Standardkonfiguration besitzen und zudem nicht berschreiten

sollte, um unntige Angriffsflchen zu vermeiden. Auerdem werden Einstellmglichkeiten und das

Verhalten des DHCP-Servers untersucht. Des Weiteren werden die Untersttzung von IPv6 sowie

8 Bundesamt fr Sicherheit in der Informationstechnik

Einleitung 2

dazugehrigen Privacy-Funktionen geprft. Inwieweit Gast-Netzwerke bereitgestellt werden, ist ebenfalls

Gegenstand der Untersuchungen.

Prfungsmethoden bezglich in der Vergangenheit bekannt gewordener Schwachstellen (z. B.

Cross-Site-Request-Forgery) werden in Kapitel 5 beschrieben. Der Fokus richtet sich hierbei insbesondere

auf Sicherheitsrisiken bzw. Schwachstellen, die aus dem Internet ausgenutzt werden knnen.

In Kapitel 6 werden abschlieend weitere Support- und Usability-Eigenschaften von Breitband-Routern

behandelt. Diese Eigenschaften erhhen nicht unmittelbar die Sicherheit, leisten aber dennoch einen

Beitrag dazu.

Jeder Testfrage in den Kapiteln 3, 4, 5 und 6 wurden Punktwerte zugeordnet, die ein zu testendes Gert bei

Erfllung der jeweiligen Eigenschaft erhalten kann. Das Punktesystem wird in Kapitel 2.4 beschrieben und

erlaubt eine differenzierte Betrachtung der Testfragen. Mithilfe des Punktesystems knnen Router in den

einzelnen Kategorien Anforderung, Empfehlung und Option miteinander verglichen werden. Das

Testkonzept kann daher auch als Basis fr eine Produktempfehlung herangezogen werden.

Das BSI hlt einige Sicherheitseigenschaften fr zwingend, so dass die Nichterfllung einer solchen

Eigenschaft zum Ausschluss des Gerts fhren sollte, sofern dieses Gert als Perimeter den Internetzugang

absichern soll. Diese zwingenden Sicherheitseigenschaften werden in Kapitel 7 zusammengefasst.

Im Anhang befinden sich grafische Darstellungen der unterschiedlichen Testaufbauten und eine Liste der

verwendeten Hilfsmittel (Gerte).

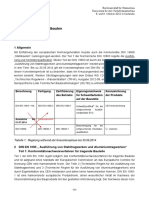

2.4 Umgang mit dem Testkonzept

Die berwiegenden Kapitel des Testkonzepts befassen sich mit mehreren Themenbereichen, die ihrerseits

aus einem textuellen und einem tabellarischen Teil bestehen. Der textuelle Teil erlutert die einzelnen

Testinhalte eines Themenbereichs sowie die jeweils erforderlichen Testschritte zur Ermittlung des

Testergebnisses. Der tabellarische Teil verschafft einen berblick ber den dazugehrigen Themenbereich

und ergnzt den textuellen Teil um weitere Angaben. Die Spaltenberschriften einer Tabelle werden wie

folgt bezeichnet:

Nr.

Testinhalt

Erwartung

Relevanz

Testdurchfhrung

Testaufbau

Punkte

Die Testinhalte werden durchnummeriert und fassen in der Regel mehrere Erwartungen unter einem

Oberbegriff zusammen. Eine Erwartung wird definiert als ein beobachtbares Ergebnis, das im Sinne der

Sicherheit dienlich ist. Zudem werden alle Erwartungen nach ihrer Relevanz klassifiziert. Hierzu werden die

folgenden Klassen bestimmt:

1. Anforderung (Muss)

2. Empfehlung (Soll)

3. Option (Kann)

Die Relevanz bestimmt auerdem den Rahmen bzw. den Wertebereich fr die Punkte, d. h. fr jede

Erwartung werden Punkte vergeben, die wiederum von der dazugehrigen Relevanz abhngig sind. Ab

Kapitel 4 werden fr bestimmte Erwartungen keine Punkte vergeben, da sie in Kapitel 3 bereits in Form

Bundesamt fr Sicherheit in der Informationstechnik 9

2 Einleitung

einer Sichtprfung berprft werden. Somit wird die doppelte Bewertung eines Sachverhalts vermieden.

Gleichwohl fhrt ein Widerspruch zwischen der Sichtprfung und der technischen Prfung zur Abwertung

oder zum Ausschluss. Des Weiteren wird auf eine Gesamtpunktzahl verzichtet. Stattdessen wird ein

getrenntes Punktesystem eingefhrt, sodass jede Kategorie (Anforderung, Empfehlung, Option) eine eigene

Maximalpunktzahl besitzt. Dadurch soll verhindert werden, dass das Fehlen einer Anforderung durch viele

Optionen kompensiert werden kann.

Der Zusammenhang zwischen Relevanz und Punkten wird wie folgt definiert:

Anforderung 8 bis 10 Punkte

Empfehlung 4 bis 7 Punkte

Option 1 bis 3 Punkte

In wenigen Fllen, wie beispielsweise im DNS-Kapitel, werden mehrere Erwartungen dahingehend

zusammenfasst, dass sie nur einmalig bewertet werden. Optionale Erwartungen mssen nicht

standardmig aktiviert sein. Auerdem sind optionale Erwartungen in der Regel nicht oder nur selten in

einem Router implementiert. Dennoch werden diese Erwartungen aufgefhrt, damit sie als Impuls fr die

nchsten Router-Generationen dienen und somit einen Mehrwert fr den Nutzer bieten. Die Erwartungen

knnen mithilfe der Testdurchfhrung verifiziert werden, wobei der referenzierte Testaufbau zu

bercksichtigen ist. Eine detaillierte Beschreibung der Testaufbauten befindet sich im Anhang.

2.5 Rahmenbedingungen und verwendete Programme/Skripte

Das Testkonzept fr Breitband-Router ist, insbesondere im Hinblick auf den geltenden gesetzlichen Rahmen

(z.B. Datenschutz), nur unter bestimmten Voraussetzungen anzuwenden. Daher ist es empfehlenswert, die

Tests in einer Laborumgebung durchzufhren.

Die Beschreibungen der Testdurchfhrung in diesem Testkonzept enthalten die einzelnen Schritte, um ein

erwartetes Ergebnis (Erwartung) zu erzielen. Um eine mglichst weitgehende Transparenz bei der

Punktevergabe und die Vergleichbarkeit der Testergebnisse zu gewhrleisten, werden konkrete Programme

bzw. Skripte zur Testdurchfhrung benannt. Dessen ungeachtet sind Alternativen zu den benannten

Programmen vorhanden und knnen bei Bedarf verwendet werden.

10 Bundesamt fr Sicherheit in der Informationstechnik

Funktionen Sichtprfung 3

3 Funktionen Sichtprfung

In diesem Kapitel wird der Umfang von sicherheitsrelevanten Funktionen (Existenz & Status) in einem

Router berprft. Diese berprfung kann in der Regel auch ein technisch versierter Besitzer eines Routers

durchfhren, da hierfr keine besonderen technischen Hilfsmittel bentigt werden. Vielmehr wird die

berprfung mithilfe der Weboberflche und des Benutzerhandbuches durchgefhrt.

3.1 Firmware-Update

Eine aktuelle Firmware sorgt fr ein relativ sicheres System. Um eine zeitnahe Aktualisierung der Firmware

zu gewhrleisten, mssen sowohl informative als auch operative Funktionen zur Verfgung gestellt werden.

Das Thema ''Firmware-Update'' wird als Erstes abgehandelt, damit die folgenden Tests mit der aktuellsten

Firmware durchgefhrt werden.

3.1.1 Aktualitt der Firmware

Beschreibung des Testinhalts

Nach dem Aufrufen der Weboberflche sollte automatisch ein Hinweis auf der Startseite erscheinen, ob ein

Firmware-Update zur Verfgung steht (3.1.1.1). Beispieltexte hierfr sind ''Firmware ist aktuell'' oder

''Firmware-Update verfgbar''. Der Router ist damit in der Lage, automatisch nach Firmware-Updates zu

suchen und zu informieren. Um diesen Hinweis zu bekrftigen, sollte der Zeitpunkt fr die letzte

automatische Firmware-Update-Suche ersichtlich sein (3.1.1.2). Diese und die folgenden Informationen

mssen nicht direkt auf der Startseite bereitgestellt werden. Ebenso muss die verwendete Firmware-Version

abrufbar sein (3.1.1.3). Auerdem sollten der Installationszeitpunkt (3.1.1.4) der verwendeten Firmware

erkennbar sein.

Beschreibung der Testdurchfhrung zu 3.1.1.1 - 3.1.1.4

1. Die Weboberflche des Routers wird aufgerufen und es erfolgt ggf. eine Anmeldung.

2. Es wird berprft, ob die Informationen unter 3.1.1.1- 3.1.1.4 auf der Startseite bzw. im System-Bereich

der Weboberflche enthalten sind.

3.1.2 Manuelles Update

Beschreibung des Testinhalts

Zur Durchfhrung eines Firmware-Updates gibt es verschiedene Mglichkeiten. Bei der herkmmlichen

Variante kann eine Firmware-Datei manuell heruntergeladen werden, um sie anschlieend mithilfe der

Weboberflche zu installieren (3.1.2.1). Bevor eine manuell heruntergeladene Firmware-Datei installiert

wird, sollte mithilfe des Routers (Weboberflche) verifiziert werden, ob die Datei vom originren

Router-Hersteller herausgegeben wurde (3.1.2.2). Ein Beispieltext wre ''Die Firmware wurde von x

herausgegeben. Mchten Sie mit dem Update fortfahren?''. Um das Firmware-Update zu erleichtern, sollte

die Weboberflche ein Online-Update untersttzen (3.1.2.3). Bei einem Online-Update kann, beispielsweise

durch das Bettigen eines Buttons, nach einem verfgbaren Firmware-Update gesucht und das Update

durchgefhrt werden.

Beschreibung der Testdurchfhrung zu 3.1.2.1

1. Auf der Webseite des Herstellers wird nach einem aktuellen Benutzerhandbuch recherchiert und dieses

fr die weiteren Tests verwendet.

2. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.1.2.1

erfllt.

Bundesamt fr Sicherheit in der Informationstechnik 11

3 Funktionen Sichtprfung

3. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

4. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

Beschreibung der Testdurchfhrung zu 3.1.2.2

1. Auf der Webseite des Herstellers wird nach einer Firmware-Datei (Update) recherchiert.

2. Der Download der Firmware-Datei (Update) wird ggf. durchgefhrt.

3. Die Weboberflche des Routers wird aufgerufen und es erfolgt ggf. eine Anmeldung.

4. Ein manuelles Firmware-Update wird durchgefhrt.

Beschreibung der Testdurchfhrung zu 3.1.2.3

Der Test wird analog zu 3.1.2.1 durchgefhrt.

3.1.3 Auto-Update

Beschreibung des Testinhalts

Eine weitere Mglichkeit zur Durchfhrung eines Firmware-Updates ist eine Auto-Update-Funktion. Diese

Funktion sucht automatisch nach einem Firmware-Update und fhrt dieses ggf. durch.

Beschreibung der Testdurchfhrung zu 3.1.3.1

Der Test wird analog zu 3.1.2.1 durchgefhrt.

3.1.4 Redundanter Firmware-Speicher

Beschreibung des Testinhalts

Es soll sichergestellt werden, dass der Router im Notfall auf eine funktionierende Firmware zurckgreifen

kann. Hierfr sollte zustzlich zu der aktiven Firmware eine inaktive Firmware in einem redundanten

Firmware-Speicher bereitgestellt werden, die im Fehlerfalle verwendet wird (3.1.4). Falls der Router

beispielsweise aufgrund eines fehlerhaften Firmware-Updates nicht ordnungsgem startet, kann auf die bis

dahin inaktive Firmware zurckgriffen werden.

Beschreibung der Testdurchfhrung zu 3.1.4

Der Test wird analog zu 3.1.2.1 durchgefhrt.

3.1.5 Quelloffen (Open Source)

Beschreibung des Testinhalts

Es soll sichergestellt werden, dass der Quelltext (source code) der Firmware frei verfgbar ist (3.1.5). Dadurch

kann die Firmware ebenfalls von unabhngiger Stelle berprft werden.

Beschreibung der Testdurchfhrung zu 3.1.5

Sofern das Benutzerhandbuch keine Hinweise enthlt, werden die Informationen auf der

Hersteller-Webseite recherchiert.

12 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.1.1 Aktualitt der Firmware 1. Nach dem Aufrufen der Empfehlung Die Existenz des Hinweises bzw. der Funktionalitt wird 2 7

Weboberflche erscheint mittels Weboberflche untersucht.

automatisch ein Hinweis,

ob ein Firmware-Update

zur Verfgung steht.

2. Der Zeitpunkt fr die Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 2 4

letzte automatische untersucht.

Firmware-Update-Suche

lsst sich abrufen.

3. Die verwendete Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 10

Firmware-Version lsst untersucht.

sich abrufen.

4. Der Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 4

Installationszeitpunkt untersucht.

der verwendeten

Firmware lsst sich

abrufen.

3.1.2 Manuelles Update 1. Eine Firmware-Datei Anforderung Das aktuelle Benutzerhandbuch wird heruntergeladen. 2 10

kann manuell

Die Existenz der Funktionalitt wird mittels

heruntergeladen werden,

um sie anschlieend Weboberflche und Benutzerhandbuches untersucht.

mithilfe der

Weboberflche zu

installieren.

2. Bevor eine manuell Option Die Existenz der Funktionalitt wird mittels Weboberflche 2 3

heruntergeladene und Benutzerhandbuches untersucht.

Bundesamt fr Sicherheit in der Informationstechnik 13

Funktionen Sichtprfung 3

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

Firmware-Datei

installiert wird, kann

mithilfe des Routers

(Weboberflche)

verifiziert werden, ob die

Datei vom originren

Router-Hersteller

herausgegeben wurde.

3. Die Weboberflche Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 2 7

untersttzt ein und Benutzerhandbuches untersucht.

Online-Update.

3.1.3 Auto-Update Eine Funktion, die Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 7

automatisch nach einem und Benutzerhandbuches untersucht.

Firmware-Update sucht und

durchfhrt, kann aktiviert

werden.

3.1.4 Redundanter Zustzlich zu der aktiven Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 4

Firmware-Speicher Firmware wird eine inaktive und Benutzerhandbuches untersucht.

Firmware bereitgestellt, die

im Fehlerfalle verwendet

werden kann.

3.1.5 Quelloffen (Open Source) Der Quelltext (source code) Option Sofern das Benutzerhandbuch keine Hinweise enthlt, 2 1

der Firmware ist frei werden die Informationen auf der Hersteller-Webseite

verfgbar. recherchiert.

Tabelle 1: bersicht Firmware

Bundesamt fr Sicherheit in der Informationstechnik 14

Funktionen Sichtprfung 3

3.2 WLAN

Die Bereitstellung eines WLAN gehrt zur gngigen Funktion eines marktblichen Routers. Diese Funktion

wird hufig verwendet und ist somit sehr schtzenswert. Um die folgenden Tests durchzufhren, wird das

WLAN aktiviert, sofern es standardmig deaktiviert ist.

3.2.1 SSID

Beschreibung des Testinhalts

Die SSID bzw. ESSID muss sich ber die Weboberflche ndern lassen (3.2.1.1). Auerdem sollte die SSID bzw.

ESSID keine Angabe zur Produktbezeichnung enthalten, um die Angriffsflche auch fr einfache Angriffe

gering zu halten (3.2.1.2).

Beschreibung der Testdurchfhrung zu 3.2.1.1

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.2.1.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

4. Ggf. wird das WLAN aktiviert.

Beschreibung der Testdurchfhrung zu 3.2.1.2

1. Die Weboberflche des Routers wird aufgerufen und es erfolgt ggf. eine Anmeldung.

2. Im WLAN-Bereich wird berprft, ob die Erwartung von 3.2.1.2 zutrifft.

3.2.2 Verschlsselung

Beschreibung des Testinhalts

Da nicht ausgeschlossen werden kann, dass sich ein Angreifer in der Funkreichweite des Routers befindet,

muss das WLAN verschlsselt sein. Hierzu muss das WLAN standardmig eine WPA2-Verschlsselung

aktiviert haben (3.2.2.1). Eine WLAN-Verschlsselung mittels WPA2 trgt signifikant zur Sicherheit bei,

jedoch bietet allein dieses Kriterium keinen hinreichenden Schutz. Daher sollte neben dem

Verschlsselungsverfahren auch eine geeignete Schlssellnge vorgegeben sein (ISi-WLAN 2). Der

vordefinierte WPA2-Schlssel sollte mindestens 20 Zeichen enthalten (3.2.2.2). Bei Eingabe eines neuen

WPA2-Schlssels kann seine Schlsselstrke (Lnge u. Komplexitt) angezeigt werden (3.2.2.3). Auerdem

kann nach der Eingabe eines neuen WPA2-Schlssels ein QR-Code generiert werden, um beispielsweise

Tablets einzubinden (3.2.2.4).

Beschreibung der Testdurchfhrung zu 3.2.2.1 - 3.2.2.2

Der Test wird analog zu 3.2.1.1 durchgefhrt.

Beschreibung der Testdurchfhrung zu 3.2.2.3 und 3.2.2.4

1. Die Weboberflche des Routers wird aufgerufen und es erfolgt ggf. eine Anmeldung.

2. Im WLAN-Bereich wird versucht, einen neuen WLAN-Schlssel zu setzen.

2 https://www.bsi.bund.de/DE/Themen/Cyber-Sicherheit/ISi-Reihe/ISi-WLAN/wlan_node.html

Bundesamt fr Sicherheit in der Informationstechnik 15

3 Funktionen Sichtprfung

3.2.3 WPS-PIN-Funktion

Beschreibung des Testinhalts

WPS erleichtert fr Netzwerkgerte den Zugang in ein WLAN, gleichwohl ist es mit Risiken verbunden, da

beispielsweise die WPS-PIN-Funktion anfllig fr Brute-Force-Angriffe ist. Dieser Test untersucht die

Existenz und den Status von WPS. Die WPS-PIN-Funktion sollte standardmig deaktiviert sein und bei

jeder Aktivierung eine neue zufllige PIN generieren. Die Alternative dazu wre, dass die WPS-PIN-Funktion

nicht implementiert ist (3.2.3.1).

Beschreibung der Testdurchfhrung zu 3.2.3.1

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.2.3.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz sowie der Status der

Funktionalitt an naheliegenden Stellen auf der Weboberflche untersucht.

16 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.2.1 SSID 1. Die SSID bzw. ESSID lsst Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 10

sich ber die und Benutzerhandbuches untersucht. Ggf. wird das WLAN

Weboberflche ndern. aktiviert.

2. Die SSID bzw. ESSID Empfehlung Ermittlung der SSID bzw. ESSID mittels Weboberflche. 1 4

enthlt keine Angabe zur

Produktbezeichnung.

3.2.2 Verschlsselung 1. Das WLAN hat Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 2 10

standardmig eine und Benutzerhandbuches untersucht.

WPA2-Verschlsselung

aktiviert.

2. Ein vordefinierter Empfehlung Ermittlung der WPA2-Schlssellnge mittels Weboberflche. 1 6

WPA2-Schlssel enthlt

mindestens 20 Zeichen.

3. Bei Eingabe eines WPA2- Empfehlung Es wird versucht, einen neuen WLAN-Schlssel zu setzen. 1 7

Schlssels wird seine

Schlsselstrke (Lnge u.

Komplexitt) angezeigt.

4. Nach der Eingabe eines Option Es wird versucht, einen neuen WLAN-Schlssel zu setzen. 1 1

neuen WPA2-Schlssels

wird ein QR-Code

generiert.

3.2.3 WPS-PIN-Funktion Die WPS-PIN-Funktion soll- Anforderung Die Existenz und der Status der WPS-PIN-Funktion werden 1 8

te standardmig deak- mittels Weboberflche und Benutzerhandbuches untersucht.

tiviert sein und bei jeder

Aktivierung eine neue zu-

Bundesamt fr Sicherheit in der Informationstechnik 17

Funktionen Sichtprfung 3

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

fllige PIN generieren. Alter-

nativ ist die WPS-PIN-Me-

thode nicht implementiert.

Tabelle 2: bersicht WLAN

Bundesamt fr Sicherheit in der Informationstechnik 18

Funktionen Sichtprfung 3

3.3 Firewall

Ein Router, der an das Internet angeschlossen wird, muss eine Firewall besitzen. Zudem sollte die Firewall

fr unterschiedliche Bedrfnisse bzw. Schutzbedarfe konfiguriert werden knnen.

3.3.1 Firewall

Beschreibung des Testinhalts

Eine Firewall ist ein unerlsslicher Sicherheitsbestandteil des Routers. Es soll sichergestellt werden, dass die

Firewall in der Grundeinstellung aktiviert ist (3.3.1.1). Auerdem sollte der Firewall-Status auf der

Weboberflche deutlich erkennbar sein (3.3.1.2). Es wird erwartet, dass der Firewall-Status auf der Startseite

oder im Firewall-Bereich der Weboberflche angezeigt wird. Beispieltexte hierfr sind ''Firewall: aktiviert''

oder ''Firewall: Markierfeld

''.

Beschreibung der Testdurchfhrung zu 3.3.1.1

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.3.1.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz sowie der Status der

Funktionalitt an naheliegenden Stellen auf der Weboberflche untersucht.

Beschreibung der Testdurchfhrung zu 3.3.1.2

1. Die Weboberflche des Routers wird aufgerufen und es erfolgt ggf. eine Anmeldung.

2. Sowohl auf der Startseite als auch im Firewall-Bereich wird nach dem Firewall-Status recherchiert.

3.3.2 Portforwarding (IPv4)

Beschreibung des Testinhalts

Es soll sichergestellt werden, dass der Router in der Standardkonfiguration keine Regeln fr Portforwarding

(IPv4) enthlt (3.3.2).

Beschreibung der Testdurchfhrung zu 3.3.2

1. Die Weboberflche des Routers wird aufgerufen und es erfolgt ggf. eine Anmeldung.

2. Im Firewall-Bereich wird nach aktivem Portforwarding recherchiert.

3.3.3 Eingehender Datenverkehr bei IPv6

Beschreibung des Testinhalts

Analog zu IPv4-Portforwarding soll sichergestellt werden, dass der Router in der Standardkonfiguration

keine Freigaben (Regeln) fr eingehende IPv6-Verbindungen enthlt (3.3.3).

Beschreibung der Testdurchfhrung zu 3.3.3

Der Test wird analog zu 3.3.2 durchgefhrt.

3.3.4 Filterfunktionen fr ausgehenden Datenverkehr

Beschreibung des Testinhalts

Bundesamt fr Sicherheit in der Informationstechnik 19

3 Funktionen Sichtprfung

Es soll sichergestellt werden, dass der ausgehende Datenverkehr gefiltert werden kann. Hierzu sollte eine

portbasierte Filterfunktion fr den ausgehenden Datenverkehr vorhanden sein (3.3.4.1). Darber hinaus

sollte eine vordefinierte Liste an Diensten bereitgestellt werden, um einzelne Dienste fr das Netzwerk

sperren zu knnen (3.3.4.2). Weiterhin sollte eine Funktion bereitgestellt werden, um Internetseiten auf Basis

von DNS zu sperren, d. h. um den Zugriff auf eine Internetseite zu sperren, wird nicht die IP-Adresse,

sondern die dazugehrige Domain eingegeben (3.3.4.3).

Beschreibung der Testdurchfhrung zu 3.3.4.1 - 3.3.4.3

Der Test wird analog zu 3.3.1.1 durchgefhrt.

20 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.3.1 Firewall 1. Die Firewall ist aktiv. Anforderung Die Existenz und der Status der Firewall werden mittels 2 10

Weboberflche und Benutzerhandbuches untersucht.

2. Der Firewall-Status ist Empfehlung Der Status der Funktionalitt wird mittels Weboberflche 1 5

auf der Weboberflche untersucht.

deutlich erkennbar.

3.3.2 Portforwarding (IPv4) Der Router enthlt in der Anforderung Die Existenz einer Regel wird mittels Weboberflche und 1 10

Standardkonfiguration Benutzerhandbuches untersucht.

keine Regeln fr

Portforwarding (IPv4).

3.3.3 Eingehender Datenverkehr Der Router enthlt in der Anforderung Die Existenz einer Regel wird mittels Weboberflche und 1 10

bei IPv6 Standardkonfiguration Benutzerhandbuches untersucht.

keine Freigaben (Regeln) fr

eingehende

IPv6-Verbindungen.

3.3.4 Filterfunktionen fr 1. Eine portbasierte Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 2 8

ausgehenden Datenverkehr Filterfunktion fr den und Benutzerhandbuches untersucht.

ausgehenden

Datenverkehr ist

vorhanden.

2. Eine vordefinierte Liste Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 2 4

von Diensten wird und Benutzerhandbuches untersucht.

bereitgestellt, um

einzelne Dienste fr das

Netzwerk sperren zu

knnen.

Bundesamt fr Sicherheit in der Informationstechnik 21

Funktionen Sichtprfung 3

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3. Internetseiten knnen Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 2 5

auf Basis von DNS und Benutzerhandbuches untersucht.

gesperrt werden.

Tabelle 3: bersicht Firewall

Bundesamt fr Sicherheit in der Informationstechnik 22

Funktionen Sichtprfung 3

3.4 Weboberflche

Die Weboberflche ist ein hufiges Angriffsziel, da sie in der Regel zur Konfiguration eines Routers

verwendet wird. Demzufolge mssen Manahmen umgesetzt werden, die dem Schutz der Weboberflche

dienen.

3.4.1 Passwortschutz

Beschreibung des Testinhalts und Bewertung

Ein Passwortschutz fr die Weboberflche ist unerlsslich (IT-Grundschutz-Katalog M2.11 Regelung des

Passwortgebrauchs3). Es wird erwartet, dass die Weboberflche des Routers mit einem Passwort geschtzt ist,

das individuell ist und aus min. 8 Zeichen besteht (3.4.1.1).Weiterhin wird erwartet, dass das vordefinierte

Passwort aus Grobuchstaben, Kleinbuchstaben, Sonderzeichen und Zahlen besteht. Alternativ sind

mindestens zwei dieser Anforderungen umgesetzt (3.4.1.2). Ein neues Passwort sollte sich nur unter Kenntnis

des alten Passwortes ndern lassen (3.4.1.3). Bevor ein Passwort gesetzt werden darf, kann die Passwortstrke

(Lnge u. Komplexitt) angezeigt werden (3.4.1.4).

Beschreibung der Testdurchfhrung zu 3.4.1.1 und 3.4.1.2

1. Mithilfe des Benutzerhandbuches wird untersucht, ob ein individuelles Passwort fr die Weboberflche

vorhanden ist.

2. Mithilfe des Benutzerhandbuches wird das Passwort fr die Weboberflche ermittelt.

3. Es wird untersucht, ob ein etwaiges Passwort die Erwartungen von 3.4.1.1 und 3.4.1.2 erfllt.

Beschreibung der Testdurchfhrung zu 3.4.1.3 und 3.4.1.4

1. Sofern der Passwortschutz fr die Weboberflche nicht standardmig aktiviert ist, wird dieser aktiviert.

2. Es wird versucht, ein neues Passwort fr die Weboberflche zu setzen.

3.4.2 Login-Sperre

Beschreibung des Testinhalts und Bewertung

Es soll sichergestellt werden, dass das Login der Weboberflche vor Brute-Force-Angriffen geschtzt ist.

Daher sollte die Weboberflche einen Captcha verwenden oder nach einer fehlgeschlagenen Anmeldung an

der Weboberflche ein erneuter Anmeldeversuch zeitlich verzgert werden (3.4.2).

Beschreibung der Testdurchfhrung zu 3.4.2

1. Sofern der Passwortschutz fr die Weboberflche nicht standardmig aktiviert ist, wird dieser aktiviert.

2. Die Weboberflche des Routers wird geschlossen bzw. es erfolgt eine Abmeldung.

3. Die Weboberflche des Routers wird erneut aufgerufen und inkorrekte Anmelde-Daten werden 10-mal

in schneller Folge eingegeben.

3.4.3 Verschlsselter Zugriff ber die LAN-Schnittstelle

Beschreibung des Testinhalts

3 https://www.bsi.bund.de/DE/Themen/ITGrundschutz/ITGrundschutzKataloge/Inhalt/_content/m/m02/m02

011.html

Bundesamt fr Sicherheit in der Informationstechnik 23

3 Funktionen Sichtprfung

Es soll sichergestellt werden, dass die Kommunikation zwischen der Weboberflche (Webserver) und dem

Browser (Client im LAN) verschlsselt wird. Daher sollte der Zugriff auf die Weboberflche (LAN-

Schnittstelle) neben HTTP ebenfalls ber HTTPS erfolgen (3.4.3).

Beschreibung der Testdurchfhrung zu 3.4.3

1. Anstelle von HTTP erfolgt der Zugriff auf die Weboberflche mit dem URI-Schema bzw. mit dem

Protokoll HTTPS.

2. Es ist darauf zu achten, dass keine Weiterleitung (Redirect) auf HTTP erfolgt.

3.4.4 Zugriff ber die WAN-Schnittstelle

Beschreibung des Testinhalts

Einige Router gestatten den Zugriff auf ihre Weboberflche auch ber die WAN-Schnittstelle. In der

Grundeinstellung muss dieser Zugriff deaktiviert sein, sofern diese Funktion implementiert ist (3.4.4.1).

Auerdem muss der Zugriff auf die Weboberflche (WAN-Schnittstelle) ber HTTPS erfolgen (3.4.4.2) und

der TCP-Port fr HTTPS sollte sich ndern lassen (3.4.4.3).

Beschreibung der Testdurchfhrung zu 3.4.4.1 und 3.4.4.3

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.4.4.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

3.4.5 Rollenbasierte Zugriffskontrolle

Beschreibung des Testinhalts

Fr die Nutzung einiger Funktionen auf der Weboberflche ist kein voller Systemzugriff (root-Rechte)

erforderlich. Beispielsweise gengt ein lesender Zugriff auf die Weboberflche, um sich die Anruferliste

anzeigen zu lassen. Ein abgestuftes Rechte-Konzept in Form einer rollenbasierten Zugriffskontrolle sollte in

der Weboberflche implementiert sein (3.4.5).

Beschreibung der Testdurchfhrung zu 3.4.5

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.4.5

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

24 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.4.1 Passwortschutz 1. Die Weboberflche des Anforderung Inwieweit ein Passwortschutz vorhanden ist, wird mittels 1 10

Routers ist mit einem Weboberflche und Benutzerhandbuches untersucht.

Passwort geschtzt, das

individuell ist und aus

min. 8 Zeichen besteht.

2. Das vordefinierte Empfehlung Inwieweit ein Passwortschutz vorhanden ist, wird mittels 1 7

Passwort besteht aus Weboberflche und Benutzerhandbuches untersucht.

Grobuchstaben,

Kleinbuchstaben,

Sonderzeichen und

Zahlen. Alternativ sind

mindestens zwei dieser

Anforderungen

umgesetzt.

3. Das neue Passwort lsst Empfehlung Ggf. wird der Passwortschutz fr die Weboberflche 1 5

sich nur unter Kenntnis aktiviert.

des alten Passwortes

Ein neues Passwort fr die Weboberflche wird vergeben.

ndern.

4. Beim Setzen eines Empfehlung Ggf. wird der Passwortschutz fr die Weboberflche 1 7

Passworts wird die aktiviert.

Passwortstrke

Ein neues Passwort fr die Weboberflche wird vergeben.

angezeigt.

3.4.2 Login-Sperre Die Weboberflche Anforderung Ggf. wird der Passwortschutz fr die Weboberflche 1 8

verwendet einen Captcha aktiviert.

oder nach einer

Inkorrekte Anmelde-Daten werden 10-mal eingegeben.

fehlgeschlagenen

Anmeldung wird ein

Bundesamt fr Sicherheit in der Informationstechnik 25

Funktionen Sichtprfung 3

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

erneuter Anmeldeversuch

zeitlich verzgert.

3.4.3 Verschlsselter Zugriff ber Der Zugriff auf die Empfehlung Die Existenz und der Status des Zugriffs werden mittels 1 4

die LAN-Schnittstelle Weboberflche (LAN- Weboberflche und Benutzerhandbuches untersucht. Es ist

Schnittstelle) erfolgt neben darauf zu achten, dass keine Weiterleitung (Redirect) auf

HTTP ebenfalls ber HTTPS. HTTP erfolgt.

3.4.4 Zugriff ber die 1. Der Zugriff auf die Anforderung Die Existenz und der Status des Zugriffs werden mittels 1 10

WAN-Schnittstelle Weboberflche Weboberflche und Benutzerhandbuches untersucht.

(WAN-Schnittstelle) ist

deaktiviert bzw. nicht

implementiert.

2. Der Zugriff auf die Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 10

Weboberflche (WAN- und Benutzerhandbuches untersucht.

Schnittstelle) erfolgt ber

HTTPS.

3. Der TCP-Port fr HTTPS Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 5

lsst sich ndern. und Benutzerhandbuches untersucht.

3.4.4 Rollenbasierte Ein abgestuftes Option Die Existenz der Funktionalitt wird mittels Weboberflche 1 1

Zugriffskontrolle Rechte-Konzept sollte in der und Benutzerhandbuches untersucht.

Weboberflche

implementiert sein.

Tabelle 4: bersicht Weboberflche

Bundesamt fr Sicherheit in der Informationstechnik 26

Funktionen Sichtprfung 3

3.5 Ereignis-Protokollierung

Eine aussagekrftige Protokollierung der Ereignisse ist ein wirksames Mittel zur Fehlersuche. Im

Zusammenhang mit Routern sollte die Protokollierung zustzlich Aspekte der Sicherheit bercksichtigen,

sodass versuchte oder erfolgreiche Angriffe entdeckt werden knnen.

3.5.1 Letzte Anmeldung

Beschreibung des Testinhalts

Die Angaben zur letzten ''erfolgreichen'' und ''gescheiterten'' Anmeldung an der Weboberflche (Uhrzeit,

IP-Adresse) mssen protokolliert werden und sich bei Bedarf anzeigen lassen (3.5.1).

Beschreibung der Testdurchfhrung zu 3.5.1

1. Sofern der Passwortschutz fr die Weboberflche nicht standardmig aktiviert ist, wird dieser aktiviert.

2. Die Weboberflche des Routers wird geschlossen bzw. es erfolgt eine Abmeldung.

3. Die Weboberflche des Routers wird erneut aufgerufen und inkorrekte Anmelde-Daten werden 2-mal

eingegeben.

4. Die Weboberflche des Routers wird aufgerufen und es erfolgt eine erfolgreiche Anmeldung.

5. Im System- bzw. Protokoll-Bereich der Weboberflche wird nach den Erwartungen von 3.5.1

recherchiert.

3.5.2 Protokolldateien

Beschreibung des Testinhalts

Der Router sollte Protokolldateien anlegen und diese auf der Weboberflche anzeigen. Die Protokolldateien

sollten insbesondere Ereignisse bzw. Aktionen fr die folgenden Bereiche des Routers enthalten:

System (3.5.2.1)

WLAN (3.5.2.2)

Firewall (3.5.2.3)

Weboberflche (3.5.2.4)

Telefonie (3.5.2.5)

Die Ereignisse bzw. Aktionen knnen entsprechend ihrer Kategorie getrennt voneinander auf der

Weboberflche betrachtet werden (3.5.2.6). Auerdem kann die Protokollierung bei Bedarf im Hinblick auf

den Datenschutz deaktiviert werden (3.5.2.7). Eine Basis-Protokollierung sollte hingegen nicht deaktivierbar

sein.

Beschreibung der Testdurchfhrung zu 3.5.2.1

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.5.2.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

Beschreibung der Testdurchfhrung zu 3.5.2.2 - 3.5.2.7

Bundesamt fr Sicherheit in der Informationstechnik 27

3 Funktionen Sichtprfung

Der Test erfolgt analog zu 3.5.2.1.

3.5.3 Verbrauchtes Datenvolumen

Beschreibung des Testinhalts

Eine bersichtliche Statistik ber das verbrauchte Datenvolumen, bei der zwischen Up- und Download

unterschieden wird, kann angezeigt werden (3.5.3.1). Darber hinaus kann eine clientbasierte Statistik ber

das verbrauchte Datenvolumen angezeigt werden (3.5.3.2).

Beschreibung der Testdurchfhrung zu 3.5.3.1 - 3.5.3.2

Der Test wird analog zu 3.5.2.1 durchgefhrt.

3.5.4 Aufzeichnen von Datenverkehr

Beschreibung des Testinhalts

Um den Netzwerkverkehr analysieren zu knnen, sollte der versierte Benutzer die Mglichkeit haben, diesen

aufzuzeichnen. Die Aufzeichnung sollte an der WAN-, LAN- und WLAN-Schnittstelle mglich sein (3.5.4).

Beschreibung der Testdurchfhrung zu 3.5.4

Der Test wird analog zu 3.5.2.1 durchgefhrt.

28 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.5.1 Letzte Anmeldung Angaben zur letzten Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 8

''erfolgreichen'' und und Benutzerhandbuches untersucht.

''gescheiterten'' Anmeldung

an der Weboberflche

(Uhrzeit, IP-Adresse) werden

protokolliert und lassen sich

anzeigen.

3.5.2 Protokolldateien 1. Die Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 8

System-Protokolldatei und Benutzerhandbuches untersucht.

lsst sich ber die

Weboberflche anzeigen.

2. Die Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 8

WLAN-Protokolldatei und Benutzerhandbuches untersucht.

lsst sich ber die

Weboberflche anzeigen.

3. Die Anforderung Die Existenz der Funktionalitt wird mittels Weboberflche 1 8

Firewall-Protokolldatei und Benutzerhandbuches untersucht.

lsst sich ber die

Weboberflche anzeigen.

4. Die Protokolldatei fr Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 6

den Zugriff auf die und Benutzerhandbuches untersucht.

Weboberflche lsst sich

ber die Weboberflche

anzeigen.

5. Die Protokolldatei fr Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 6

den Zugriff auf die und Benutzerhandbuches untersucht.

Bundesamt fr Sicherheit in der Informationstechnik 29

Funktionen Sichtprfung 3

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

Telefonie lsst sich ber

die Weboberflche

anzeigen.

6. Die verschiedenen Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 4

Protokolldateien lassen und Benutzerhandbuches untersucht.

sich entsprechend ihrer

Kategorie getrennt

betrachten.

7. Die Protokollierung Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 4

kann bei Bedarf im und Benutzerhandbuches untersucht.

Hinblick auf den

Datenschutz deaktiviert

werden. Eine

Basis-Protokollierung

sollte hingegen nicht

deaktivierbar sein.

3.5.3 Verbrauchtes 1. Eine bersichtliche Option Die Existenz der Funktionalitt wird mittels Weboberflche 2 3

Datenvolumen Statistik ber das und Benutzerhandbuches untersucht.

verbrauchte

Datenvolumen, bei der

zwischen Up- und

Download unterschieden

wird, kann angezeigt

werden.

2. Eine clientbasierte Option Die Existenz der Funktionalitt wird mittels Weboberflche 2 2

Statistik ber das und Benutzerhandbuches untersucht.

verbrauchte

Bundesamt fr Sicherheit in der Informationstechnik 30

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

Datenvolumen kann

angezeigt werden.

3.5.4 Aufzeichnen von Der Netzwerkverkehr an der Option Die Existenz der Funktionalitt wird mittels Weboberflche 1 2

Datenverkehr WAN-, LAN- und und Benutzerhandbuches untersucht.

WLAN-Schnittstelle kann

aufgezeichnet werden.

Tabelle 5: bersicht Ereignis-Protokollierung

Bundesamt fr Sicherheit in der Informationstechnik 31

3 Funktionen Sichtprfung

3.6 DNS

Das Domain Name System (DNS) bildet einen grundlegenden Dienst fr nahezu jede

Internetkommunikation. In diesem Zusammenhang kann der Router einige Funktionen bereitstellen, um

die Sicherheit der Endgerte zu erhhen.

3.6.1 Verwendeter DNS-Server

Beschreibung des Testinhalts

Sofern im Router ein DNS-Proxy vorhanden ist, verwendet der Router typischerweise die vom ISP

bermittelten DNS-Server. Optional sollte auch die Nutzung anderer DNS-Server mglich sein. Es soll

sichergestellt werden, dass die vom Router verwendeten DNS-Server mithilfe von IPv4-Adressen (3.6.1.1)

und IPv6-Adressen (3.6.1.2) konfiguriert werden knnen.

Beschreibung der Testdurchfhrung zu 3.6.1.1

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.6.1.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

Beschreibung der Testdurchfhrung zu 3.6.1.2

Der Test wird analog zu 3.6.1.1 durchgefhrt.

3.6.2 DNS-Rebind-Schutz

Beschreibung des Testinhalts

Um DNS-Rebinding-Angriffe zu erschweren, sollte ein DNS-Rebind-Schutz aktiviert sein (3.6.2.1) und

zudem Ausnahmen definiert werden knnen (3.6.2.2).

Beschreibung der Testdurchfhrung z u 3.6.2.1 und 3.6.2.2

Der Test wird analog zu 3.6.1.1 durchgefhrt.

32 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.6.1 Verwendeter DNS-Server 1. Die vom Router Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 4

verwendeten und Benutzerhandbuches untersucht.

DNS-Server knnen

mithilfe von

IPv4-Adressen

konfiguriert werden.

2. Die vom Router Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 4

verwendeten und Benutzerhandbuches untersucht.

DNS-Server knnen

mithilfe von

IPv6-Adressen

konfiguriert werden.

3.6.2 DNS-Rebind-Schutz 1. Ein DNS-Rebind-Schutz Option Die Existenz der Funktionalitt wird mittels Weboberflche 1 3

ist implementiert. und Benutzerhandbuches untersucht.

2. Ausnahmen fr den Option Die Existenz der Funktionalitt wird mittels Weboberflche 1 3

DNS-Rebinding-Schutz und Benutzerhandbuches untersucht.

knnen definiert werden.

Tabelle 6: bersicht DNS

Bundesamt fr Sicherheit in der Informationstechnik 33

3 Funktionen Sichtprfung

3.7 VPN

Mithilfe eines VPN kann eine sichere Verbindung in das interne Netzwerk hinter dem Router (LAN)

hergestellt werden. Die Konfiguration eines VPN sollte gewisse Wahlmglichkeiten bieten, damit eine

sichere Verbindung nach individuellen Bedrfnissen gestaltet werden kann.

3.7.1 VPN-Verbindung

Beschreibung des Testinhalts

Es soll sichergestellt werden, dass mithilfe des Routers eine VPN-Verbindung realisiert werden kann. Zur

Realisierung einer VPN-Verbindung kann

IPsec

L2TP over IPsec

OpenVPN

verwendet werden (3.7.1).

Beschreibung der Testdurchfhrung zu 3.7.1

1. Es wird recherchiert, ob im Benutzerhandbuch eine Funktion erwhnt wird, die die Erwartung von 3.7.1

erfllt.

2. Etwaige Hinweise auf diese Funktion werden auf der Weboberflche verifiziert bzw. falsifiziert.

3. Sofern das Benutzerhandbuch keine Hinweise enthlt, wird die Existenz der Funktionalitt an

naheliegenden Stellen auf der Weboberflche untersucht.

34 Bundesamt fr Sicherheit in der Informationstechnik

3 Funktionen Sichtprfung

Nr. Testinhalt Erwartung Relevanz Testdurchfhrung Test- Punkte

aufbau

3.7.1 VPN-Verbindung Mithilfe des Routers kann Empfehlung Die Existenz der Funktionalitt wird mittels Weboberflche 1 3

eine VPN-Verbindung ber und Benutzerhandbuches untersucht.

IPsec, L2TP over IPsec oder

OpenVPN aufgebaut

werden.

Tabelle 7: bersicht VPN

Bundesamt fr Sicherheit in der Informationstechnik 35

3 Funktionen Sichtprfung

3.8 Aktive Dienste

Als Nchstes wird untersucht, ob eine Transparenz im Hinblick auf aktive Dienste gegeben ist.

3.8.1 bersicht auf der Weboberflche

Beschreibung des Testinhalts

Es soll sichergestellt werden, dass die Weboberflche eine bersicht aller aktiven Dienste an der WAN-