Professional Documents

Culture Documents

Actividades bloqueIII 2011

Uploaded by

Gabriel Huesca Aguilar0 ratings0% found this document useful (0 votes)

109 views7 pagesCopyright

© Attribution Non-Commercial (BY-NC)

Available Formats

PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Attribution Non-Commercial (BY-NC)

Available Formats

Download as PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

109 views7 pagesActividades bloqueIII 2011

Uploaded by

Gabriel Huesca AguilarCopyright:

Attribution Non-Commercial (BY-NC)

Available Formats

Download as PDF, TXT or read online from Scribd

You are on page 1of 7

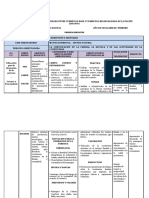

Auditoria Informática I III.

Auditoría informática por áreas

EC11: Organigramas de la auditoria Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

Las organizaciones son entes complejos que requieren un ordenamiento jerárquico que

especifique la función que cada uno debe ejecutar en la empresa. Por ello la funcionalidad

de ésta, recae en la buena estructuración del organigrama, el cual indica la línea de

autoridad y responsabilidad, así como también los canales de comunicación y supervisión

que acoplan las diversas partes de un componente organizacional.

Instrucciones: Realiza lo que a continuación se te indica

1. Utilizando algún programa para elaborar organigramas

2. Elabora el organigrama de la empresa auditada (este organigrama ya lo tienes en

la planeación) y guárdalo con el nombre de “OrgEmpresa” sin olvidar la

nomenclatura establecida.

3. Realiza el organigrama del departamento de informática y guárdalo con el nombre

de “OrgInformatica” sin olvidar la nomenclatura establecida.

4. Realiza el organigrama del equipo de auditores y guárdalo con el nombre de

“OrgAuditores” sin olvidar la nomenclatura establecida.

5. Envía por correo los tres archivos con el asunto

AuditoriaI.Nomenclatura.Organigramas

6. Guarda los archivos en tu memoria.

Evalúa: M.C. Gabriel Huesca Aguilar Página 1

Auditoria Informática I III. Auditoría informática por áreas

EC12: Evaluación de los recursos humanos Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

La auditoria de recursos humanos puede definirse como el análisis de las políticas

y prácticas de personal de una empresa y la evaluación de su funcionamiento actual,

seguida de sugerencias para mejorar.

El propósito principal de la auditoria de recursos humanos es mostrar cómo está

funcionado el programa, localizando prácticas y condiciones que son perjudiciales para la

empresa o que no están justificando su costo, o prácticas y condiciones que deben

incrementarse.

El sistema de administración de recursos humanos necesita patrones capaces de

permitir una continua evaluación y control sistemático de su funcionamiento.

Instrucciones: A continuación vamos a elaborar la Evaluación de los recursos humanos

realizando las siguientes actividades.

1. Existe una organización de los recursos humanos.

2. Elabora el organigrama del depto. de Recursos humanos en la empresa que vas a

auditar.

3. Investiga las relaciones Jerárquicas y funcionales entre órganos de la Organización

y número de personas por puesto de trabajo.

4. Organiza y reconoce la información obtenida en el desarrollo de la auditoria al

departamento de RH

5. Preguntar si existe una descripción de puestos

6. Existen controles adicionales en RH

7. Existe presupuesto para llevar a cabo la auditoria y para realizar mejoras

Evalúa: M.C. Gabriel Huesca Aguilar Página 2

Auditoria Informática I III. Auditoría informática por áreas

EC13: Auditoria física Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

La Auditoria Física no se limita a comparar solo la existencia de los medios físicos,

sino también su funcionalidad, racionalidad y seguridad. La seguridad física garantiza la

integridad de los activos humanos, lógicos y materiales del Objeto a analizar.

Instrucciones: A continuación vamos a elaborar la Auditoria física realizando las

siguientes actividades.

1. Elabora un formato para verificar las instalaciones de la empresa donde estas

llevando la auditoria, incluyendo entre estos (Dirección física, ubicación en el mapa,

edificios que le rodea por los 4 puntos cardinales, etc).

2. Elabora un formato para conocer la distribución de los departamentos.

3. Elabora un formato para conocer el equipo de seguridad con los que cuenta tales

como botiquines, extinguidores, luces de emergencia etc.

4. Elabora un formato para conocer la señalización con la que cuenta la empresa

auditada tales como: direcciones de salida, emergencia, escape, riesgo eléctrico,

zona de evacuación etc.

5. Lleva a cabo el inventario de Equipo de cómputo con el que cuenta la empresa

identificando las características importantes para resolver cualquier duda en el

ejercicio.

Evalúa: M.C. Gabriel Huesca Aguilar Página 3

Auditoria Informática I III. Auditoría informática por áreas

EC14: Evaluación de Auditoria física Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

Instrucciones: A continuación vamos a elaborar la Evaluación de Auditoria física

realizando las siguientes actividades.

1. Escribe en Microsoft Office 2007 la auditoría realizada en el ejercicio EC13

2. Elabora una lista de puntos fuertes de la empresa auditada en referencia al

inventario físico levantado en el ejercicio EC13

3. Elabora una lista de puntos débiles de la empresa auditada en referencia al

inventario físico levantado en el ejercicio EC13

4. Elabora una propuesta de solución para los puntos débiles indicando

(características, tiempos, costo, beneficios y consecuencias).

5. Elabora un control automático para utilizar la información que recabaste en la

empresa auditada de manera que puedas ubicar cualquier computadora.

6. Captura el proceso del seguimiento que se le da al equipo informático en la

empresa auditada.

7. Elabora una opinión fundamentada acerca de la evaluación física.

Evalúa: M.C. Gabriel Huesca Aguilar Página 4

Auditoria Informática I III. Auditoría informática por áreas

EC15: Auditoria de aplicaciones Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

Instrucciones: Para realizar la auditoria de aplicaciones ten en cuenta lo siguiente:

¿Qué auditamos? Aplicaciones en funcionamiento en cuanto al grado de cumplimiento de los

objetivos para los que fueron creadas.

OBJETIVO DE LAS APLICACIONES: Registro de las operaciones Procesos de cálculo y edición

Almacenamiento de la información Dar respuesta a consultas de usuarios Generar informes de

interés para la organización.

AMENAZAS POSIBLE: Posibilidades de fallo: Software, hardware, redes y telecomunicaciones

Confidencialidad e integridad gran uso de internet en las aplicaciones.

RELEVAMIENTO DE INFORMACIÓN Y DOCUMENTACIÓN SOBRE LA APLICACIÓN: Manuales

/ ayuda del sistema Conocer la organización Organigramas, constitución legal, layout, etc Entorno

operativo de la aplicación Hardware / software / redes Conocer de la aplicación Lenguaje, Bases

de datos, Mapa de datos, DD, Método de programación, Niveles de usuario, privilegios

Estadísticas de uso.

Instrucciones: Para este ejercicio deberás haber realizado el inventario de las

aplicaciones existentes en la empresa auditada utilizando los formatos elaborados en la

planeación de la auditoria.

1. Captura el inventario de las aplicaciones específicas y de ofimática existente en la

empresa auditada.

2. Elabora una lista de puntos fuertes de la empresa auditada en referencia al inventario de

aplicaciones realizado en la empresa auditada

3. Elabora una lista de puntos débiles de la empresa auditada en referencia al inventario de

aplicaciones realizado en la empresa auditada

4. Elabora una propuesta de solución para los puntos débiles indicando (características,

tiempos, costo, beneficios y consecuencias)

5. Elabora una opinión fundamentada acerca de la evaluación de aplicaciones.

Evalúa: M.C. Gabriel Huesca Aguilar Página 5

Auditoria Informática I III. Auditoría informática por áreas

EC16: Auditoria de redes y comunicación Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

Instrucciones: Para realizar la auditoria de redes y comunicación toma en cuenta lo siguiente:

Definición: Serie de mecanismos mediante los cuales se pone a prueba una red informática

evaluando su desempeño y seguridad a fin de lograr una utilización más eficiente y segura de la

información.

¿Qué auditamos? Protección a los cables y puntos de conexión para evitar fallas, Revisiones

periódicas en la red (buscando fallas), Equipo de prueba de comunicaciones y alternativas de

respaldos. Contraseñas de acceso, registro de actividades en la red y cifrado de datos, accesos a

servidores remotos, Herramientas para el monitoreo de la red

.

Instrucciones: Para este ejercicio deberás haber realizado la auditoria de las redes y

comunicación de datos existentes en la empresa auditada utilizando los formatos

elaborados en la planeación de la auditoria.

1. Entra a la dirección: http://www.monografias.com/trabajos10/auap/auap.shtml y

realiza una lectura en donde comprendas la importancia y procedimiento para

realizar este tipo de auditoría

2. Captura la información auditada en cuanto a redes y comunicación existente en la

empresa auditada.

3. Elabora una lista de puntos fuertes de la empresa auditada en referencia a las

redes y comunicación existente en la empresa auditada.

4. Elabora una lista de puntos débiles de la empresa auditada en referencia a las

redes y comunicación existente en la empresa auditada.

5. Elabora una propuesta de solución para los puntos débiles indicando

(características, tiempos, costo, beneficios y consecuencias)

6. Elabora una opinión fundamentada acerca de la evaluación de la red y sus puntos

de conexión y comunicación.

Evalúa: M.C. Gabriel Huesca Aguilar Página 6

Auditoria Informática I III. Auditoría informática por áreas

EC17: Auditoria a la seguridad Informática Fecha: ___/_____/2011

Equipo : __________________________________________ Grupo: _383_

Instrucciones: Para realizar la auditoria de la seguridad informática toma en cuenta lo siguiente:

Definición: La Seguridad Informática es el conjunto de reglas, planes y acciones que permiten

asegurar la información contenida en un sistema de la información.

¿Qué auditamos? Por una parte se debe contemplar la protección del hardware y los soportes de

datos, así como la seguridad de los edificios e instalaciones que los albergan. El auditor

informático debe contemplar situaciones de incendios, inundaciones, sabotajes, robos, catástrofes

naturales, etc.

Por su parte, la seguridad lógica se refiere a la seguridad en el uso de software, la protección de

los datos, procesos y programas, así como la del acceso ordenado y autorizado de los usuarios a

la información. El auditar la seguridad de los sistemas, también implica que se debe tener cuidado

que no existan copias piratas, o bien que, al conectarnos en red con otras computadoras, no

exista la posibilidad de transmisión de virus.

Procesos para encriptar la información, la importación y exportación de datos, Inhabilitar el

software o hardware con acceso libre y Políticas que prohíban la instalación de programas o

equipos personales en la red.

Instrucciones: Para este ejercicio deberás haber realizado la auditoria a la seguridad de

los datos e información existentes en la empresa auditada utilizando los formatos

elaborados en la planeación de la auditoria.

1. Captura la información auditada en cuanto a la seguridad informática existente en

la empresa auditada.

2. Elabora una lista de puntos fuertes de la empresa auditada en referencia a las

redes y comunicación existente en la empresa auditada.

3. Elabora una lista de puntos débiles de la empresa auditada en referencia a las

redes y comunicación existente en la empresa auditada.

4. Elabora una propuesta de solución para los puntos débiles indicando

(características, tiempos, costo, beneficios y consecuencias)

Elabora una opinión fundamentada acerca de la evaluación de la red y sus puntos

de conexión y comunicación.

Encriptar la información pertinente.

Evitar la importación y exportación de datos

Inhabilitar el software o hardware con acceso libre

Crear protocolos con detección de errores

El software de comunicación ha de tener procedimiento correctivos y de control

ante mensajes duplicados, fuera de orden o retrasados.

Políticas que prohíban la instalación de programas o equipos personales en la red.

Firewall

Evalúa: M.C. Gabriel Huesca Aguilar Página 7

You might also like

- PlanMantenimientoMazdaBT50Document18 pagesPlanMantenimientoMazdaBT50Jhonatan SangovalinNo ratings yet

- ISO27000 Contenido CompletoDocument19 pagesISO27000 Contenido CompletoVictor Hugo Hurtado Jaramillo100% (1)

- Diagrama de Flujo de IonDocument1 pageDiagrama de Flujo de IonGabriel Huesca AguilarNo ratings yet

- Andrade Ana - MII517 - S2Document12 pagesAndrade Ana - MII517 - S2Javier Mardones D'Appollonio100% (1)

- Informe de Analisis Del Sistema de InformacionDocument15 pagesInforme de Analisis Del Sistema de InformacionJorge Andres Balza GranadosNo ratings yet

- Foda EntelDocument3 pagesFoda EntelHector Vladimir Muñoz Olivares50% (4)

- 01encuadre AlgebraI 2014-2Document6 pages01encuadre AlgebraI 2014-2Gabriel Huesca AguilarNo ratings yet

- Recuperacion Evidencias BloqueI 2012-2Document12 pagesRecuperacion Evidencias BloqueI 2012-2Gabriel Huesca AguilarNo ratings yet

- Recuperacion Evidencias BloqueI 2012-2Document12 pagesRecuperacion Evidencias BloqueI 2012-2Gabriel Huesca AguilarNo ratings yet

- Calificaciones Del Primer Parcial de Calculo 2012-2Document1 pageCalificaciones Del Primer Parcial de Calculo 2012-2Gabriel Huesca AguilarNo ratings yet

- CalculoI - Anexo 03Document4 pagesCalculoI - Anexo 03Gabriel Huesca AguilarNo ratings yet

- Bloque IIIDerivadasDocument46 pagesBloque IIIDerivadasGabriel Huesca AguilarNo ratings yet

- Calificaciones Algebra IDocument4 pagesCalificaciones Algebra IGabriel Huesca AguilarNo ratings yet

- Recuperacion Calculo P1Document11 pagesRecuperacion Calculo P1Gabriel Huesca AguilarNo ratings yet

- 05 ProcedimientosDocument2 pages05 ProcedimientosGabriel Huesca AguilarNo ratings yet

- Proyecto BloqueIDocument2 pagesProyecto BloqueIGabriel Huesca AguilarNo ratings yet

- Recuperacion Evidencias BloqueI 2012-2Document3 pagesRecuperacion Evidencias BloqueI 2012-2Gabriel Huesca AguilarNo ratings yet

- 03diagnostico Del NegocioDocument11 pages03diagnostico Del NegocioGabriel Huesca AguilarNo ratings yet

- Evidencias BloqueI 2012-2Document11 pagesEvidencias BloqueI 2012-2Gabriel Huesca AguilarNo ratings yet

- Evidencias Titulo InfoII 2012-1Document5 pagesEvidencias Titulo InfoII 2012-1Gabriel Huesca AguilarNo ratings yet

- Libro AuditoriaI 2012-2Document61 pagesLibro AuditoriaI 2012-2Gabriel Huesca AguilarNo ratings yet

- Evidencias Titulo InfoII 2012-1Document5 pagesEvidencias Titulo InfoII 2012-1Gabriel Huesca AguilarNo ratings yet

- Libro AuditoriaII 2012-2Document43 pagesLibro AuditoriaII 2012-2Gabriel Huesca AguilarNo ratings yet

- Ejercicios Anexos CalculoII 2012-1 Bloque 3 Evidencia 2Document8 pagesEjercicios Anexos CalculoII 2012-1 Bloque 3 Evidencia 2Gabriel Huesca AguilarNo ratings yet

- Caracteristicas Trabajo Final Auditoria IDocument1 pageCaracteristicas Trabajo Final Auditoria IGabriel Huesca AguilarNo ratings yet

- Calif Calculo II031Document1 pageCalif Calculo II031Gabriel Huesca AguilarNo ratings yet

- Recuperacion AlgebraII Parcial 2Document5 pagesRecuperacion AlgebraII Parcial 2Gabriel Huesca AguilarNo ratings yet

- Listas Auditoria IBIDocument1 pageListas Auditoria IBIGabriel Huesca AguilarNo ratings yet

- Guia de Segundo ExamenDocument1 pageGuia de Segundo ExamenGabriel Huesca AguilarNo ratings yet

- Secuencia Didactica CalculoII 2012-1Document92 pagesSecuencia Didactica CalculoII 2012-1Gabriel Huesca Aguilar100% (1)

- Ejercicios Anexos AlgebraII 2012-1 Bloque 2Document12 pagesEjercicios Anexos AlgebraII 2012-1 Bloque 2Gabriel Huesca AguilarNo ratings yet

- Ejercicios Anexos CalculoII 2012-1 Bloque 3Document11 pagesEjercicios Anexos CalculoII 2012-1 Bloque 3Gabriel Huesca AguilarNo ratings yet

- 02reporte de PeliculaDocument4 pages02reporte de PeliculaGabriel Huesca AguilarNo ratings yet

- 02calculo Reporte de PeliculaDocument2 pages02calculo Reporte de PeliculaGabriel Huesca AguilarNo ratings yet

- Esop U3 Ea JurmDocument3 pagesEsop U3 Ea JurmEnrique Sanchez SanchezNo ratings yet

- Actividad 5 - Semana 10 y 11 (Desarrollada)Document3 pagesActividad 5 - Semana 10 y 11 (Desarrollada)andresNo ratings yet

- Proyecto de DronesDocument26 pagesProyecto de Dronesisabel sepulveda100% (1)

- Planeando El ProyectoDocument78 pagesPlaneando El Proyectosergio pinchaoNo ratings yet

- Manual de Instalación y OperaciónDocument151 pagesManual de Instalación y OperaciónANTONIO LOPEZNo ratings yet

- ARMONIZACIÓNDocument912 pagesARMONIZACIÓNRodry SotoNo ratings yet

- Fime - M.h.-Aprend. 05-2022-1Document1 pageFime - M.h.-Aprend. 05-2022-1Juan DiegoNo ratings yet

- Hoja de Vida Luis Fernando Carrillo Ortiz 17-04-2019Document19 pagesHoja de Vida Luis Fernando Carrillo Ortiz 17-04-2019Luis Fernando Carrillo OrtizNo ratings yet

- Sokkiaim 50Document2 pagesSokkiaim 50Jhon SaforaNo ratings yet

- Act.1 Unidad 4 - Sistemas Por Orden de Produccion y ProcesosDocument3 pagesAct.1 Unidad 4 - Sistemas Por Orden de Produccion y ProcesosYohana AparicioNo ratings yet

- Prog Mtto. y HV EqDocument31 pagesProg Mtto. y HV Eqneiris pallares carreñoNo ratings yet

- Desarrollo Guia 1 InducciónDocument15 pagesDesarrollo Guia 1 InducciónCARLOS MANUEL FERNÁNDEZ ROJASNo ratings yet

- Zte Blade A51 Telcel Manual de UsuarioDocument107 pagesZte Blade A51 Telcel Manual de Usuariojuniormontana380No ratings yet

- SIST TELECOM UNSA 26 Agosto 2019Document52 pagesSIST TELECOM UNSA 26 Agosto 2019dinel snyderNo ratings yet

- EEG - Estudio - de - CasosDocument8 pagesEEG - Estudio - de - Casosalex_tkdNo ratings yet

- 4320 3 PDFDocument80 pages4320 3 PDFAngela HernandezNo ratings yet

- TA - Importación Archivo DCDocument6 pagesTA - Importación Archivo DCelenaNo ratings yet

- Procedimiento de Lectura de Medidores - v1Document10 pagesProcedimiento de Lectura de Medidores - v1JOSE PEDRO GUTIERREZNo ratings yet

- Control Con Demanda AleatoriaDocument61 pagesControl Con Demanda AleatoriaJhon Hernández TobarNo ratings yet

- 13 Metodología Híbrida RUPDocument63 pages13 Metodología Híbrida RUPJUAN EDUARDO ALAVEDRA SIMBRONNo ratings yet

- La Vulnerabilidad GlobalDocument28 pagesLa Vulnerabilidad GlobalPedro Juan Vergara VelezNo ratings yet

- Brilliance V7 2022 ECDocument4 pagesBrilliance V7 2022 ECsancuilmasNo ratings yet

- Informe Ejecutivo de Auditoria Del Departamento de MarketingDocument3 pagesInforme Ejecutivo de Auditoria Del Departamento de MarketingdforondahinojosaNo ratings yet

- Acta de Reunion de Desarrollo de Tienda Virtual Reunion 2Document3 pagesActa de Reunion de Desarrollo de Tienda Virtual Reunion 2Fabian AcostaNo ratings yet

- Microsoft Word TripticoDocument2 pagesMicrosoft Word TripticoGrisel Rodriguez0% (1)

- Automatización Industrial: Niveles y ComponentesDocument29 pagesAutomatización Industrial: Niveles y Componentesisabella Uribe usuga 8.fNo ratings yet