Professional Documents

Culture Documents

Id 29

Uploaded by

Rob SaltOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Id 29

Uploaded by

Rob SaltCopyright:

Available Formats

ID CONTROL 29 Control Analisis de Riesgos Descripcin Analisis del Sistema de Gestion, sus amenazas, vulnerabilidades y Riesgos Criterio de Revisin

Se deberan definir las amenazas, vulnerabilidades y riesgos, con el fin de poder llevar a cabo un analisis de riesgos adecuado. ID 29.1 Revision Esta definido y documentado el catalogo de amenazas vulnerabilidades y riesgos? Evidencia de la clasificacion. Cumple Observaciones Tipo de Control

ID 29 Gestion de riesgos

Metodologa del Clculo del Riesgo.se tienen los pasos metodolgicos que se recomiendan para el clculo de la exposicin del riesgo y posteriormente poder determinar los escenarios de amenazas que afectan el sistema CFD Factura. A continuacin se har una descripcin de los pasos de la metodologa.

(1)

Identificacin de Amenazas.- Un paso fundamental en la metodologa es la identificacin de las amenazas. Todas esas condiciones que pueden generar dao al sistema estan definidas.

(2) Las amenazas que se desean identificar son aquellas que afectan a los activos de las funciones del sistema. El mtodo recomendado para buscar las amenazas tiene dos etapas: (a) Anlisis General de Amenazas. Aqu se revisan las distintas potenciales amenazas que pueden afectar al sistema. Uno de los objetivos de esta etapa es la de identificar exposiciones especficas que puedan requerir medidas protectoras y as minimizar la probabilidad que las amenazas pudiesen causar dao al sistema. Este tipo de anlisis es conducido en el sistema de CFD y puede usualmente atender los siguientes aspectos: ubicacin de instalaciones, seguridad interna y externa, ambiente fsico, proteccin de activos, proteccin del personal, proteccin de informacin y anlisis de la cobertura de plizas.

(3)

Identificacin de Vulnerabilidades.- Por cada amenaza identificada en el paso anterior se deben identificar vulnerabilidades. Es importante recalcar, que una vulnerabilidad no causa dao, es simplemente una condicin o conjunto de condiciones que pueden hacer que una amenaza afecte un activo. Una vez identificadas las distintas

vulnerabilidades por cada amenaza, se debe hallar el grado en que la amenaza puede explotar cada vulnerabilidad. Se termina con un listado de aquellas vulnerabilidades consideradas importantes, ya que pueden ser explotadas por las amenazas.

(4)

Revisin de Controles Actuales.- Al haber identificado las distintas amenazas y las respectivas vulnerabilidades del sistema, se debe en esta etapa analizar con la debida profundidad las distintas medidas de seguridad en la empresa. Si una amenaza explota una vulnerabilidad podra generarse un desastre. Se debe poner hincapi en cerciorarse que las medidas de seguridad estn trabajando correctamente. Una salvaguarda en la cual se confa en su eficacia, pero en la prctica no opera bien, es una fuente de posibles vulnerabilidades y se aumentan las probabilidades que las amenazas penetren y hagan dao.

(5) El resultado de esta etapa es una lista de todos aquellos controles, su estado de funcionamiento y detalle de aquellos controles que deben instaurarse para reforzar las vulnerabilidades y minimizar las consecuencias en la empresa si el desastre se presentara.

(6)

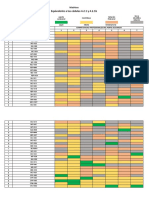

(Clculo del Nivel de Exposicin al Riesgo.- Una vez detectadas las amenazas, la dependencia de recursos de cada funcion del sistema y sus vulnerabilidades, se debe proceder a precisar el grado de severidad de cada potencial amenaza identificada y la cobertura. La cobertura es el grado de proteccin que tiene el sistema frente a una amenaza en particular. En la figura No 3 denominada Clculo de la Exposicin del Riesgo, se tiene a nivel de ilustracin como se procede para una empresa en particular a identificar la exposicin al riesgo. Los niveles de severidad se estiman en una escala de cuatro puntos. Empieza con N/A= No Aplica, B=Bueno, M=Moderada y A=Alta. Luego tenemos los grados de cobertura, los cuales van de un rango de 0 hasta 100, clasificados en seis categoras. Como se puede observar en la figura No 3, la exposicin al riesgo se calcula de la siguiente manera: Nivel de severidad x (100% - % cobertura). As tenemos en la figura No 3 que para la potencial amenaza de prdida de personal, se estim un grado de severidad Alto (100) y una cobertura de (60-79). Aqu siempre se escoge el valor ms bajo (60). En este caso la exposicin al riesgo es de 40. Una vez calculada la exposicin al riesgo, los datos se pueden graficar y comunicarlos a grupos especficos para tomar decisiones sobre acciones. En la Figura No 4 tenemos a nivel de ilustracin las exposiciones al riesgo de amenazas potenciales.

Una vez calculada la exposicin al riesgo por cada amenaza potencial y por cada funcin del sistema, se empieza a pensar en escenarios particulares de amenazas que la empresa pudiera tener y que pudiesen causar dao a las operaciones de la empresa. (5) Determinar Escenarios de Amenazas.- Una vez calculada la exposicin al riesgo por cada amenaza potencial y por funciones en los modulos del sistema, se elaboran escenarios particulares de riesgos que el sistema pudiera tener y el dao que pudiesen causar a las operaciones de CFD. En la Figura No 6 se tiene la grfica en la cual se han identificado para CFD en particular, los

distintos escenarios de amenazas que pudiesen presentarse. Los escenarios, que en este caso para el sistema han sido cinco, se han elaborado despus de haber analizado los clculos de exposicin al riesgo. Los escenarios de amenazas son clasificados desde los menos graves, que en este caso son el escenario 1, y hasta los ms complejos que son el escenario 5. Es importante recalcar que para cada escenario identificado, se deben de elaborar segn lametodologa del BCP, presentada en la Figura No 1 las fases III, IV y V. Vale decir para cada escenario hay que desarrollar las respectivas estrategias de business continuity, los planes de business continuity y los ensayos respectivos para cada plan. A continuacin se har una breve descripcin de cada uno de los escenarios de amenazas identificadas en la Figura No 6. (a) Amenaza Nivel 1.- Aqu se identifica una amenaza para la continuacin de una o mas funciones del modulo de CFD . (b) Amenaza Nivel 2.- En este escenario se identifica una amenaza para la continuidad de muchas funciones del sistema, debido a un evento que previene acceso a una de las instalaciones de los equipos donde se encuentra alojado CFD, pero no daa ningn recurso crtico. (c) Amenaza Nivel 3.- Una amenaza para la continuidad de varias funciones del sistema, debido a un evento que daa o destruye un nmero de recursos crticos en una de las instalaciones de CFD Factura. Este escenario es una combinacin de los niveles 1 y 2. (d) Amenaza Nivel 4.- Una amenaza para la continuidad de varias funciones organizacionales en la empresa, debido a un evento que totalmente destruye una de las instalaciones de la organizacin y sus respectivos recursos crticos. Esto podran ser cosas como incendios o explosiones. (e) Amenaza Nivel 5.- Una amenaza para la continuidad de muchas funciones del sistema o instalaciones mltiples debido a la prdida de instalaciones crticas compartidas (energa, telecomunicaciones, sistemas centralizados) El evento causa dao y/o acceso restringido a ms de una instalacin en la organizacin (sismo, huracn, incidente ambiental). Se puede generar prdida del equipo gerencial (accidente areo, bomba, terrorismo biolgico).

You might also like

- Matriz de AtributosDocument6 pagesMatriz de AtributosHenry SousukeNo ratings yet

- Tema 7 HumeDocument6 pagesTema 7 Humediegoleonromero03No ratings yet

- Diccionario Educativo PDFDocument2 pagesDiccionario Educativo PDFMiriamNo ratings yet

- Normas ContablesDocument2 pagesNormas Contablespaola.a.figueredo.ch.707No ratings yet

- Guia Easy FitDocument16 pagesGuia Easy FitGerson RamírezNo ratings yet

- Ahorro de EnergiaDocument33 pagesAhorro de EnergiaChristian Daniel ViveroNo ratings yet

- Portafolio Gestion Educativa IIDocument13 pagesPortafolio Gestion Educativa IIjackinvNo ratings yet

- Evaluación de Los Atributos de Textura Suavidad y EsponjosidadDocument6 pagesEvaluación de Los Atributos de Textura Suavidad y EsponjosidadAnonymous vVsidh3nNo ratings yet

- Catalogo de ProductosDocument130 pagesCatalogo de ProductosAlvaro ChoqueNo ratings yet

- Conclusión Expo Fisiología CelularDocument7 pagesConclusión Expo Fisiología CelularRoger Carlos Lemus LopezNo ratings yet

- Grupal Actividad TransmediaDocument5 pagesGrupal Actividad TransmediaLynBCNo ratings yet

- Pre Entrega Ensayo Historia de La Vivienda SocialDocument4 pagesPre Entrega Ensayo Historia de La Vivienda Socialcristian tamayNo ratings yet

- El Sentido Del Socialismo HoyDocument187 pagesEl Sentido Del Socialismo HoyBenNo ratings yet

- Taller de Reflexión Semana SantaDocument2 pagesTaller de Reflexión Semana SantaMasa FelipeNo ratings yet

- Eunice Flores Bejarano 824143 0Document40 pagesEunice Flores Bejarano 824143 0Señoritha FloresNo ratings yet

- S12.s2 - MPI - 1 OPTIMIZACIONDocument7 pagesS12.s2 - MPI - 1 OPTIMIZACIONDeyson churata :3No ratings yet

- Teoria de Gordon Willard Allport Sobre La PersonalidadDocument4 pagesTeoria de Gordon Willard Allport Sobre La PersonalidadVictor Hugo Pèrez VenturaNo ratings yet

- Informatica - Medidas de Seguridad e HigieneDocument4 pagesInformatica - Medidas de Seguridad e HigieneAPOLINAR PAULINO SEBASTIANNo ratings yet

- Definiciones de EmergentismoDocument7 pagesDefiniciones de EmergentismoerectuNo ratings yet

- Bitacora # 9Document10 pagesBitacora # 9Solangie TiqueNo ratings yet

- Prueba Lenguaje OA6 Jueves 6 de MayoDocument3 pagesPrueba Lenguaje OA6 Jueves 6 de MayoBlanca Mabel Matamala RamirezNo ratings yet

- Probabilidad T4Document8 pagesProbabilidad T4Winston CrisostomoNo ratings yet

- TAREA 1 Recursos HumanosDocument13 pagesTAREA 1 Recursos HumanosLuis Jose OchoaNo ratings yet

- Formato de Proyecto EscolarDocument10 pagesFormato de Proyecto EscolarShyrley Gomez Villafuerte100% (1)

- Ruben Arturo Cacsire GrimaldosDocument360 pagesRuben Arturo Cacsire GrimaldosXamarrubNo ratings yet

- Examen Instalaciones Eléctricas Grupo 2Document5 pagesExamen Instalaciones Eléctricas Grupo 2Fercho FernandoNo ratings yet

- Trabajo Juniors Version2Document48 pagesTrabajo Juniors Version2YANETH TUCO CALLENo ratings yet

- Romanticismo y RealismoDocument2 pagesRomanticismo y RealismoRosa BuendiaNo ratings yet

- Felipe Santibàñez - Entrega 1 - AnodinoDocument7 pagesFelipe Santibàñez - Entrega 1 - AnodinoFelixe SantibáñezNo ratings yet

- N° Tipo de Docum Ento #De Documento: NombreDocument8 pagesN° Tipo de Docum Ento #De Documento: NombreEdilbertoNo ratings yet