Professional Documents

Culture Documents

Firmas Digitales

Uploaded by

Warren Castro FernandezCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Firmas Digitales

Uploaded by

Warren Castro FernandezCopyright:

Available Formats

Firmas Digitales

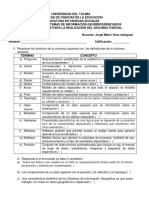

Se dice firma digital a un esquema matemtico que sirve para demostrar la autenticidad de un mensaje digital o de un documentos electronicos. Una firma digital da al destinatario seguridad en que el mensaje fue creado por el remitente, y que no fue alterado durante la transmisin. Las firmas digitales se utilizan comnmente para la distribucin de software, transacciones financieras y en otras reas donde es importante detectar la falsificacion y la manipulacin. Consiste en un mtodo criptografico que asocia la identidad de una persona o de un equipo informtico al mensaje o documento. En funcin del tipo de firma, puede, adems, asegurar la integridad del documento o mensaje.

La seguridad del Sistema

Puesto que trabajamos con un sistema que utiliza una serie de bases de datos, y dado que dicha base de datos est sujeta a una serie de requerimientos legales en base a la LORTAD, estos puntos son de obligado cumplimiento. Especialmente severa es la LORTAD en cuanto al papel y actuacin del responsable del sistema y las sanciones por incumplimiento de las normas establecidas. Entre estas, podemos citar la obligatoriedad de existencia de protocolos de actuacin, sistemas de encriptacin, mecanismos de backup y recuperacin, registro de incidencias, etc. Todo esto est reglamentado y documentado en los en los reglamentos de aplicacin de la LORTAD, y su correcta aplicacin permiten confiar -hasta cierto punto- en el administrador. Realmente hara falta una "Autoridad de emisin de consultas", al igual que existe una "Autoridad de emisin de certificados digitales" La seguridad de los datos se refiere a la proteccin de estos contra el acceso por parte de las personas no autorizadas y contra su indebida destruccin o alteracin. El analista de sistemas que se hace responsable de la seguridad debe estar familiarizado con todas las particularidades del sistema, porque este puede ser atacado con fines ilcitos desde muchos ngulos. A veces se presta mucha atencin a alguno de los aspectos del problema mientras se descuidan otros. Los siguientes siete requisitos son esenciales para la seguridad de la base de datos: La base de datos debe ser protegida contra el fuego, el robo y otras formas de destruccin. Los datos deben ser reconstruibles, porque por muchas precauciones que se tomen, siempre ocurren accidentes. Los datos deben poder ser sometidos a procesos de auditoria. La falta de auditoria en los sistemas de computacin ha permitido la comisin de grandes delitos. El sistema debe disearse a prueba de intromisiones. Los programadores, por ingeniosos que sean, no deben poder pasar por alto los controles. Ningn sistema puede evitar de manera absoluta las intromisiones malintencionadas, pero es posible hacer que resulte muy difcil eludir los controles. El sistema debe tener capacidad para verificar que sus acciones han sido autorizadas. Las acciones de los usuarios deben ser supervisadas, de modo tal que pueda descubrirse cualquier accin indebida o errnea.

De que se defienden las empresas en cuanto a las Base de Datos

La proteccin del sistema frente a ataques externos . La proteccin frente a cadas o fallos en el software o en el equipo. La proteccin frente a manipulacin por parte del administrador . Virus. Un virus es parecido a un gusano, en cuanto se reproduce, pero la diferencia es que no es un programa por s slo, si no que es un trozo de cdigo que se adosa a un programa legtimo, contaminndolo. Cuando un programa contaminado se ejecuta, ejecutar tambin el cdigo del virus, lo que permitir nuevas reproducciones, adems de alguna accin (desde un simple mensaje inocuo hasta la destruccin de todos los archivos). Caballo de troya. Un caballo de troya es un programa aparentemente til que contiene un trozo de cdigo que hace algo no deseado. Puerta trasera. Una puerta trasera es un punto de entrada secreto, dejado por los implementadores del sistema para saltarse los procedimientos normales de seguridad. La puerta trasera puede haberse dejado con fines maliciosos o como parte del diseo; en cualquier caso, son un riesgo. Caza claves. Dejar corriendo en un terminal un programa que pida "login:" y luego "password:", para engaar a los usuarios de modo que estos revelen su clave. Solicitar recursos como pginas de memoria o bloques de disco, y ver qu informacin contienen; muchos sistemas no los borran cuando se liberan, de modo que se puede encontrar informacin "interesante". Sobornar o torturar al administrador para que suelte la clave.

En qu consiste la encriptacin de los datos en Transito

corresponde a una tecnologa que permite la transmisin segura de informacin, al codificar los datos transmitidos usando una frmula matemtica que "desmenuza" los datos. Sin el decodificador o llave para desencriptar, el contenido enviado lucira como un conjunto de caracteres extraos, sin ningn sentido y lgica de lectura. Esta codificacin de la informacin puede ser efectuada en diferentes niveles de encriptacin. Por lo general en los sitios web se utiliza el protocolo SSL, con cifrado de 128 bits e intercambio de 1024 bits. Esto quiere decir que si el contenido es interceptado por alguien indebido, no podr ser decodificado, o ms an la decodificacin durara tanto tiempo en realizarse, que de ser efectiva, la informacin ya no sera de utilidad. Protocolo SSL

(Secure Socket Layer) El protocolo SSL es un sistema de seguridad desarrollado etscape y utilizado actualmente por la mayora de empresas que comercian a travs de Internet. Es un sistema de seguridad ideado para acceder a un servidor garantizando la confidencialidad de los datos mediante tcnicas de encriptacin modernas. SSL aporta las siguientes caractersticas: Confidencialidad Mediante el uso de la Encriptacin se garantiza que los datos enviados y recibidos no podrn ser interpretados inguna otra persona que no sea ni el emisor ni el receptor. Integridad Se garantiza que los datos recibidos son exactamente iguales a los datos enviados, pero no se impide que al receptor la posibilidad de modificar estos datos una vez recibidos. Autentificacin El vendedor se autentifica utilizando un Certificado Digital emitido por una empresa llamada Autoridad Certificadora, este documento es totalmente infalsificable y garantiza que el Vendedor es quien dice ser.

Uso de IPSEC IPsec (abreviatura de Internet Protocol security) es un conjunto de protocolos cuya funcin es asegurar las comunicaciones sobre el Protocolo de Internet (IP) autenticando y/o cifrando cada paquete IP en un flujo de datos. IPsec tambin incluye protocolos para el establecimiento de claves de cifrado. Los protocolos de IPsec actan en la capa de red, la capa 3 del modelo OSI.Otros protocolos de seguridad para Internet de uso extendido, como SSL, TLS y SSH operan de la capa de transporte (capas OSI 4 a 7) hacia arriba. Esto hace que IPsec sea ms flexible, ya que puede ser utilizado para proteger protocolos de la capa 4, incluyendo TCP y UDP, los protocolos de capa de transporte ms usados. IPsec tiene una ventaja sobre SSL y otros mtodos que operan en capas superiores. Para que una aplicacin pueda usar IPsec no hay que hacer ningn cambio, mientras que para usar SSL y otros protocolos de niveles superiores, las aplicaciones tienen que modificar su cdigo. IPsec est implementado por un conjunto de protocolos criptogrficos para (1) asegurar el flujo de paquetes, (2) garantizar la autenticacin mutua y (3) establecer parmetros criptogrficos. Modo Transporte

Una forma de encapsular mensajes IPsec para atravesar NAT ha sido definido por RFCs que describen el mecanismo de NAT-T El propsito de este modo es establecer una comunicacin segura punto a punto, entre dos hosts y sobre un canal inseguro

Modo Tunel El propsito de este modo es establecer una comunicacin segura entre dos redes remotas sobre un canal inseguro

Cifrado de Datos

El cifrado se puede entender como el hecho de guardar algo valioso dentro de una caja fuerte cerrada con llave. Los datos confidenciales se cifran con un algoritmo de cifrado y una clave que los hace ilegibles si no se conoce dicha clave. Las claves de cifrado de datos se determinan en el momento de realizar la conexin entre equipos. Su objetivo es el de hacer ininteligibles los datos a usuarios no autorizados que sean capaces de acceder a ellos. Existen numerosos mtodos de cifrado de datos o mtodos criptogrficos. Los sistemas de cifrado ms antiguos y ms conocidos son los que hacen uso de una clave privada (normalmente un nmero) para, mediante un conjunto de transformaciones matemticas, mantener oculto el significado de determinados datos. Los mtodos de cifrado de datos pueden ser:

Simtricos: cuando la clave de cifrado es la misma que la de descifrado. Asimtricos: cuando ambas claves son distintas.

Los mejores mtodos de cifrado actuales resultan prcticamente invulnerables. Algunos de los ms utilizados son los siguientes:

Cifrado endeble. Vlidos para unos niveles de seguridad medios, pero vulnerables ante potentes sistemas de descifrado. Las claves utilizadas permiten un nmero de combinaciones de 240. Sistemas correctos de gestin de claves. Requieren que el usuario divida en varias partes la clave de descifrado y haga entrega de esas claves a personas de su confianza. La clave slo puede reconstruirse en caso de que los depositarios de todas las partes se pongan de acuerdo. Criptografa de clave pblica. Son criptosistemas con claves asimtricas. Estos criptosistemas se basan en que cada uno de los operadores tiene dos claves, una privada que slo l conoce y una pblica, que conocen o pueden conocer todos los intervinientes en el trfico. Cuando el operador A quiere emitir un mensaje aplica al mismo la clave pblica de B y el mensaje as cifrado se emite a B, que al recibir el mensaje le aplica su clave privada para obtener el mensaje descifrado. Por ello se denomina criptosistema asimtrico, ya que para cifrar y descifrar los mensajes se utilizan dos claves distintas. Adems, y esto es lo esencial, el sistema es calificado de unidireccional, en el sentido de que, a travs de la clave pblica de B utilizada por A para cifrar el mensaje dirigido a B y descifrado con la clave privada de B, no es posible con el actual estado de la tecnologa informtica que A acceda a la clave privada de B. De esta forma, y debido a la complejidad computacional de los algoritmos utilizados, se garantiza el secreto de la clave privada de ste. Descifrado. Es el proceso que, a partir de una informacin que aparece como "texto cifrado" y aplicando un algoritmo adecuado, permite obtener de nuevo el "texto claro" original. Firma digital y certificacin .La firma digital permite la autenticacin de los mensajes recibidos. Para conseguir la autenticacin se utiliza una funcin "hash" del mensaje para obtener un resumen del mensaje original. Posteriormente se cifra ese resumen con la clave privada propia del remitente. Cuando la firma digital la realiza una autoridad en la que se confa, el mensaje se considera certificado y a la autoridad se la denomina autoridad de certificacin. Control de Accesos. Los equipos lgicos deben imponer procedimientos de control sobre personas u otros SI que intenten acceder a los mismos, ya sea directamente o mediante redes de comunicaciones.

You might also like

- Bases API Solid WorksDocument34 pagesBases API Solid WorksCarlosDavidNo ratings yet

- Trabajo de Entidad Relacion y NormalizacionDocument20 pagesTrabajo de Entidad Relacion y NormalizacionAlexander Nicolas PinoNo ratings yet

- Estructura de Los FilesystemDocument6 pagesEstructura de Los FilesystemJuan Manuel PintoNo ratings yet

- Entrar FacebookDocument5 pagesEntrar FacebookJorge Chávez CuentasNo ratings yet

- Guía de Instalación Autocad RasterDocument2 pagesGuía de Instalación Autocad RasterCristian Otavalo AlbaNo ratings yet

- Examen 1Document10 pagesExamen 1Jhony Alexis ReynaNo ratings yet

- Paramiko - Conexiones SSH y SFTPDocument5 pagesParamiko - Conexiones SSH y SFTPAlvaro AlvaradoNo ratings yet

- Act 6 Res RnaDocument4 pagesAct 6 Res RnaEver RiosNo ratings yet

- Formatos de Importar y Exportar Del Minesight PDFDocument7 pagesFormatos de Importar y Exportar Del Minesight PDFMaría José Rojas FuentesNo ratings yet

- Estructura Del Curso - Programación en ArcGIS Con Python y ArcPyDocument6 pagesEstructura Del Curso - Programación en ArcGIS Con Python y ArcPyjhoeljulcaNo ratings yet

- DeriamDocument9 pagesDeriamSonny Josefina Cruz CorderoNo ratings yet

- Solucionado - Problema Certificado Mitrastar HGW-2501GN0R2 - Comunidad Movistar - 2455101Document17 pagesSolucionado - Problema Certificado Mitrastar HGW-2501GN0R2 - Comunidad Movistar - 2455101Ronald DçNo ratings yet

- INTELIGENCIA ARTIFICIAL 01.ppsxDocument46 pagesINTELIGENCIA ARTIFICIAL 01.ppsxYetifshumNo ratings yet

- Manual Moway v1.0.0Document72 pagesManual Moway v1.0.0José PerezNo ratings yet

- Configuracion VPN en Windows 10Document10 pagesConfiguracion VPN en Windows 10adams ramirezNo ratings yet

- Qué Ventajas y Desventajas Tiene App Inventor Frente A Otras Plataformas de Desarrollo de AplicacionesDocument2 pagesQué Ventajas y Desventajas Tiene App Inventor Frente A Otras Plataformas de Desarrollo de Aplicacionesaugusto100% (4)

- Proyecto AngularCLIDocument8 pagesProyecto AngularCLIAriel CupertinoNo ratings yet

- Servidor Firewall Gnu Linux EscolarDocument306 pagesServidor Firewall Gnu Linux EscolardsanchezbNo ratings yet

- LogsDocument63 pagesLogsJohn HeyderNo ratings yet

- Equivalencias ProgramacionDocument11 pagesEquivalencias ProgramacionFORCE MAXNo ratings yet

- Infotecnologia 1 y 2 UAPADocument5 pagesInfotecnologia 1 y 2 UAPAAstrid PauCabreraNo ratings yet

- Manual Curso AGVDDocument16 pagesManual Curso AGVDandres tamayoNo ratings yet

- Alonzo ChurchDocument2 pagesAlonzo ChurchMilagros HernandezNo ratings yet

- Instrucciones de Instalación en AIXDocument1 pageInstrucciones de Instalación en AIXErickEstraNo ratings yet

- Examen MantenimientoDocument8 pagesExamen MantenimientoDanni2129No ratings yet

- Manual de Administracion de Bases de DatosDocument146 pagesManual de Administracion de Bases de Datosmolivares87No ratings yet

- HP-ProBook 4520s Notebook-Detalles TecnicosDocument4 pagesHP-ProBook 4520s Notebook-Detalles Tecnicossavageorion5013No ratings yet

- Insumos - Fase 4 - MacrosDocument6 pagesInsumos - Fase 4 - MacroskarolyedwinNo ratings yet

- Hoja de Trabajo Diccionarios - Temario ADocument3 pagesHoja de Trabajo Diccionarios - Temario APAMELA CASTANEDA MARTINEZNo ratings yet

- Selección de Preguntas Segundo Parcial de Cartografía y Sistemas de Información GeorreferenciadosDocument3 pagesSelección de Preguntas Segundo Parcial de Cartografía y Sistemas de Información GeorreferenciadosgilbertoNo ratings yet